Jedną z najniebezpieczniejszych rzeczy, jakie może zrobić aplikacja, jest przetwarzanie losowych plików pochodzących z dowolnego miejsca. Są jednak programy, które muszą to robić - właśnie to należy do obowiązków oprogramowania antywirusowego. Czasami jednak zdarza się, że gdy wpatrujesz się w otchłań, otchłań wpatruje się też w Ciebie. Co mogło się przydarzyć (ale ostatecznie nie przydarzyło) silnikowi ochrony przed wirusami i zagrożeniami w Windows Defender? O tym poniżej.

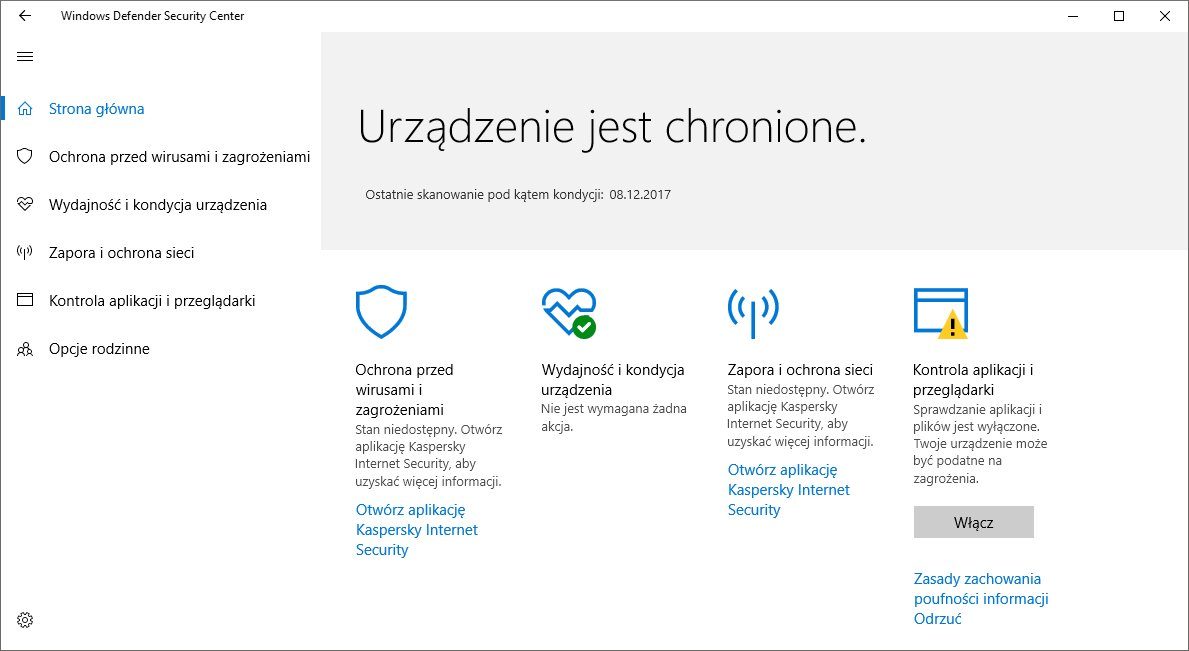

Pakiety chroniące, mimo że ich zadaniem jest wykrywanie i odpieranie wszelkich zagrożeń, są tylko programami, a więc istnieje ryzyko odkrycia w nich luk bezpieczeństwa. Takiego odkrycia dokonał Microsoft. Okazało się, że specjalnie spreparowany plik, gdy zostanie przeskanowany przez Microsoft Malware Protection Engine, może spowodować błąd naruszenia pamięci. Silnika tego używa zarówno konsumencka, jak i firmowa wersja Windows Defender. Złośliwe oprogramowanie po wywołaniu błędu mogło być w stanie wykonać kod z uprawnieniami LocalSystem, które są dość bliskie pełnemu administratorowi. Ponieważ pliki mogą trafiać na komputer z wielu źródeł (np. znajdować się na przeglądanej stronie internetowej) a wszystkie muszą zostać przeskanowane, luka wydaje się bardzo poważna.

Microsoft przytacza też inne potencjalne wektory ataku: "Atakujący może dostarczyć specjalnie spreparowany plik za pomocą wiadomości e-mail lub wiadomości błyskawicznej, która jest skanowana podczas otwierania pliku. Ponadto atakujący może skorzystać ze stron internetowych, które akceptują lub hostują zawartość pochodzącą od użytkowników, by przesłać specjalnie spreparowany plik do współużytkowanej lokalizacji, która jest skanowana przez mechanizm ochrony przed złośliwym oprogramowaniem działający na serwerze hostingowym".

Microsoft ujawnił jednak, że podatność występująca pod sygnaturą CVE-2017-11937 nie jest aktywnie exploitowana (tj. nie funkcjonuje "in the wild"). Łatka została udostępniona proaktywnie i powinna być automatycznie pobrana i zastosowana w programach korzystających z silnika ochrony, takich jak Windows Defender, Microsoft Security Essentials, Endpoint Protection, Forefront Endpoint Protection oraz Exchange Server 2013 i 2016. Łatka powinna być dostępna już teraz, bowiem Microsoft nie zamierzał czekać z nią do najbliższego wtorku, który będzie grudniowym Patch Tuesday.

341f31d.png)