Czy wiesz, że Windows 8 zawiera nowe mechanizmy bezpieczeństwa, które chronią Cię jeszcze zanim uruchomisz system Windows? Twórcy Windows 8 postanowili znacznie wzmocnić mechanizmy zabezpieczające w samym systemie, które pozwalają na zwiększenie bezpieczeństwa pracy z komputerem nawet, gdy oprogramowanie zewnętrzne zawiedzie. Oczywiście te kilkanaście nowych usprawnień nie może uśpić czujności użytkownika, ale każda funkcja zwiększająca bezpieczeństwo systemu operacyjnego jest na wagę złota. Warto się im bliżej przyjrzeć, bowiem z każdej strony docierają do nas codziennie informacje o naruszeniach bezpieczeństwa w internecie. Włamania na konta bankowe, kradzieże tożsamości, utrata danych… Przeciętny użytkownik komputera żyje z przekonaniem, że antywirus znanej marki z pomocą firewalla zapobiegnie nieszczęściu. Tymczasem na nic zdadzą się takie zabezpieczenia, jeśli użytkownik nieświadomie pomoże cyberprzestępcom w obejściu ich.

Ochrona w Windows 8 rozpoczyna się już w momencie włączenia komputera. Zanim jeszcze rozpocznie się ładowanie systemu, pierwsze jego składniki już chronią użytkownika przed działaniem złośliwego oprogramowania. Na pierwszy ogień idzie funkcja Secure Boot. Pewne typy złośliwego oprogramowania wykorzystują bowiem moment, w którym system dopiero ładowany jest poprzez specjalny program – bootloader. Program ten inicjuje uruchomienie systemu operacyjnego w ściśle określonej konfiguracji. Jeśli plik bootloadera zostanie zmodyfikowany, również system dostanie inne instrukcje uruchomienia. Dzięki temu złośliwe oprogramowanie może zacząć swoją działalność na długo przed tym, jak użytkownik zobaczy pulpit, a program antywirusowy rozpocznie działanie. Funkcja Secure Boot sprawdza, czy plik bootloadera został zmodyfikowany i w przypadku podejrzenia nieautoryzowanej ingerencji zapobiega dalszemu rozruchowi.

Drugą linią obrony jeszcze podczas ładowania systemu operacyjnego do pamięci RAM jest tryb Trusted Boot. Ładowane pliki są bowiem sprawdzane pod kątem zachowania integralności i zgodności z oryginalnym wzorcem. Jednocześnie funkcja Early Launch AntiMalware (ELAM) rozpoczyna ochronę systemu zanim jeszcze zewnętrzne oprogramowanie antywirusowe zacznie działać. Trusted Boot pozwala też na automatyczną naprawę uszkodzonych bądź zainfekowanych plików, pozwalając użytkownikowi na bezproblemowy powrót do pracy na komputerze.

Aplikacje pobierane z Windows Store są sprawdzane pod kątem bezpieczeństwa działania. Dzięki obowiązkowej autoryzacji wszystkich programów trafiających do Sklepu użytkownicy mogą mieć pewność, że instalowane przez nich aplikacje w trybie Modern UI są godne zaufania. Mechanizmy Windows Store ograniczają także możliwości ingerencji tych programów w pliki na poziomie systemu operacyjnego, a także dają im dostęp jedynie do niezbędnych do ich działania funkcji Windows.

Administratorzy systemów Windows po raz kolejny dostają do dyspozycji funkcję AppLocker. Jeżeli z jednego komputera korzysta kilku użytkowników, bardzo szybko na jego dyskach zaczyna panować bałagan. Każda osoba instaluje własne, często zbędne programy zaśmiecając tym samym system Windows. Możliwe jest jednak ograniczenie instalowania w systemie programów przy użyciu narzędzia AppLocker. Dzięki niemu administratorzy mogą zablokować instalowanie określonych programów, bądź dopuścić instalację wyłącznie tych określonych przez nich. Funkcja ta pozwala jednocześnie na kontrolę uruchamianych w Windows aplikacji.

SmartScreen wkomponował się już na dobre do nowej generacji systemów Windows. Jego działanie wyszło już daleko poza kontrolę działania Internet Explorera. Teraz nie tylko nie uda się wejść na strony, które zostały zakwalifikowane jako potencjalnie niebezpieczne i nie uda się pobrać zawirusowanych plików z sieci, ale każdy z instalowanych przez użytkownika programów będzie sprawdzany, a raporty wysyłane do firmy Microsoft pozwolą tworzyć bazę zaufanych programów.

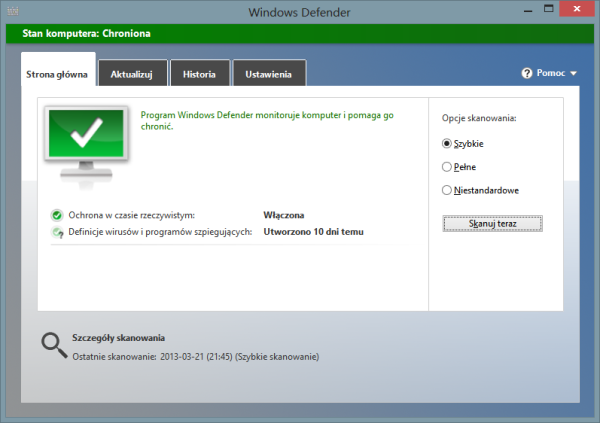

Modernizacja nie ominęła także Windows Defendera. Z programu antyszpiegowskiego stał się on pełnoprawnym antywirusem z funkcją ochrony przez złośliwym oprogramowaniem. To, co najlepsze w Microsoft Security Essentials, trafiło teraz do stałego składnika systemu, dzięki czemu ochrona w Windows 8 prowadzona jest od pierwszych chwil po instalacji systemu.

Windows 8 to nie tylko bezpieczne aplikacje, to także ochrona danych i kontrola dostępu do nich. Znacznie ulepszono działanie funkcji BitLocker. Szyfrowanie dysków jest teraz efektywniejsze, ale i bezpieczniejsze. Szyfrowaniu podlega tylko zajęta przez dane część dysków twardych, a sam proces nie obciąża sprzętu, ani systemu operacyjnego. Użytkownicy mogą wybierać różne sposoby autoryzacji dostępu, a dodatkowe funkcje sieciowe ułatwią pracę nie tylko w firmach.

Technologia wirtualnej karty dostępu również pomaga w ochronie danych. Dzięki kombinacji numeru PIN (czyli czegoś, co trzeba pamiętać, aby uzyskać dostęp) oraz karcie dostępu (czegoś, co trzeba posiadać, aby uzyskać dostęp), dane chronione są podwójnie. Wirtualna karta dostępu pozwala użyć jako karty dostępu komputera chronionego mechanizmami TPM, dzięki czemu dostęp do danych jest prostszy (wystarczy pamiętać już tylko PIN), a jednocześnie tak samo bezpieczny.

Hasła obrazkowe to kolejna forma bezpiecznego dostępu do systemu. Na urządzeniach dotykowych wpisywanie liter czy cyfr standardowego hasła może być utrudnione. Tymczasem narysowanie palcem bądź rysikiem trzech unikalnych gestów w oparciu o dowolnie wybrane tło graficzne, które pomaga w zapamiętaniu tych gestów wyłącznie ich pomysłodawcy jest proste i bezpieczne. Jeśli jednak zapomnimy hasło obrazkowe, zawsze możemy skorzystać z pozostałych metod logowania do systemu (PIN-u, zwykłego hasła, albo naszego profilu biometrycznego, jeśli posiadamy czytnik linii papilarnych).

DirectAccess z kolei przyda się w firmach, gdzie istnieją sieci wewnętrzne. W dużym skrócie jest to technologia, która pozwala na zdalny dostęp do wewnętrznej sieci firmy bez potrzeby zestawiania i nawiązywania jakiegokolwiek połączenia VPN. Dzięki temu można łatwo, bez dodatkowej potrzeby autoryzacji uzyskać dostęp do danych w sieci firmowej, będąc jednocześnie połączonym z siecią Internet. Działa to też w drugą stronę, umożliwiając innym dostęp do naszych zasobów. A wszystko wymaga jedynie niewielkiej aktualizacji składowych systemu.

Na koniec także warto wspomnieć o mechanizmach Dynamic Access Control. Dzięki nim możemy tworzyć określone prawa dostępu dla określonych zasobów. Nic nowego? Jeśli wspomnieć, ze dostęp ten jest dynamicznie warunkowany bez potrzeb tworzenia list uprawnionych kont czy grup użytkowników, to jest to jednak nowość.

Jak widać, każdy znajdzie tu coś dla siebie. Szereg opcji przydatnych będzie firmom, ale sporo znajdzie zastosowanie także w domowych komputerach. W myśl zasady, że nigdy nie można czuć się w 100% bezpiecznym, każde kolejne mechanizmy zbliżają użytkowników do tych 100%, jednak należy zawsze pamiętać, że mimo rozwoju nowych mechanizmów najczęstsze błędy popełniane są przez ludzi.