Rozwój platformy Azure nadal trwa – tym razem Microsoft zamiast w dalszym ciągu zwiększać jej wydajność, skupił się na poprawieniu bezpieczeństwa danych swoich użytkowników korzystających z rozwiązań chmury. Do usługi Azure Security Center trafiła nowa funkcjonalność, nosząca nazwę JIT VM Access. Jej głównym zadaniem jest zabezpieczenie maszyn wirtualnych przed atakami wykorzystującymi metody typu Brute Force.

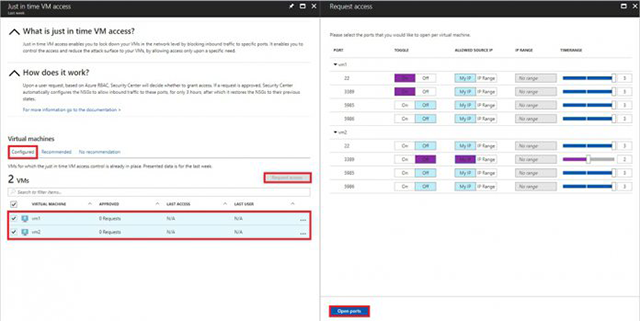

Działanie nowej metody zabezpieczenia jest stosunkowo proste. Gdy JIT VM Access jest aktywne, Azure Security Center blokuje praktycznie cały sieciowy ruch przychodzący na zdefiniowanych portach poprzez utworzenie odpowiednich zasad Grup Bezpieczeństwa Sieci. W razie potrzeby można zażądać dostępu do chronionej w ten sposób maszyny wirtualnej, jednak odbyć musi się to zatwierdzonego adresu IP oraz konta użytkownika o odpowiednich uprawnieniach. Ponadto dostęp ten przyznany jest tylko na ściśle określony czas, zaś informacje dotyczące logowań zapisywane będą w odpowiednich raportach, ułatwiających zarządzanie dostępami. Zakładając, że nowa funkcja zostanie skonfigurowana uprzednio w odpowiedni sposób, możliwe będzie zażądanie dostępu również przy użyciu PowerShell.

Według specjalistów Microsoftu spora część ataków na chmurę przeprowadzana jest przy pomocy Brute Force (przykładem tego typu ataku jest łamanie haseł metodą słownikową) oraz skanowania portów. JIT VM Access powinno sprawić, że zawartość chmury przez nie chroniona będzie o wiele lepiej chroniona przed wykradnięciem w ten sposób.