Windows Defender to darmowa aplikacja, która zapewnia ochronę systemu przed szpiegowskim oprogramowaniem. Program ma blokować, wykrywać i usuwać niebezpieczny kod zainstalowany na dysku bez naszej wiedzy. Przeznaczony jest do pracy w systemie Windows XP z dodatkiem Service Pack 2, Windows 2003 z Service Pack 1 i Windows 2000 z Service Pack 4. Jest także integralnym elementem Windows Vista. Aplikację możemy pobrać stąd.

Po pobraniu pliku, instalujemy aplikację na komputerze. Jednak jeszcze przed tą operacją, zostanie sprawdzona legalność kopii systemu Windows. W ostatnim kroku procesu instalacji możemy już pobrać z Internetu najnowsze definicje złośliwego oprogramowania i w trybie szybkim przeskanować komputer.

Windows Defender zostanie automatycznie uruchomiony i zostaną przeprowadzone zaznaczone w poprzednim kroku operacje. Czekamy chwilę na pobranie aktualizacji, aby za moment stać się świadkami pierwszego skanowania systemu.

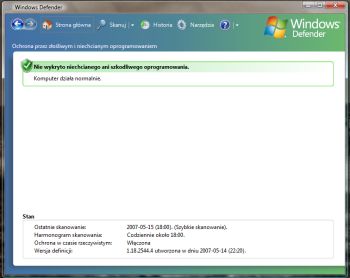

Interfejs programu wydaje się być skromny, ale dzięki temu praktyczny. W

górnym menu mamy do wyboru pięć opcji: Strona główna, Skanuj, Historia,

Narzędzia i Pomoc.

Zacznijmy od Strony głównej. Jest to startowe okno programu. W głównej jego części

wyświetlony jest raport ostatniego skanowania, a na dole w polu Stan

informacje o nim- Ostatnie skanowanie, sposób rozplanowania automatycznego

przeszukiwania - Harmonogram skanowania, informacja czy jest ono włączone - Ochrona w czasie rzeczywistym oraz wersja aktualnych definicji złośliwego oprogramowania -

Wersja definicji.

Żeby skonfigurować działanie programu klikamy w głównym menu Narzędzia. Na ekranie pojawi się zakładka Narzędzia i ustawienia.

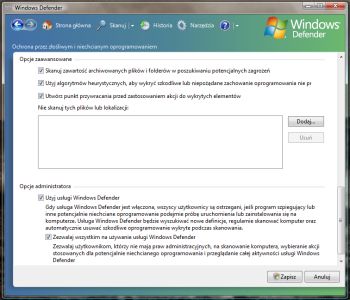

Klikamy w polu Ustawienia ikonę Opcje, aby dostosować działanie programu do naszych potrzeb. Zaznaczone pole wyboru przy Automatycznie skanuj mój komputer (zalecane) oznacza włączenie automatycznego skanowania. Jeśli jest ono włączone, możemy określić sposób przeszukiwania systemu. W polu Częstotliwość wybieramy częstotliwość skanowania (Codziennie), Przybliżona godzina to czas, w którym ma się ten proces odbyć, a w polu Typ wybieramy tryb automatycznego skanowania:

- Szybkie skanowanie przeszukuje tylko te miejsca, w których kryją się najczęściej szpiegowskie programy - foldery osobiste, Windows i Program Files

- Pełne skanowanie systemu przeszukuje wszystkie zasoby.

Zaznaczenie Wyszukaj zaktualizowane definicje przed skanowaniem spowoduje, że przed automatycznym skanowaniem program sprawdzi czy są nowsze definicje złośliwego oprogramowania, niż aktualnie posiadamy i ewentualnie ściągnie takowe. Zastosuj akcje domyślne do elementów wykrytych podczas skanowania oznacza, że podczas skanowania program będzie automatycznie wykonywał na plikach zdefiniowane czynności. W polu Akcje domyślne określamy te czynności. Zanim zaczniemy ustawiać te zadania, musimy zrozumieć ideę klasyfikowania stopnia zagrożenia przez program. Każdy podejrzany plik jest przyczyną alarmu. Wyróżniamy pięć poziomów:

- Poważne - podejrzenie największego zagrożenia. Przypisywana programom o strukturze wirusów, które mogą zbierać prywatne dane i niszczyć komputer. Obowiązkowo należy je usuwać.

- Wysokie - wysoki stopień zagrożenia. Podobnie jak w przypadku Poważne kod tych aplikacji działa destrukcyjnie na system i prywatność. Program zalicza je do zagrożenia troszkę mniejszego stopnia, nie mniej jednak także nadają się do natychmiastowego usunięcia.

- Średnie - średnie zagrożenie. Programy mogą naruszać prywatność lub zmieniać ustawienia. Mogą to być np. programy, które pobierają dane o naszych zainteresowaniach w celach komercyjnych. Należy im się przyjrzeć, a jeśli nie wiemy co takie aplikacje robią na komputerze, lepiej jest je usunąć.

- Niskie - najmniejsze zagrożenie. Są to przeważnie programy typu z poziomu Średnie, lecz na których działanie sami wyraziliśmy zgodę, na przykład przy instalacji darmowego oprogramowania ściągniętego z Internetu. Dobrze jest im się przyjrzeć i w razie czego usunąć.

- Jeszcze nie sklasyfikowano - programy niesklasyfikowane. Program póki co nie wie jaki przypisać poziomu zagrożenia. Są to jednak przeważnie mało niebezpieczne programy. Możemy sprawdzić w Internecie na własną rękę, czym się zajmują (jeśli sami nie wiemy) i ewentualnie się ich pozbyć. Jeśli przyłączymy się do grupy Microsoft SpyNet to zostaniemy poinformowani w jaki sposób postępują z tymi aplikacjami inni członkowie grupy.

Poziomom Wysoki, Średni i Niski przypisujemy działania jakim mają zostać poddane wykryte, prawdopodobnie niepożądane programy. Mogą zostać automatycznie usunięte (Usuń), zignorowane (Ignoruj) lub poddane kwarantannie, czyli będą blokowane. Następne pole to opcje ochrony komputera w czasie rzeczywistym, czyli automatycznie działającej w tle w czasie pracy komputera. Poniżej opisujemy zakres monitorowania przy zaznaczeniu poniższych opcji:

- Użyj ochrony w czasie rzeczywistym (zalecane) - włączenie ochrony w czasie rzeczywistym.

- Autouruchamianie - programy uruchamiane automatycznie przy starcie systemu.

- Konfiguracja systemu (ustawienia) - ustawienia zabezpieczeń w Windows (czy nie zachodzą zmiany).

- Dodatki do programu Internet Explorer - rozszerzenia uruchamiane wraz z Internet Explorer.

- Konfiguracje programu Internet Explorer (ustawienia) - ustawienia w Internet Explorer (czy nie zachodzą zmiany).

- Pliki pobierane w programie Internet Explorer - pliki, które Internet Explorer pobiera automatycznie.

- Usługi i sterowniki - usługi i sterowniki. Złośliwe oprogramowanie może wykorzystywać dostęp do tych ważnych komponentów systemu.

- Wykonywanie aplikacji - uruchamiane programy i wszystkie operacje, które są przez nie wykonywane.

- Rejestracja aplikacji - programy, które uruchamiają się bez powiadomienia.

- Dodatki do systemu Windows - działanie rozszerzeń do systemu Windows.

Następne dwie opcje pod zdaniem Określ, czy usługa Windows Defender ma wyświetlać powiadomienia o:

- Oprogramowanie, które nie zostało jeszcze sklasyfikowane - zaznaczenie jej oznacza, że program będzie informował użytkownika, gdy po skanowaniu w czasie rzeczywistym znajdzie niesklasyfikowane dotąd pliki.

- Zmiany wprowadzone na komputerze przez oprogramowanie, na którego działanie zezwolono - dzięki niej użytkownik będzie informowany o zmianach w systemie dokonanych przez programy, które działają za jego pozwoleniem.

Poniżej w polu Określ, czy ikona usługi Windows Defender ma być wyświetlana w obszarze powiadomień dostosujemy, kiedy Windows Defender informować ma o wynikach swoich działań. Zaznaczenie pierwszej opcji oznacza, że tylko wtedy, gdy będzie musiał podjąć jakąś akcję (np. usunięcie pliku). Natomiast drugiej spowoduje, że będzie wyświetlał okienko z raportem po każdym skanowaniu.

Dalej w Opcje zaawansowane w dwóch pierwszych opcjach zaznaczamy zaawansowane metody skanowania i wykrywania złośliwego kodu. Wybranie trzeciej zaś spowoduje, że program stworzy Punkt przywracania systemu przed wykonaniem na wykrytych plikach określonych czynności. Następne widzimy pole tekstowe, w którym możemy wpisać pliki i lokacje, których program ma nie kontrolować. Ostatnie dwie pozycje na dole to opcje administratora. Zaznaczenie pierwszej spowoduje, że wszyscy użytkownicy będą informowani o alarmach programu. Wyłączenie drugiej natomiast, pozwoli korzystać z programu wszystkim użytkownikom.

Domyślne ustawienia programu są rozsądne. Dla tych, którzy jednak wolą wszystko sami kontrolować i konfigurować różnorodność opcji Windows Defender powinna być zadowalająca. Łatwo możemy dostosować działanie programu w najrozmaitszej konfiguracji. Podsumowując, możemy zaplanować skanowanie systemu, określić lokacje poddawane skanowaniu, sposób skanowania, czynności wykonywane na wykrytych intruzach oraz ograniczać dostęp do programu.

Wróćmy jeszcze do innych pozycji w karcie Narzędzia i ustawienia. Mamy możliwość przyłączenia się do grupy Microsoft SpyNet, która ma na celu walkę z programami szpiegującymi i ulepszenie działania programu. Jeśli się przyłączymy do niej, wszystkie raporty o wykrytych aplikacjach i sposobu reagowania na nie będą wysyłane do bazy danych Microsoft. Poza tym, będziemy informowani w jaki sposób inni członkowie grupy radzą sobie z aplikacjami, które nie są przypisane do żadnego z poziomów ryzyka.

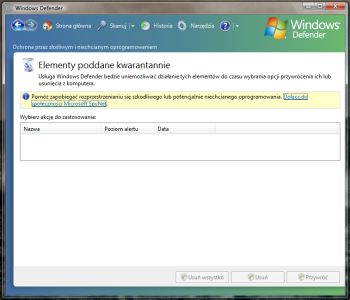

W polu Narzędzia w karcie Narzędzia i ustawienia widnieją:

- Elementy poddane kwarantannie - znajdują się tu programy poddane kwarantannie, czyli chwilowo zablokowane. Możemy je stąd usunąć lub przywrócić do normalnego działania.

- Eksplorator oprogramowania - podgląd wszystkich aplikacji działających aktualnie w systemie.

- Elementy dozwolone - tutaj znajduje się lista aplikacji, które uprzednio wyłączyliśmy spod monitorowania.

- Windows sieci web usługi Windows Defender - witryna internetowa programu.

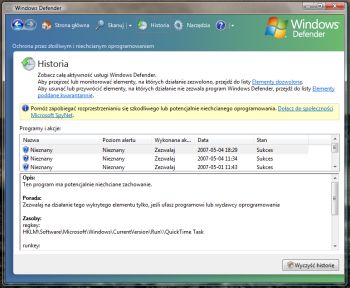

W karcie Historia znajdziemy wszystkie programy jakie wykrył Windows Defender i działanie podjęte przeciw nim.

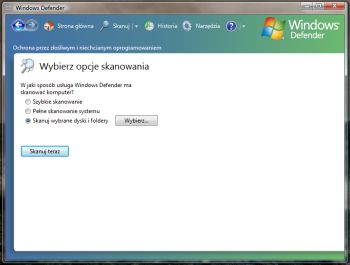

W karcie Skanuj uruchamiamy oczywiście skanowanie. Możemy wybrać skanowanie wszystkich zasobów, skanowanie w trybie Szybkie skanowanie, lub przeszukać wybrane dyski i foldery.

W podsumowaniu musimy zaznaczyć, że Windows Defender jest prostym w obsłudze, lecz naprawdę skutecznym programem antyszpiegowskim. Na swoim komputerze zainstalowałem pakiet ochronny z bieżącymi aktualizacjami, który między innymi ma chronić przed programami szpiegowskimi. Zdziwiłem się, gdy po pierwszym przeszukaniu znalazłem na nim niepożądane składniki. Okazało się, że to one odpowiadały za reklamy wyskakujące w mojej przeglądarce podczas przeglądania w niej globalnej sieci. Wystawiam tej darmowej aplikacji ocenę bardzo dobrą.