Badacze zabezpieczeń odkryli podatność zero-day, która umożliwia połączenie ze zdalnie hostowanym złośliwym oprogramowaniem. Problem dotyczy jednego z URI (Uniform Resource Identifier) o nazwie "search-ms", odpowiedzialnego za zezwalanie aplikacjom i linkom na uruchamianie wyszukiwania w Windows. Lukę można wykorzystać z pomocą specjalnie przygotowanego dokumentu Office.

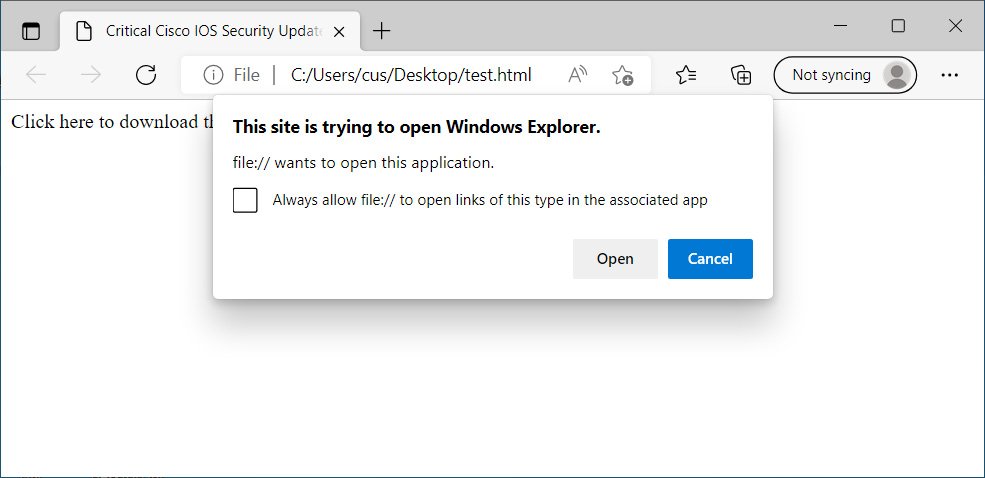

Ostatnie wersje Windows, takie jak Windows 11, 10, 8 i 7, umożliwiają systemowej wyszukiwarce przeglądanie plików lokalnie i na zdalnych hostach. Użytkownik może ustawić URI z adresem zdalnego hosta i nazwą, które będą wyświetlane na pasku tytułu okna wyszukiwania. Windows może uruchamiać spersonalizowane okna wyszukiwania przy użyciu różnych metod, takich jak przeglądarka internetowa lub polecenie "Uruchom" (Win + R). Cyberprzestępcy mogą wykorzystać handler (program obsługi) protokołu, aby na przykład skierować użytkownika do fałszywego katalogu Windows Update i nakłonić do pobrania złośliwego oprogramowania przedstawianego jako prawowita aktualizacja. Wymaga to jednak działania ofiary, a nowoczesne przeglądarki mogą bić na alarm, dlatego do gry wchodzi kolejna podatność.

Jak się okazało, można połączyć obsługę protokołu search-ms z nowo odkrytą luką w Microsoft Office OLEObject. Pozwala to ominąć etap widoku chronionego i uruchomić handlery protokołu URI bez interakcji użytkownika. @hackerfantastic zademonstrował ten pomysł, tworząc dokument Word, który automatycznie otwiera okno wyszukiwania (Windows Search) i łączy się ze zdalnym SMB. Ponieważ search-ms umożliwia zmianę nazwy okien wyszukiwania, hakerzy mogą przygotowywać "spersonalizowane" wyszukiwania, aby wprowadzać w błąd swoje cele.

Microsoft Office search-ms: URI handler exploitation, requires user-interaction. Unpatched. pic.twitter.com/iYbZNtMpnx

— hackerfantastic.crypto (@hackerfantastic) June 1, 2022

Jeszcze inny proof-of-concept demonstruje dokument RTF, który robi to samo. Tym razem scenariusz nie wymaga nawet uruchamiania programu Word. Nowe okno wyszukiwania jest uruchamiane, gdy Eksplorator plików tworzy podgląd w okienku podglądu.

Here is the same search-ms attack being leveraged through an RTF document when Windows Preview Pane is enabled... ;-) pic.twitter.com/AmOeGWltjm

— hackerfantastic.crypto (@hackerfantastic) June 1, 2022

Przed wyżej opisanymi atakami można się uchronić, usuwając handler protokołu search-ms z systemowego rejestru:

- Otwórz Wiersz polecenia (cmd) jako administrator.

- Wpisz reg export HKEY_CLASSES_ROOT\search-ms search-ms.reg i naciśnij Enter, aby utworzyć kopię zapasową klucza.

- Wpisz reg delete HKEY_CLASSES_ROOT\search-ms /f i naciśnij Enter, aby usunąć klucz z rejestru.

Microsoft pracuje już nad rozwiązaniem problemu. Podatność określana jako "Microsoft Windows Support Diagnostic Tool (MSDT) Remote Code Execution Vulnerability (CVE-2022-30190)" zostanie najprawdopodobniej załatana w najbliższy Patch Tuesday, który wypada 14 czerwca.