Microsoft jako producent komputerów wzbudza pewne kontrowersje, ponieważ wbrew powszechnemu trendowi unika złącza Thunderbolt 3. Nie znajdziemy go w urządzeniach Surface, bo Microsoft uważa, że jest niebezpieczne (takich obiekcji nie mają m.in. Apple, HP, Lenovo, Dell, Acer, ASUS i wielu innych). Gigant przestrzega też przed atakiem Thunderspy, przed którym chroni promowana przez firmę klasa urządzeń znana jako Secured-core PC.

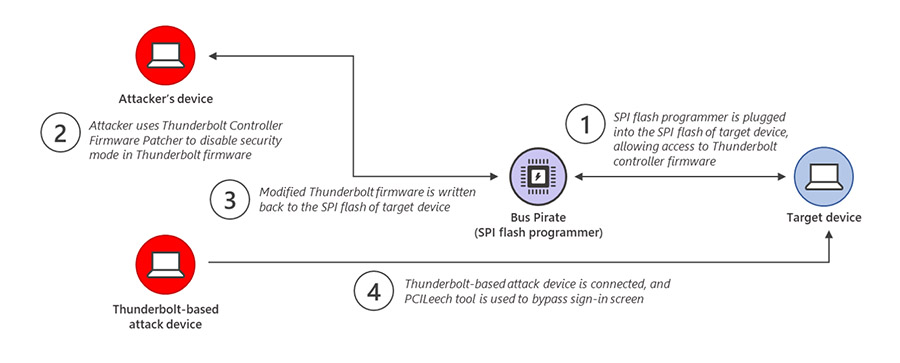

Naukowcy z Uniwersytetu Technicznego w Eindhoven opublikowali niedawno informacje o Thunderspy, ataku wykorzystującym technikę Direct Memory Access (DMA) do przejmowania urządzeń. Atakujący z fizycznym dostępem do systemu może użyć Thunderspy, by odczytywać i kopiować dane — nawet z systemów z włączonym szyfrowaniem i chronionych hasłem.

Secured-core PCs to inicjatywa Microsoftu i jego partnerów, która przyznaje to oznaczenie komputerom spełniającym ściśle określony zestaw wymagań sprzętowych i realizujących najlepsze praktyki bezpieczeństwa w zakresie izolacji i minimalnego zaufania do warstwy firmware'u.

Urządzenia tej klasy posiadają sprzęt i firmware z obsługą Kernel DMA Protection, która jest włączona domyślnie w Windows. Ochrona ta opiera się na jednostce zarządzania pamięcią wejścia-wyjścia (IOMMU), aby blokować zewnętrzne peryferia przed uruchamianiem i wykonywaniem DMA, dopóki uwierzytelniony użytkownik nie zaloguje się i odblokuje ekran. Zapobieganie atakom DMA zostało pokazane m.in. na Microsoft Ignite 2019. Nawet jeśli atakujący skopiuje złośliwy firmware Thunderbolt na urządzenie, warstwa ochrony uniemożliwi jakikolwiek dostęp do portu Thunderbolt. Fizyczny dostęp więc nie wystarczy — wymagane jest wpisanie hasła użytkownika.

Secured-core PCs posiadają też opartą na wirtualizacji ochronę integralności kodu (HVCI) włączoną domyślnie. HVCI wykorzystuje hiperwizora, by umożliwić VBS i izolację podsystemu integralności kodu, który weryfikuje, czy cały kod jądra (kernela) w Windows jest podpisany przez normalny kernel. HVCI dodatkowo upewnia się, że kod kernela nie może być zarazem zapisywalny i wykonywalny, co zapobiega wykonywaniu niezweryfikowanego kodu. W przypadku ataku Thunderspy technologia ta uniemożliwia proste wykonanie kodu.

Ze specyfikacją standardu Secured-core PC możecie zapoznać się bliżej w naszym artykule: Secured-core PC, czyli nowe wymagania sprzętowe Microsoftu do ochrony przed atakami na firmware.