Złośliwe oprogramowanie jest samo w sobie wystarczająco niebezpieczne, ale gdy nosi ono dodatkowo oznaki legalności i wygląda przez to niegroźnie, prawdopodobnie staje się najgorsze w swoim rodzaju. Niestety, wielokrotnie swój udział w tym działaniu miał Microsoft, ostatnio w związku z nowym złośliwym sterownikiem o nazwie "FiveSys".

Łatwiej jest wejść przez drzwi frontowe niż przebijać się przez mur. Cyberprzestępcy coraz częściej przekonują się, że to prawda, jeśli chodzi o pobieranie złośliwego oprogramowania na Windows. Wcześniej w tym roku laboratoria sprzętowe Microsoftu podpisały złośliwe oprogramowanie o nazwie "Netfilter", co pozwoliło mu ominąć wbudowane mechanizmy ochrony Windows. Rootkit "Netfilter" to złośliwy sterownik trybu jądra, który był rozprowadzany z chińskimi grami i komunikował się z chińskimi serwerami dowodzenia i kontroli. Wygląda na to, że twórcom złośliwego oprogramowania udało się ominąć zabezpieczenia Microsoftu, po prostu postępując zgodnie z normalnymi procedurami i przesyłając sterownik tak, jak zrobiłaby to każda normalna firma.

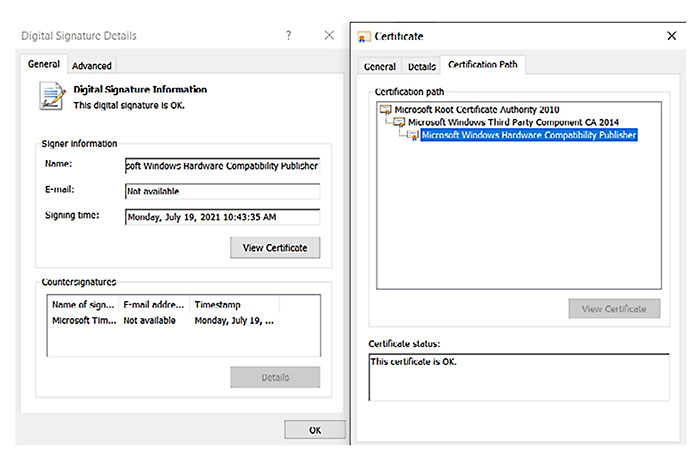

Badacze zabezpieczeń z Bitdefender zidentyfikowali tymczasem nowego rootkita podpisanego cyfrowo przez Microsoft Windows Hardware Quality Labs (WHQL). Nosi on nazwę "FiveSys" i jest powszechnie dystrybuowany wśród użytkowników Windows, szczególnie w Chinach. Celem tego rootkita jest przekierowywanie ruchu internetowego na zainfekowanych maszynach przez niestandardowy serwer proxy, który jest pobierany z wbudowanej listy 300 domen. Przekierowanie działa zarówno dla HTTP, jak i HTTPS. Oprogramowanie instaluje niestandardowy certyfikat główny, aby działało przekierowanie HTTPS. W ten sposób przeglądarka nie ostrzega o nieznanej tożsamości serwera proxy.

Rootkit wykorzystuje też różne strategie ochrony, takie jak blokowanie możliwości edytowania rejestru i zatrzymywanie instalacji innych rootkitów oraz złośliwego oprogramowania z różnych grup. Bitdefender skontaktował się z Microsoftem, który szybko unieważnił podpis, ale kto wie, ile jeszcze tak podpisanego malware krąży po Sieci.