Badacz zabezpieczeń opracował sposób na zrzucenie danych logowania użytkownika Microsoft Azure w postaci zwykłego tekstu z nowej usługi Windows 365 Cloud PC. Posłużył mu do tego Mimikatz — open-source'owy projekt, który pozwala badaczom testować różne luki w zabezpieczeniach związane z kradzieżą danych uwierzytelniających i podszywaniem się.

Mimikatz, mimo że stworzony dla badaczy, ze względu na możliwości jego modułów jest powszechnie używany przez cyberprzestępców do zrzucania haseł w postaci zwykłego tekstu z pamięci procesu LSASS albo do przeprowadzania ataków typu pass-the-hash przy użyciu hashów NTLM. Tym razem został użyty w dobrej wierze, aby wykazać podatność w nowej usłudze Windows 365. Jak odkrył Benjamin Delpy, usługa pozwala złośliwemu programowi zrzucić do plaintextu adres e-mail i hasła zalogowanych użytkowników.

Would you like to try to dump your #Windows365 Azure passwords in the Web Interface too?

— 🥝 Benjamin Delpy (@gentilkiwi) August 7, 2021

A new #mimikatz 🥝release is here to test!

(Remote Desktop client still work, of course!)

> https://t.co/Wzb5GAfWfd

cc: @awakecoding @RyMangan pic.twitter.com/hdRvVT9BtG

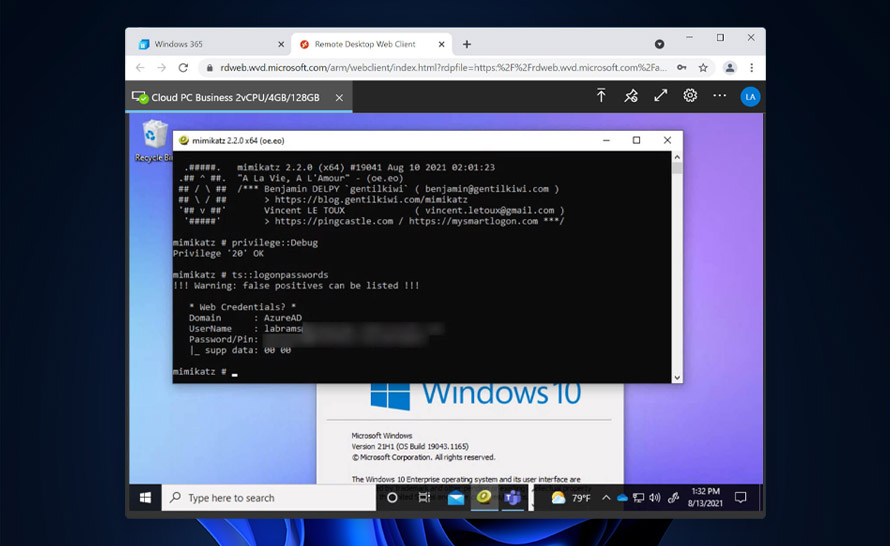

Zrzuty danych uwierzytelniających (credential dumps) są możliwe z wykorzystaniem luki, którą Delpy odkrył w maju tego roku. Chociaż dane użytkownika są szyfrowane podczas przechowywania w pamięci, haker twierdzi, że może oszukać proces Terminal Service, aby odszyfrował je za niego. Autentyczność i prostotę tej metody potwierdziła również redakcja BleepingComputer, która wykorzystała bezpłatną wersję próbną Windows 365, aby przetestować tę technikę. Po połączeniu przez przeglądarkę internetową i uruchomieniu mimikatz z uprawnieniami administratora wprowadzono polecenie "ts::logonpasswords", a mimikatz szybko zrzucił dane logowania do zwykłego tekstu.

Można oczywiście powiedzieć, że nie jest to jakaś poważna luka, bowiem do uruchomienia mimikatz potrzebne są uprawnienia administratora, a użytkownik już sam przecież zna swoje dane logowania. To prawda, ale co w przypadku, gdy do systemu dobierze się cyberprzestępca, który poprzez innego exploita podniesie swoje uprawnienia do administratora? Wówczas będzie mógł łatwo wydobyć nasze hasło.

Jak radzi odkrywca luki, dobrym sposobem na zabezpieczenie się byłyby: 2FA, inteligentne karty, Windows Hello i Windows Defender Remote Credential Guard. Byłyby, ale... nie są, ponieważ Windows 365 nie wspiera żadnej z tych metod. Pozostaje teraz czekać na reakcję Microsoftu.

813f532.png)