Microsoft ogłosił nową funkcję ochrony w Windows 10, która umożliwia aplikacjom wykorzystanie procesora w celu ochrony kodu przed atakami, podczas gdy kod ten jest wykonywany w pamięci procesora. Funkcjonalność nosi nazwę Hardware-enforced Stack Protection i jest obecnie testowana w kompilacjach Windows Insider (Fast Ring).

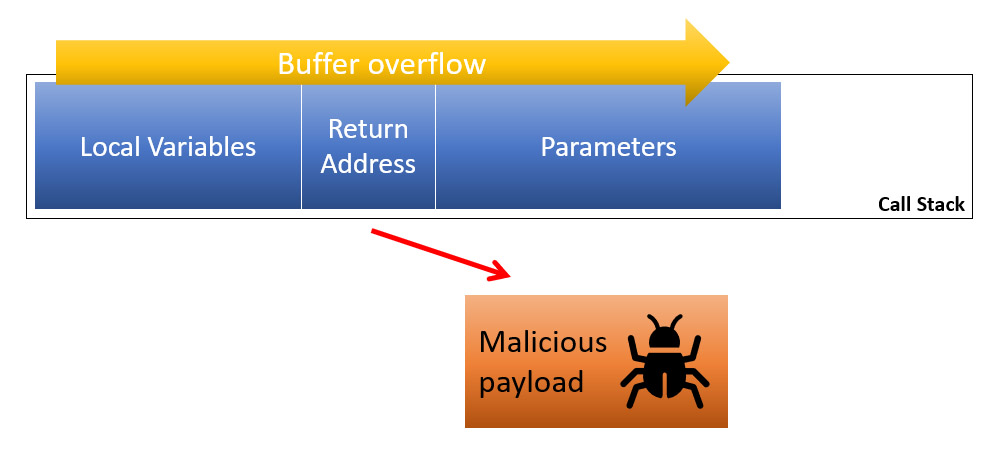

Podstawowym zadaniem tej funkcjonalności jest wymuszenie ścisłego zarządzania stosem pamięci. W architekturze komputerowej stos oznacza obszar pamięci, w którym dane są dodawane lub usuwane zgodnie z zasadą ostatni na wejściu, pierwszy na wyjściu. Wymuszona sprzętowo ochrona stosu jest odpowiedzią na popularne klasy podatności, zwłaszcza te związane z pamięcią, takie jak przepełnienie bufora, zwisający wskaźnik czy niezainicjowane zmienne.

Hardware-enforced Stack Protection ma wykorzystywać sprzętowe funkcje bezpieczeństwa w nowoczesnych CPU, aby utrzymywać shadow stack (zamierzony przepływ wykonania kodu) w zabezpieczonym sprzętowo środowisku. Microsoft twierdzi, że zapobiegnie to przejęciom kodu aplikacji poprzez atak exploitem na typowe błędy pamięci. Wszystkie modyfikacje niezgodne z shadow stack będą ignorowane, co właściwie niweczy ataki.

Funkcjonalność jest aktywnie rozwijana i znajduje się we wczesnej wersji zapoznawczej w kompilacjach Windows 10 Insider Preview. Microsoft nie podał, o które kompilacje chodzi, ale wiadomo, że w Fast Ring rozwijany jest obecnie 20H2.