Parę dni temu pisaliśmy o Microsoft Edge jako najczęściej atakowanej przeglądarce na zawodach Pwn2Own. Przeglądarka została pomyślnie zhakowana 5 razy w ciągu 3 dni, a uczestnikom zawodów nie przeszkodziły w tym wymyślne zabezpieczenia. Microsoft ma jednak odpowiedź na wyrafinowane ataki, które czasem dochodzą do skutku. Sandbox, czyli odizolowana niczym maszyna wirtualna warstwa chroniąca Edge, otrzyma dodatkowe wzmocnienia w najbliższej aktualizacji Windows 10.

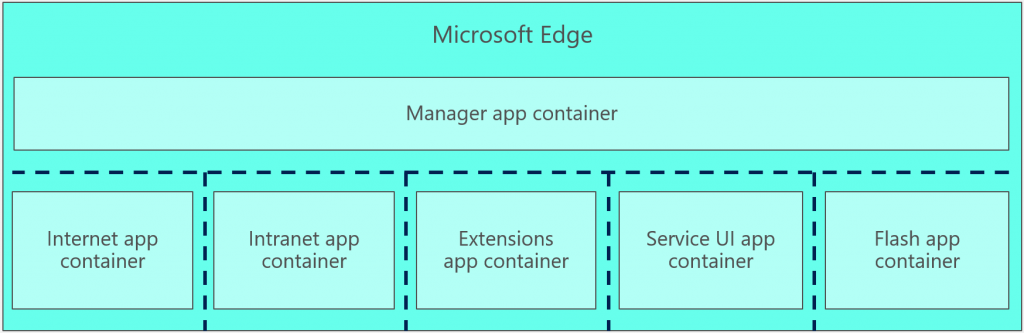

Microsoft wskazuje na problem ataków z wykonaniem natywnego kodu CPU przy użyciu zdalnej metody Remote Code Execution (RCE). Jako że Edge nie wspiera od pewnego czasu ActiveX, jest w stanie uruchamiać się wewnątrz sandboksowych kontenerów przez cały czas, eliminując ryzyko zaatakowania exploitem. Crispin Cowan z działu Microsoft Edge pisze, że "Jednym z najbardziej efektywnych sposobów wyeliminowania podatności w złożonych aplikacjach jest zminimalizowanie objętości kodu, w którym atakujący mógłby doszukiwać się podatności. Zwykle odnosi się to do redukcji powierzchni narażonej na atak i jest kluczową taktyką w naszej strategii bezpieczeństwa. W tym celu Microsoft Edge w aktualizacji Creators Update [dla] Windows 10 otrzymuje znacząco zmniejszoną powierzchnię narażoną na atak w sandboksie dzięki skonfigurowaniu kontenera aplikacji celem redukcji jego uprawnień".

Najsłabszym ogniwem sandboksów są interfejsy pośredniczące (brokery), które zapewniają dostęp do zasobów zgodnie ze zdefiniowanymi zasadami. Przykładowo, broker pozwala umieścić na stronie odnośnik "wrzuć plik, przeglądając swoje pliki", który pozwala użytkownikowi wybrać plik do przesłania, nie udostępniając przy tym stronie wszystkich swoich plików. Interfejsy pośredniczące są zagrożeniem dla sandboksów, ponieważ same w sobie są kodem, a kod siłą rzeczy może zawierać błędy, a także dlatego, że działają poza sandboksem. Jeśli haker zaatakuje interfejs i uruchomi kod w jego wnętrzu, możliwe będzie wyskoczenie z odizolowanego trybu sandboksa do głównego systemu. W odpowiedzi na taki scenariusz Microsoft Edge odcina dostęp wielu brokerom, ale zostawia go tym potrzebnym. Zminimalizowanie powierzchni tarczy strzeleckiej to jednak nie wszystko, dlatego firma zastosuje wobec brokerów takie same techniki przeciwdziałania exploitom, jak znajdują się w Microsoft Edge.

Zawężenie sandboksowej przestrzeni do przetwarzania zawartości według Microsoft zredukuje dostęp do MUTEXów, WinRT i DCOM API, zdarzeń, dowiązań symbolicznych i urządzeń o odpowiednio 100, 90, 70 i 40%. Szczegóły implementacji znaleźć można na blogu Microsoft Edge Developer.