Standardowa instalacja Windows XP, jest domyślnie ustawiona tak, by odpowiadała wymaganiom jak najszerszej rzeszy użytkowników. Mimo, że taka konfiguracja jest w miarę bezpieczna, czasem warto podnieść jakość ochrony systemu, zmieniając ustawienia kilku opcji. Pomocne w tym celu są Zasady grup. Jest to zbiór opcji, za pomocą których możemy ustalić pewne reguły i zachowania systemu. Chociaż częściej są one wykorzystywane przez administratorów, którym ułatwiają zarządzanie wieloma hostami, Zasad grup możemy użyć do podniesienia poziomu bezpieczeństwa również indywidualnego komputera. Kiedy ich użycie ma sens? Przede wszystkim, wtedy gdy z używanego komputera korzysta, więcej niż jedna osoba, lub istnieje możliwość uzyskania takiego dostępu przez kogoś nieuprawnionego. Nie trudno wyobrazić sobie sytuację, kiedy wychodzimy z biura po kawę, nie wylogowując się. Zastosowanie mechanizmu Zasad grup, pomoże nam chronić system także przed naszym roztargnieniem. Należy jednak pamiętać, o zachowaniu umiaru i zdrowego rozsądku, gdyż niektóre opcje mogą wręcz obniżyć poziom zabezpieczeń, lub skutecznie utrudnić korzystanie z komputera.

Zasady grupy

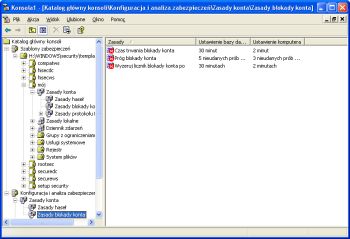

Większość Zasad grup znajdziemy w ustawieniach zabezpieczeń lokalnych. Dostęp do nich uzyskamy otwierając

Panel sterowania, wybierając Wydajność i konserwacja, a następnie Narzędzia administracyjne,

gdzie znajdują się Zasady zabezpieczeń lokalnych. Jednak można skonfigurować te same opcje za pomocą nadrzędnego

narzędzia – konsoli Zasad grupy. Aby to uczyć wywołajmy z wiersza poleceń: gpedit.msc.

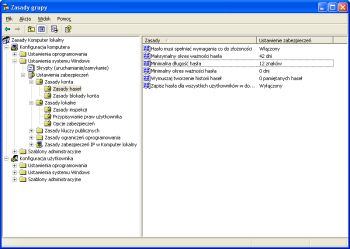

Ustawienia zabezpieczeń znajdziemy w części Ustawienia systemu Windows sekcji Konfiguracja komputera.

Nie trudno dostrzec, jak wiele różnych opcji mamy tu do dyspozycji. Te najbardziej nas interesujące znajdziemy w

Zasadach konta i Zasadach lokalnych, jednak warto też zapoznać się z ustawieniami, jakie znajdują się w

innych odgałęzieniach drzewa Zasad Komputera lokalnego (czyli naszej konsoli

gpedit). Do większości opcji

konsoli znajduje się skrócony opis ich działania. Warto go przeczytać przed konfiguracja, ponieważ nazwy zasad, czasem

bywają mylące.

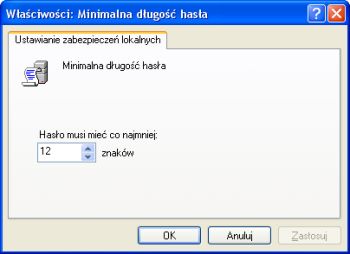

Postarajmy się znaleźć takie opcje, które nas najbardziej interesują. Na pewno do nich zaliczają się Zasady haseł,

które są podzbiorem Zasad konta. Domyślna konfiguracja tych elementów jest dość pobłażliwa i warto ją uczynić

trochę bardziej rygorystyczną. Przede wszystkim należy zwiększyć minimalną długość hasła. Oczywiście w granicach

rozsądku. Wartość z przedziału 8-12 znaków wydaje się być odpowiednia.

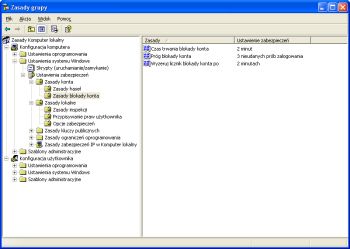

Przyjrzyjmy się teraz Zasadom lokalnym. Znaleźć tu możemy wiele wartościowych opcji dotyczących ochrony systemu. Zbiór ten dzieli się na dwie części: Przypisywanie praw użytkownika i Opcje zabezpieczeń. W pierwszej możemy ustalić, którzy użytkownicy będą mieli jakie uprawnienia. W Opcjach zabezpieczeń natomiast ustalamy pewne reguły jakimi kieruje się system. Jest tam kilka ciekawych opcji, które mogą nas zainteresować. Możemy przykładowo postanowić, że nikt oprócz nas nie powinien mieć możliwości wyłączania komputera. Aby to wyegzekwować, zmodyfikujmy opcję Zamykanie systemu, która znajduje się w dziale Przypisywanie praw użytkownika, pozostawiając tam odpowiednie grupy użytkowników. Należy mieć świadomość, że wyłączy to nieuprawnionym użytkownikom, możliwość wyłączania komputera z poziomu swojego konta. Nadal jednak będzie można zamknąć system, będąc niezalogowanym. Aby i tego zabronić, musimy odnaleźć w Opcjach zabezpieczeń zasadę: Zamknięcie: zezwalaj na zamykanie systemu bez konieczności zalogowania i wyłączyć ją.

Trzecią grupą opcji konfiguracji są Szablony administracyjne. Można w nich odnaleźć bardziej drobiazgowe ustawienia, które dostosowują środowisko pracy użytkowników. Można za pomocą umieszczonych tam opcji m.in. wyłączyć dostęp do Panelu sterowania, czy zablokować możliwość zmian ustawień połączenia sieciowego. My wykorzystamy inną, bardzo wartościową opcję – Monitowanie o hasło podczas wznowienia ze stanu hibernacji / wstrzymania. Jest to bardzo pożyteczna funkcja, która poprosi o autoryzacje, kiedy wychodząc na dłużej z biura, zostawimy komputer niewylogując się. Opcję tę znajdziemy w Szablonach administracyjnych, umieszczonych w części Konfiguracja użytkownika drzewa konsoli, która przetwarzana jest podczas logowania. Z folderu System wybierzmy Zarządzanie energią. W prawym oknie konsoli, mamy jedną – interesującą nas opcję.

Jak widać, ustawień do jakich otrzymujemy dostęp za pomocą Zasad grup jest wiele, więc i możliwości dostosowania systemu do indywidualnych potrzeb są ogromne.

Szablony zabezpieczeń

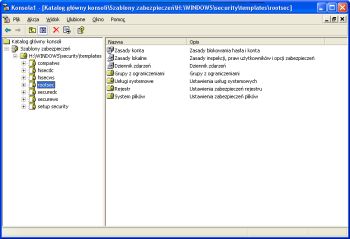

Omówiliśmy już Zasady grupy. Jednak jak je sprawnie stosować i nimi zarządzać? Można do tego celu skorzystać z

Szablonów zabezpieczeń. Jest to kolejna przystawka do konsoli MMC. Za jej pomocą możemy skorzystać ze

zbiorów zasad, które przygotowane został z konkretnym przeznaczeniem (np. szablon Rootsec nadaje uprawnienia do

folderu głównego dysku systemowego). Możemy też utworzyć własny szablon, który zmodyfikuje konfiguracje do postaci nas

satysfakcjonującej, po przywróceniu oryginalnych ustawień za pomocą szablonu Setup Security.

Aby skorzystać z Szablonów zabezpieczeń, uruchamiamy konsolę wywołując mmc z wiersza poleceń. Z menu

Plik, wybieramy Dodaj/Usuń przystawkę. Następnie na karcie Autonomiczna, klikamy przycisk

Dodaj.

Analiza zabezpieczeń systemu

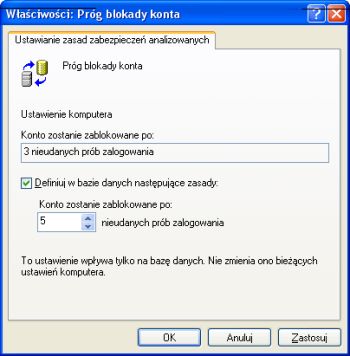

Przystawkę konsoli Konfiguracja i analiza zabezpieczeń możemy także zastosować do przeglądania ustawień ochrony systemu. Polega to na porównaniu aktualnej konfiguracji komputera, a zawartością bazy danych. W ten sposób dowiemy się, czy używany szablon zabezpieczeń został poprawnie zastosowany. Aby przeprowadzić tę procedurę wystarczy kliknąć prawym klawiszem węzeł Konfiguracja i analiza zabezpieczeń i wybrać opcję Analizuj komputer teraz. Teraz za pomocą tej przystawki możemy przeglądać ustawienia w dokładnie tym samym układzie jaki funkcjonuje w Szablonach zabezpieczeń.

W prawym oknie wyświetlony zostanie wynik porównania danych zasad. Aby zmienić ich ustawienia w bazie danych, kliknijmy dwukrotnie interesujący nas element i zmodyfikujmy go zaznaczając opcję Definiuj w bazie danych następujące zasady. Jak nie trudno dostrzec, konsola MMC jest narzędziem o wielkich możliwościach. Dodając różne przystawki, możemy zbudować poręczny mechanizm, pomocny w konfigurowaniu i zarządzaniu systemem.Przenoszenie ustawień na inny system

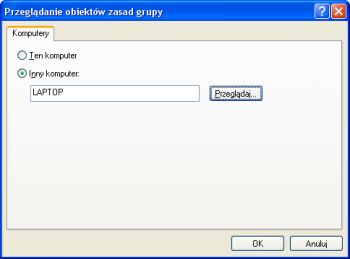

Skonfigurowaliśmy już Zasady grupy dla używanego przez nas komputera. Jednak to nie jedyny sposób zarządzania zabezpieczeniami komputera, czy całej ich sieci. Zasady grupy mogą być ustalane odgórnie za pomocą usługi Active Directory, skonfigurowanej na serwerze kontrolującym daną domenę. Możemy też zapisane przez nas Szablony zabezpieczeń, skopiować na inne komputery i zastosować na tamtych maszynach, bez koniczności żmudnego modyfikowania każdego parametru osobno dla każdego hosta w sieci. Są one zapisane w katalogu %SystemRoot%\Security\Templates\ w postaci plików *.inf. Pomocna może być także konsola MMC. Posiada ona możliwość dodawania zakładek Zasad grupy, nie tylko dla lokalnego komputera, lecz także hostów zdalnych. Oczywiście należy w tym celu posiadać odpowiednie uprawnienia na komputerze, do którego chcemy uzyskać dostęp. Aby zarządzać Zasadami grupy zdalnego hosta, należy w oknie konsoli, wybrać z menu Plik opcję Dodaj/Usuń przystawkę.

Następnie zgodnie ze znaną już nam procedurą dodajemy Zasady grupy, z tą różnicą, że zamiast Komputera lokalnego, wybieramy opcję Przeglądaj i wprowadzamy nazwę maszyny z sieci w polu Inny komputer.Poznaliśmy narzędzia pomocne w ustalaniu polityki zabezpieczeń komputera. Za ich pomocą, wykonując może trochę czasochłonną pracę, możemy dokonać wartościowych modyfikacji systemu.