Zdalny dostęp

Sieć rozległą (ang. wide area network, WAN) możemy sprecyzować następująco. Jest to każda pajęczyna, w skład której wchodzą łącza operatorów telekomunikacyjnych. Technologia WAN umożliwia zdalny dostęp i zdalną łączność sieciowa. Sieć rozległa oferuje w swoich zasobach takie urządzenia jak modemy, sieci cyfrowe z integracją usług (ISDN), cyfrowe linie abonencki (DSL), czy kable szerokopasmowe. Gdy łączymy się za pomocą modemu z Internetem to korzystamy z połączenia zdalnego dostępu. Internet nie jest częścią sieci lokalnej użytkownika, modem inicjuje połączenie ze zdalnym serwerem, który umożliwia dostęp do zdalnej sieci (Internet). Analogiczna procedura ma miejsce przy tworzeniu komunikacji ze zdalnymi sieciami prywatnymi. Określenie zdalny dostęp implikuje zestawienie połączeń na żądanie, jak w przypadku modemu i ISDN. Połączenia wirtualnej sieci prywatnej jak i szerokopasmowe połączenie internetowe należą do grupy zdalnego dostępu. Dzięki dostępowi na odległość możemy tworzyć połączenia z usługami telefonicznymi, które używają protokołu PPP (Point-to-Point Protocol), czy protokołu TCP/IP, a także łączyć się z serwerami dalekiego dostępu Windows.Konfiguracja połączeń zdalnego dostępu

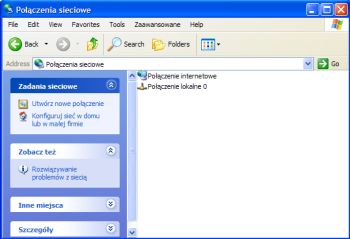

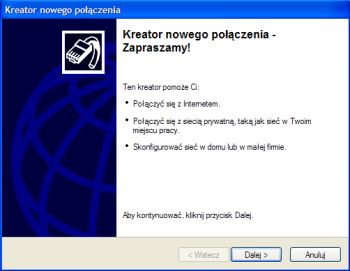

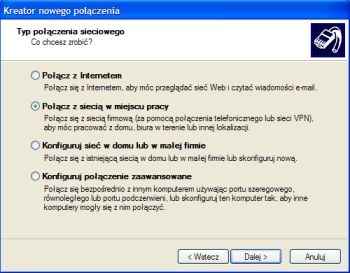

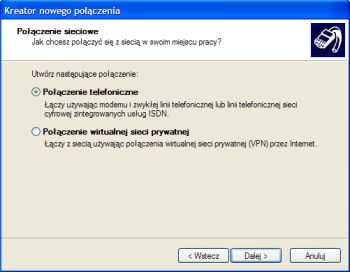

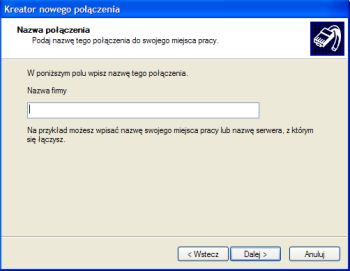

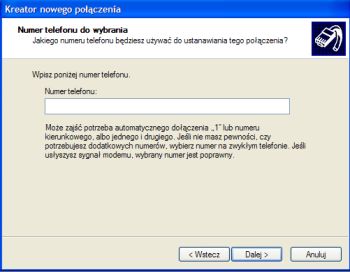

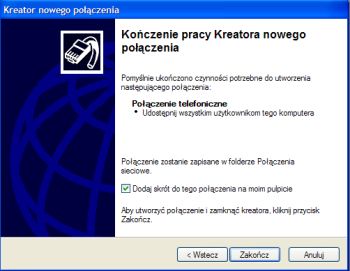

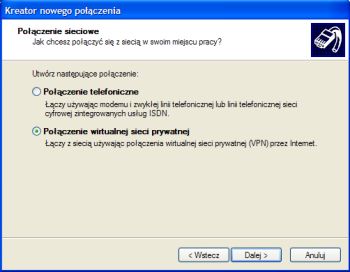

W rozdziale tym zostały zawarte informacje odnośnie poprawnej konfiguracji zdalnego dostępu. Dla systemu Windows XP nie ma znaczenia czy chcesz uzyskać połączenia z Internetem, czy z siecią prywatną. Gdy łączymy się ze światową pajęczyną używamy serwera telefonicznego dostawcy usług. W przypadku zdalnego dostępu do pajęczyny prywatnej, łączymy się z prywatnym serwerem dostępowym. Używając modemu lub łącza ISDN komunikujemy się z serwerem zdalnego dostępu, na którym następuje uwierzytelnianie użytkownika w celu dostępu do sieci. Gdy mamy już zainstalowanym odpowiedni sprzęt obsługujący połączenie modemowe lub ISDN należy utworzyć profil, dzięki któremu będziesz mógł kreować połączenia z siatką zdalną. Kreator nowego połączenia umożliwia nawiązanie połączenia zdalnego dostępu. W tym celu należy wykonać kilka kroków. Wybieramy z paska zadań polecenie Start, następnie przechodzimy do Ustawień, po czym klikamy na opcje Połączenia sieciowe. Powinno pojawić nam się okno Połączenia sieciowego . Jeśli z jakiś powodów nie udaję Ci się uruchomić panelu Połączenia sieciowego w wyżej wymieniony sposób, możesz skorzystać z alternatywnej drogi. Z pulpitu wybierz ikonę Moje miejsce sieciowe, kliknij dwa razy, wybierz polecenie Wyświetl połączenia sieciowe, a następnie uruchom Utwórz nowe połączenie. Niezależnie od sposobu włączania funkcji tworzenia nowe połączenia powinniśmy ujrzeć takie okienko. Po kliknięciu Utwórz nowe połączenie zostanie aktywowany Kreator nowego połączenia, który poprowadzi nas przez proces konfiguracji zdalnego dostępu. Aby kontynuować tworzenie połączenia klikamy Dalej. Na poniższym widoku zaznaczamy opcje Połącz z siecią w miejscu pracy. Umożliwi nam to komunikację z siecią znajdującą się w naszej firmie, po przez sieć prywatną lub połączenie telefoniczne. Naciskamy Dalej. Następnie należy określić rodzaju połączenia do naszej firmy. Wybieramy Połączenie telefoniczne. Należy również podać Nazwę połączenia. Może to być dowolny ciąg znaków, warto jednak używać identyfikatorów charakterystycznych. Ułatwi nam to pracę, gdy będziemy chcieli je później zlokalizować odpowiednie połączenie. Wybieramy numer telefonu którego będziemy używać. Jeśli konfiguracja przebiegła pomyślnie pokaże się okno zakończenia kreatora. Opcjonalnie możemy dodać skrót połączenia na pulpit. Kliknijmy przycisk Zakończ.Konfigurowanie zabezpieczeń zdalnego dostępu

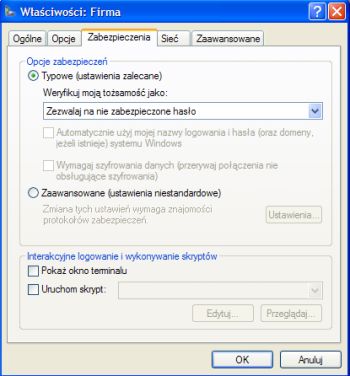

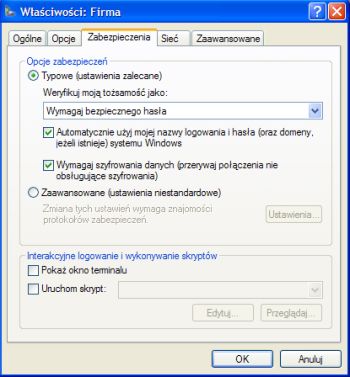

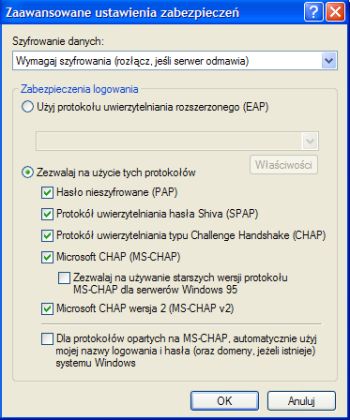

Każde połączenia zdalnego dostępu posiada zestaw opcji, które można konfigurować. W celu otwarcia okna właściwości należy kliknąć na ikonę utworzonego połączenia i wybrać polecenie Właściwości. Konfiguracja zabezpieczeń jest uzależniona od rodzaju sieci, więc aby dokonać poprawnych ustawień powinieneś skontaktować się z administratorem twojej pajęczynki. Wszystkie ustawienia bezpieczeństwa znajdują się w zakładce Zabezpieczenia w oknie właściwości połączeń. Ustawieniem domyślnym jest opcja Typowe (ustawienia zalecane), stosowane przy połączeniach internetowych. Wymagania stawiane zdalnym pajęczynom są jednak bardziej rygorystyczne pod względem zabezpieczeń. W takim przypadku można określić wszystkie parametry bezpieczeństwa na tej karcie. Widać, że okno składa się z dwóch ramek - Opcje zabezpieczeń oraz Interakcyjne logowanie i wykonywanie skryptów. Przeważnie możemy wybrać opcję Typowe i dodatkowo skorzystać z zabezpieczonych haseł. Odpowiednia ochrona w przypadku połączenia telefonicznego potrzebuje opcji Wymagaj bezpiecznego hasła, a ponadto zaznaczone są funkcje używania nazwy logowania, hasła Windows oraz szyfrowania danych. Opcjonalnie jeśli twoja sieć korzysta z kart inteligentnych można wybrać Użyj karty inteligentnej, co dodatkowo podwyższy stopień bezpieczeństwa twojego połączenia. Pamiętaj, że wybrane opcje muszą odpowiadać ustawieniom zdalnego serwera, w przeciwnym wypadku połączenie nie zostanie nawiązane. Bywają siatki w których zachodzi potrzeba używania niestandardowych ustawień zabezpieczeń. W związku z tym Windows XP umożliwia określenia protokołów uwierzytelniania. Z panelu Zabezpieczenia wybierz opcję Zaawansowane, a następnie kliknij Ustawienia. Widzimy tutaj różnego rodzaju uwierzytelniania, z których może korzystać serwer dalekiego dostępu. Poniżej zamieścimy krótki opis tych protokołów.- Protokół uwierzytelniania rozproszonego (EAP). Protokół ten służy do bardziej precyzyjnego określenia zabezpieczeń, takich jak na przykład uwierzytelnianie oparte na tokenach.

- Hasło nieszyfrowane (PAP). Jest to metoda oparta na tekście jawnym. Serwer wysyła zapytanie o nazwę i hasło użytkownika, a protokół PAP odpowiada użytkownikowi w formacie niezaszyfrowanym, czyli tekstem jawnym. Nie jest to jednak metoda bezpieczna i niezawodna.

- Protokół uwierzytelniania hasła Shiva (SPAP). Jest protokołem uwierzytelniania przy użyciu zaszyfrowanego hasła, obsługiwanego przez serwery dostępu zdalnego Shiva. Za pomocą protokołu SPAP klient dostępu zdalnego wysyła zaszyfrowane hasło do serwera. Następnie serwer ten odszyfrowuje hasło i używa zwykłego tekstu do uwierzytelniania klienta.

- Protokół uwierzytelniania typu Challenge Handshake (CHAP). Istotą tej metody jest mechanizm szyfrowanego uwierzytelniania. Hasło nie jest wysyłane przez połączenie. W pierwszej kolejności serwer dalekiego dostępu wysyła żądanie określane wyzwoleniem do klienta. Informacja ta zawiera identyfikator sesji oraz dowolnie wybrany łańcuch wyzwania. Klient odpowiada nazwą użytkownika oraz skrótem Message Digest 5 (MD5) hasła, łańcucha wyzwania oraz identyfikator sesji. Dzięki tym funkcją protokół ten zapewnia dość wysoką ochronę naszego komputera przed intruzami.

- Microsoft CHAP (MS-CHAP). Wykorzystuje mechanizm szyfrowanego uwierzytelniania podobny do CHAP. Różnią się one, po pierwsze rodzajem używanych algorytmów szyfrowania. MS-CHAP stosuje algorytmy MD4 oraz DES (Data Encription Standard) ,a sam CHAP używa MD5. A druga sprawa, to stosowanie przez MS-CHAP systemu wymiany komunikatów między serwerem a klientem, który umożliwia klientowi bezpieczną zmianę hasła ze zdalnej lokalizacji.

- Microsoft CHAP wersja 2 (MS-CHAP v2). Jest to bardziej rozwinięty protokół MS-CHAP, który korzysta z bardziej zaawansowanego systemu uwierzytelniania dwustronnego. Po pierwsze system analizuje poprawność hasła należącego do danego użytkownika, a klient sprawdza, czy nazwa i hasło są znane serwerowi. Wzmacnia to ochronę przed niepowołanymi osobami, które mogłyby uruchomić fałszywy serwer. Ponadto MS-CHAP v2 kreuje niezależne klucze szyfrowania dla wychodzących i przychodzących transmisji danych.

Pozwalanie klientom na telefoniczne łączenie się z komputerem

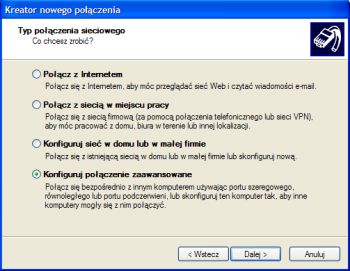

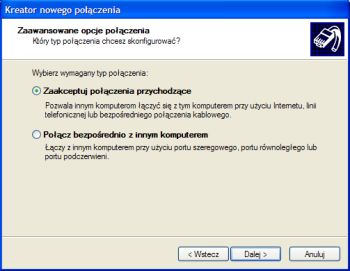

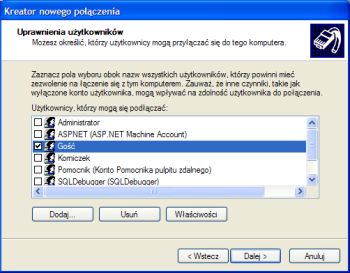

Załóżmy, że wybrałeś się w podróż i zabrałeś ze sobą laptopa. Przypomniałeś sobie o konieczności napisania sprawozdania, a wszystkie dane jakich potrzebujesz znajdują się na twoim domowym komputerze. Dzięki Windows XP Professional nasz komputer może funkcjonować jako miniaturowy serwer dalekiego dostępu, pozwalający na łączenie się za pomocą linii telefonicznej z małą biurową lub domową pajęczyną. W ten sposób użytkownik uzyskuje dostęp do domowych zasobów. Proces tworzenia takiego połączenia wygląda następująco. W komputerze-kliencie należy skonfigurować połączenie telefoniczne w standardowy sposób. Komputer domowy lub biurowy, który będzie służył jako serwer należy podłączyć do modemu. Następnie uruchomić Kreatora nowego połączenie, analogicznie jak to było przy łączeniu sieci z miejscem pracy. Po przywitaniu kreatora wybieramy typ połączenia sieciowego. Po zaznaczeniu Konfiguruj połączenie zaawansowane przechodzimy do sprecyzowania wybranej opcji. Akceptujemy połączenia przychodzące po czym przechodzimy dalej. Na kolejnej stronie Urządzenia do połączeń przychodzących określamy które z dostępnych urządzeń będzie przejmowało połączenia przychodzące, po czym klikamy Dalej. W kolejnym kroku możemy ustawić dostępność dla wirtualnych połączeń prywatnych. Zaznaczamy Nie zezwalaj na wirtualne połączenia prywatne i naciśnij pole Dalej. W zakładce Ustawienia użytkownika zaznaczamy lokalne konta, które będą mogły korzystać z połączenia. W razie potrzeby możesz dodać lub usunąć konto użytkownika. Klikamy Dalej. W oknie Oprogramowanie sieciowe możemy zainstalować dodatkowe oprogramowanie. Aby uzyskać pełny dostęp do zasobów siatki, wybieramy opcję Udostępniania plików i drukarek w sieciach Microsoft Networks. W tym miejscu kończy się proces ustawiania połączenia, klikamy Zakończ. Jeśli poprawnie skonfigurowaliśmy naszą sieć pojawi się w oknie Połączenia sieciowe nowa ikona Połączenia przychodzące.Wirtualne sieci prywatne (VPN)

Po tym hasłem rozumiemy rozszerzenie sieci prywatnej, do których należą łącza wchodzące w skład sieci współdzielonych lub publicznych. Zastosowanie sieci wirtualnej pozwala nam pracować, tak jakbyśmy znajdowali się w jednej sieci prywatnej. Porównując połączenia VPN z innymi rodzajami sieci, możemy je uznać za łącze rozległe. Sposób działania zestawienia VPN jest identyczny jak łącza typu punkt-punkt. W celu emulacji łącza dane zostają zakapsułkowane, aby mogły bezpiecznie przejść przez Internet i trafić do adresata. Prywatność danych jest zagwarantowana dzięki szyfrowaniu. Połączenia wirtualnych sieci prywatnych są bardzo przydatne. Umożliwiają użytkownikowi użycie dowolnego łącza internetowego, aby porozumieć się z siecią prywatną. Klient uzyskuje dostęp do chronionej pajęczyny, kiedy tylko potrzebuje. Tworząc infrastrukturę zdalnej sieci, firmy i użytkownicy indywidualnie chcą zachować stopień ochrony porównywalny z rezydującą siecią lokalną lub rozległą. Należycie zaprojektowana siatka VPN zezwala odległym klientom uzyskiwać połączenie bez naruszania wewnętrznego bezpieczeństwa. Do mechanizmów chroniących ruch VPN możemy zaliczyć:- Uwierzytelnianie. Serwer VPN weryfikuje tożsamość klienta i nie zezwala na dostęp nieznanym lub nieautoryzowanym użytkownikom. Większość serwerów VPN jest w stanie zapisywać połączenia użytkowników.

- Zarządzanie adresami. Za pomocą serwera VPN klienci otrzymują adresy sieciowe.

- Szyfrowanie. Dane wysyłane przez VPN przechodzą przez sieć publiczną. Z tego powodu muszą zostać zaszyfrowane. Zabezpiecza to informacje przez intruzami.

- Zarządzanie kluczami. Podczas procesu uwierzytelniania generowane są dynamiczne klucze szyfrowania.