Jednym z podstawowych składników systemu zabezpieczeń

Windows XP są konta użytkowników. Rozsądne skonfigurowanie, a następnie

zarządzanie profilami zdecydowanie podniesie poziom bezpieczeństwa komputera. W

artykule szczegółowo zostało wyjaśnione jak administrować kontami użytkowników.

Innym przewodnim tematem są hasła.

Bezpieczne zarządzanie kontami wymaga stosowania silnych haseł. Dlatego w dalszej

części tekstu omówiłem w jaki sposób należy wybierać te ciągi znaków tak, aby stanowiły

dobrą ochronę. Ostatnim problemem omówionym w artykule jest zabezpieczenie procesu logowania.

Narzędzia do zarządzania kontami:

- Użytkownicy i grupy lokalne

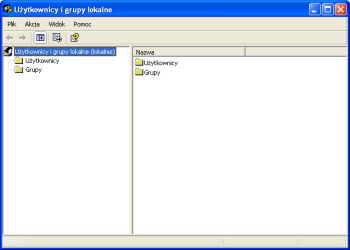

Aplikację uruchamiamy otwierając kolejno gałęzie: Panel sterowania\Narzędzia administracyjne\Zarządzanie komputerem oraz Narzędzia systemowe\Użytkownicy i grupy lokalne. Możemy też wpisać w wierszu polecenia lub w oknie Uruchom: komendę lusrmgr.msc.

uzytkownicy_grupylokalnePrzystawka Użytkownicy i grupy lokalne jest użyteczna tylko w edycji Windows XP Professional. W Windows XP Home Edition również występuje, ale nie oferuje żadnej funkcjonalności. Narzędzie pozwala tworzyć i usuwać konta użytkowników. Możemy dzięki niemu dodawać profil do Grupy zabezpieczeń (ale tylko do jednej), zmieniać: nazwę użytkownika, całą nazwę i opis. Okno to pozwala ustawiać hasła i nakładać na nie ograniczenia, włączać, wyłączać oraz odblokowywać konta. Ponadto umożliwia ustawienie profilu i skryptu logowania.

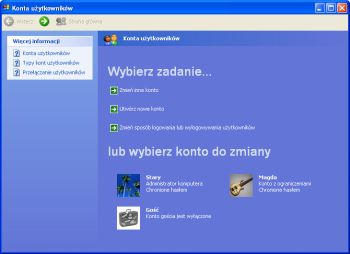

- Konta użytkowników

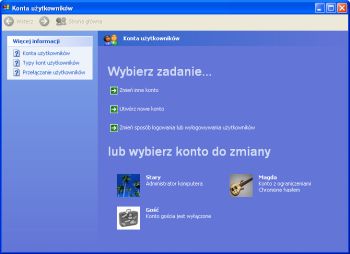

Aby je otworzyć, wybieramy pozycje Konta użytkowników w Panelu sterowania.

Narzędzie Konta użytkowników ma ograniczone możliwości, stworzone jest dla mniej doświadczonych lub niewymagających administratorów. Zakres jego działań to tworzenie i usuwanie kont oraz umieszczanie ich w Grupie zabezpieczeń (tylko w jednej), zmiana nazwy użytkownika, opisu i całej nazwy profilu, ustawienie hasła tylko dla kont lokalnych, innych niż to, na którym jesteśmy zalogowani oraz dołączenie konta do usługi Microsoft.NET Passport.

- Polecenia Net

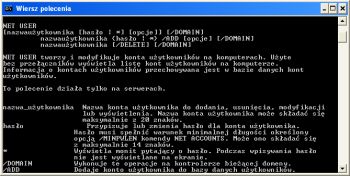

Najszerszy zakres działań na lokalnych kontach użytkowników oferują narzędzia wierszowe: Net User i Net Localgroup. Polecenia te wpisujemy w konsoli. W celu uzyskania szczegółowych informacji należy wpisać net help user lub net help localgroup. Jeśli chcemy zobaczyć składnię polecenia, wpisujemy: net user /? lub net localgroup /?.

Działania na jakie pozwala nam to narzędzie to: tworzenie i usuwanie kont, umieszczanie konta w Grupach zabezpieczeń, zmiana całej nazwy i opisu, ustawienie hasła, nałożenie ograniczeń na hasło, ustawienie godzin logowania, włączenie, wyłączenie i odblokowanie konta, ustawienie terminu ważności konta oraz profilu i skryptu logowania.

- Konta użytkowników

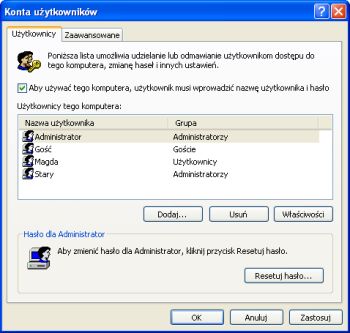

Jeśli komputer jest podłączony do domeny aplet Konta użytkowników w Panelu sterowania wygląda jak ten z wcześniejszych wersji Windows i oferuje więcej możliwości. Jeśli komputer nie jest podłączony do domeny, możemy otworzyć Konta użytkowników wpisując w wierszu poleceń control userpasswords2.Narzędzie to pozwala: tworzyć i usuwać hasła, umieszczać konto w Grupie zabezpieczeń (ale tylko Administratorzy lub Użytkownicy), zmieniać całą nazwę i obrazek, ustawiać hasła i podpowiedzi do nich, włączać i wyłączać konto Gość, dołączać konta do usługi Microsoft.NET Passport.

Zarządzać lokalnymi grupami zabezpieczeń możemy tylko za

pomocą narzędzi Użytkownicy i grupy lokalne albo Net Localgrup.

Pozwalają one tworzyć Lokalne grupy zabezpieczeń, dodawać Lokalne konta

do

Grup lub je z nich usuwać, tworzyć i usuwać Grupy zabezpieczeń, zmieniać nazwy

Grup oraz dodawać do Lokalnych grup zabezpieczeń domenowe konta użytkowników.

Tworzenie kont użytkowników

Instalując system Windows XP decydujemy z ilu kont będziemy korzystać. Możemy pracować z komputerem przy użyciu tylko jednego domyślnego konta Administrator. Jest to jednak najmniej bezpieczny wariant. Dobrą praktyka jest tworzenie konta dla każdego użytkownika, oczywiście z uwzględnieniem zakresu wszystkich ich potrzeb i możliwości. Nawet w przypadku, gdy tylko jedna osoba korzysta z komputera lepiej do zwykłych, codziennych czynności używać konta z ograniczeniami.Poniżej przedstawiam sposoby tworzenia kont:

- W przystawce Użytkownicy i grupy lokalne wybieramy pozycję Użytkownicy, a następnie w podręcznym menu w zakładce Akcja polecenie Nowy użytkownik. Po wpisaniu wymaganych danych klikamy na przycisk Utwórz.

- Używając polecenia Net User w wierszu poleceń

wpisujemy user xxxxxxxx/add (w miejsce xxxxxxxx wpisujemy

nazwę użytkownika).

Wybierając tą opcję mamy do dyspozycji oczywiście więcej możliwości. We

wcześniejszej części artykułu wyjaśniłem w jaki sposób możemy zobaczyć jego

listę komend i składnię. Poniżej przykład polecenia:

- W aplecie Konta użytkowników po prostu

wybieramy łącze Utwórz nowe konto. Podczas samego procesu tworzenia

konta ustalamy jedynie nazwę oraz czy będzie to konto Administratora czy

Użytkownika z ograniczonymi możliwościami. Dalsze ustawienia konfigurujemy po

stworzeniu konta.

Wyłączanie i usuwanie kont użytkowników

Dbajmy o porządek naszego systemu. Jeśli dany użytkownik nie ma albo nie powinien mieć juz dostępu do komputera to usuwajmy lub wyłączajmy jego konto. Niepotrzebny, zapomniany profil może stać się furtką dla intruza. Wyłączanie różni się tym od usuwania, że po wyłączeniu nie są kasowane informacje i prywatne pliki użytkownika oraz tym, że wyłączone konto możemy przywrócić. Po usunięciu profilu niemożliwe jest jego odzyskanie. Wszystkie informacje o koncie są zapisane w jego numerze identyfikacyjnym - SID. Jeśli skasujemy konto, usuwany jest również SID. Każdy SID jest używany jednorazowo, jeśli stworzymy nowe konto, takie samo jakie uprzednio usunęliśmy, będzie miało już inny SID, a więc dla systemu będzie zupełnie nowe. Jeśli więc nie mamy pewności, czy dany profil nie będzie nam jeszcze kiedyś potrzebny to tylko go wyłączmy. Są dwie metody włączania\wyłączania kont:

- Wpisujemy w wierszu poleceń: net user xxxxxxxx /active:no (gdzie xxxxxxxx to nazwa użytkownika) w celu wyłączenia konta, natomiast net user xxxxxxxx/active:yes, gdy chcemy je włączyć.

- W aplikacji Użytkownicy i grupy lokalne dwukrotnie klikamy na konto, wybieramy kartę Ogólne, zaznaczamy (żeby wyłączyć) lub odznaczamy (włączamy) pole wyboru Konto jest wyłączone.

Mamy do dyspozycji kilka metod usuwania kont :

- Używając polecenia Net User, w wierszu poleceń wpisujemy net user xxxxxxxx/delete (gdzie xxxxxxxx to nazwa użytkownika).

- W przystawce Użytkownicy i grupy lokalne otwieramy węzeł Użytkownicy, klikamy prawym przyciskiem myszy na wybrane konto i z menu podręcznego wybieramy opcję Usuń.

- Za pomocą apletu Konta użytkowników, wybieramy konto, które ma być usunięte, następnie klikamy przycisk Usuń konto. Używając tej metody możemy zachować pliki skasowanego użytkownika. System sam nas zapyta podczas procesu usuwania czy chcemy zachować pliki użytkownika. Możemy wybrać: Zachowaj pliki lub Usuń pliki. Jeśli zdecydujemy się zapisać dane, Windows przenosi pliki i foldery użytkownika z pulpitu i folderu Moje dokumenty do folderu pulpitu, który należy do nas. Reszta profilu użytkownika jest usuwana. W przypadku, gdy jednak zdecydujemy się skasować informacje, Windows usuwa konto, profil i wszystkie prywatne pliki użytkownika oraz jego ustawienia w rejestrze.

Tylko aplet Konta użytkownika podczas kasowania

konta usuwa również profil

użytkownika i jego ustawienia w rejestrze. Używając innych narzędzi musimy sami

pozbyć się tych niepotrzebnych danych. W tym celu klikamy prawym przyciskiem

myszy ikonę Mój komputer i wybieramy pozycje Właściwości, otwieramy kartę

Zaawansowane, w sekcji Profile użytkownika klikamy przycisk

Ustawienia. Zaznaczamy usunięte konto - Konto nieznane a na końcu wybieramy

Usuń.

Przypisywanie kont użytkowników do grup zabezpieczeń

Po stworzeniu odpowiednich kont dla wszystkich użytkowników komputera, powinniśmy przypisać każde z nich do jednej lub kilku Grup zabezpieczeń. Dla komputerów wolno stojących i małych sieci wystarczające są wbudowane grupy. Przypisywanie kont do grup możemy w Windows XP wykonywać za pomocą różnych narzędzi:

- Przystawka Użytkownicy i grupy lokalne oferuje nam dwie

możliwości:

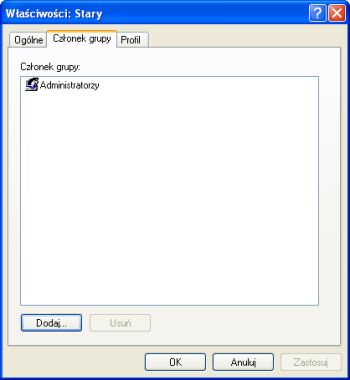

a) Zarządzanie członkostwem w grupach jednego użytkownika. W drzewie konsoli otwieramy węzeł Użytkownicy, w okienku szczegółów wybieramy nazwę użytkownika, powinno pojawić się okno dialogowe Właściwości, przechodzimy do karty Członek grupy. Gdy chcemy dodać konto do grupy, klikamy przycisk Dodaj i wpisujemy nazwę grupy, gdy chcemy je usunąć z grupy, wybieramy odpowiednią pozycję i klikamy Usuń.

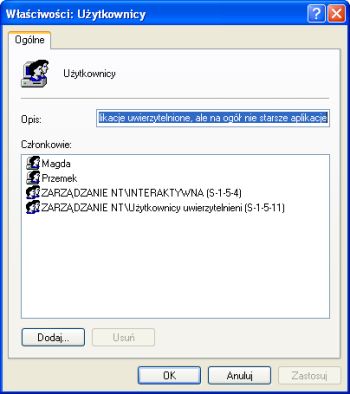

b) Zarządzanie członkostwem użytkowników w jednej grupie. W drzewie konsoli klikamy węzeł Grupy, następnie dwukrotnie klikamy na nazwę wybranej grupy. W oknie dialogowym właściwości grupy klikamy przycisk Dodaj i wpisujemy nazwę konta, jeśli chcemy je przypisać do grupy. W przypadku, gdy chcemy usunąć jakieś konto z grupy, wybieramy je i klikamy przycisk Usuń.

- Polecenie Net Localgroup. Dodajemy konto do do

grupy przy użyciu składni netlocalgroup grupa nazwa /add

(grupa - nazwa grupy zabezpieczeń, nazwa - jedna lub wiele nazw

użytkowników, oddzielonych przecinkami). Żeby usunąć jednego lub kilku

członków grupy, używamy tej samej składni, zastępując ciąg znaków /add

ciągiem /delete.

- Aplet Konta użytkowników pozwala dodawać konta

do grupy Administratorzy lub Użytkownicy. Można być

członkiem tylko jednej z tych dwóch grup. W oknie dialogowym Konta

użytkowników klikamy nazwę profilu, a następnie polecenie Zmień typ

konta. Obecność w innych grupach zabezpieczeń po pozostaje bez zmian.

Przypisywanie hasła do konta

Po stworzeniu konta i przypisaniu go do grupy zabezpieczeń (często obie te czynności wykonywane są automatycznie podczas instalacji) należy przypisać mu hasło (dla większości kont musimy to zrobić już samodzielnie). Hasła powinny być trudne do odgadnięcia. Dlatego najlepiej, jeśli hasło składa się z przynajmniej 8 losowo wybranych znaków. Czynności te wykonujemy w następujących lokalizacjach:

- Użytkownicy i grupy lokalne. Klikamy węzeł Użytkownicy, potem prawym przyciskiem myszy nazwę użytkownika i wybieramy polecenie Ustaw hasło.

- Konta użytkowników. Wybieramy nazwę konta i klikamy łącze Utwórz hasło. Aplet Konta użytkowników pozwala wpisać podpowiedź do hasła. Przy ustalaniu podpowiedzi należy uważać, aby nie mówiła ona za dużo o naszym kodzie. Jednak jeśli poważnie traktujemy bezpieczeństwo powinniśmy zrezygnować z tej wygodnej, lecz nieostrożnej funkcji.

- Polecenie Net User. Stosujemy następującą

składnię: net user użytkownik hasło. W miejsce

użytkownik wpisujemy nazwę wybranego użytkownika. Zamiast

hasło możemy wpisać jedną z trzech wartości:

1) Ustalone hasło;

2) * - System poprosi o wpisanie hasła, dobra opcja kiedy my tworzymy konto a użytkownik sam wpisuje sobie kod;

3) /random - System sam wygeneruje 8-znakowe hasło i je wyświetli.

Jeśli mamy już zainstalowany system i skonfigurowane

konta, to lepiej nie zmieniać ani nie usuwać haseł innym użytkownikom. Czyniąc

to spowodujemy, że dany profil straci wszystkie swoje certyfikaty osobiste i

hasła do witryn sieci Web oraz zasobów sieciowych. Mechanizm ten ma na

celu uniemożliwienie administratorowi dostęp do prywatnych zasobów użytkownika

poprzez zmianę hasła.

Zabezpieczanie konta Administrator

Jeśli komuś uda się uzyskać dostęp do konta

Administratora, stajemy się praktycznie bezbronni. Intruz może robić co chce z

naszym komputerem. Dlatego powinniśmy szczególnie dbać o bezpieczeństwo tego

profilu. W tym celu należy ustawić dla niego szczególnie silne hasło oraz często

je zmieniać. Oprócz tego możemy zmienić jego nazwę. Intruzi spodziewają się nazwy

Administrator, zmieniając ją na inną, mają oni jeszcze jedną przeszkodę do

pokonania. Aby to zrobić, w wierszu polecenia wpisujemy control

userpasswords2. W karcie Użytkownicy wybieramy konto

Administrator. W polu Nazwa użytkownika wpisujemy nową nazwę.

Sprytnym rozwiązaniem jest po zmienieniu nazwy konta Administrator, utworzenie

nowego o tej nazwie. Następnie dodanie tego konta do grupy Goście oraz

utworzenie dla niego hasła. Nazwa Administrator przyciąga intruzów, lecz nawet

jeśli uda im się złamać zabezpieczenia to i tak nic im to nie da. Oprócz tego

będziemy mogli sprawdzić czy ktoś próbował włamać się do systemu, dzięki

dziennikowi zabezpieczeń w Podglądzie zdarzeń (obserwując czy ktoś

próbował się zalogować jako Administrator).

Jeśli oprócz domyślnego mamy jeszcze inne konto należące do grupy Administratorzy,

możemy wyłączyć te domyślne. Aby to zrobić w przystawce Użytkownicy i grupy

lokalne klikamy dwukrotnie na konto administratora i zaznaczamy pole wyboru

Konto jest wyłączone i klikamy OK.

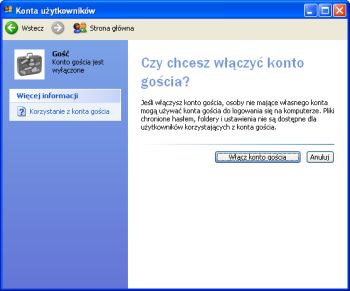

Zabezpieczenie konta Gość

Użytkownicy tego konta mają dostęp do zainstalowanych

programów, plików w folderze Dokumenty udostępnione i profilu Gość. Konto

jest przeznaczone dla sporadycznych użytkowników. Choć nie pozwala na wiele

to jednak stanowi kolejne drzwi, przez które napastnicy mogą starać zakraść się do systemu.

Jeśli nie jest nam potrzebne konto dla przygodnych użytkowników to możemy je

wyłączyć. Gdyby w przyszłości zaszła potrzeba będziemy mogli je z powrotem

uruchomić. Jeśli

komputer nie jest włączony do domeny możemy to zrobić w aplecie Konta

użytkowników w Panelu sterowania (wybieramy konto Gość i

klikamy Wyłącz konto gościa)

Jeśli komputer jest włączony do domeny, aby wyłączyć konto

Gość otwieramy przystawkę Użytkownicy i grupy lokalne, klikamy węzeł

Użytkownicy, a następnie w oknie szczegółów wybieramy konto Gość. W oknie

Właściwości: Gość zaznaczamy pole wyboru Konto jest wyłączone (jeśli

chcemy włączyć to odznaczamy).

Kolejnym krokiem podnoszącym poziom bezpieczeństwa jest zmiana nazwy tego

profilu. Robi się

to tak samo jak w wyżej opisanym przypadku konta Administrator. Możemy także

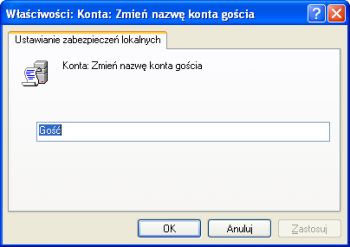

zmienić nazwę konta Gość bez wcześniejszego jego włączania. Aby to zrobić w

wierszu poleceń wpisujemy: secpol.msc, aby uruchomić Ustawienia

zabezpieczeń lokalnych. Otwieramy gałąź Ustawienia zabezpieczeń\Zasady

lokalne\Opcje zabezpieczeń i w oknie szczegółów dwukrotnie klikamy Konta:

Zmień nazwę konta gościa. Następnie wpisujemy nową nazwę.

Udaremnijmy użytkownikowi konta gościa zamykanie systemu. W tym celu uruchom przystawkę Ustawienia zabezpieczeń lokalnych, otwórz węzeł Ustawienia zabezpieczeń\Zasady lokalne\Przypisywanie praw użytkownika i kliknij dwukrotnie Zamykanie systemu i usuń z listy konto gościa.

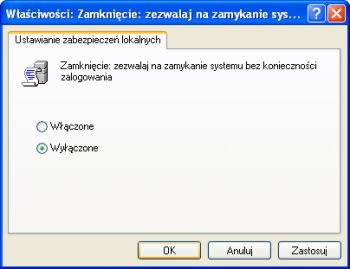

Aby uniemożliwić zamykanie systemu z poziomu okna powitalnego lub dialogowego Logowanie do systemu Windows, w Ustawieniach zabezpieczeń lokalnych otwórz gałąź Ustawienia zabezpieczeń\Zasady lokalne\Opcje zabezpieczeń i w oknie szczegółów wybierz Zamknięcie: zezwalaj na zamykanie systemu bez konieczności zalogowania, kliknij Wyłącz, a następnie OK.

Oczywiście każdy kto ma bezpośredni kontakt z komputerem może po prosu go

wyłączyć z prądu. Dlatego uniemożliwienie gościom zamykania systemu ma sens

jeśli jednostka centralna znajduje się w bezpiecznym miejscu, do

którego niepowołani użytkownicy nie mają dostępu.

Dodatkowo możemy jeszcze udaremnić wyświetlanie dzienników zdarzeń przez

użytkownika Gość. Mając tą możliwość, Goście mogę zdobywać informacje o

komputerze zaglądając do dzienników. Aby nie pozwolić im na to, uruchamiamy

Edytor rejestru i otwieramy klucz HKLM\System\CurrentControlSet\Services\Eventlog.

W podkluczach Application, Security oraz System powinna znajdować

się wartość DWORD o nazwie RestrictGuestAccess ustawiona na 1.

Efektywne stosowanie haseł

Musimy zdać sobie sprawę jak ważne są silne hasła. Cały rozbudowany mechanizm bezpieczeństwa systemu Windows staje się bezradny w przypadku jeśli napastnik zaloguje się jako użytkownik o nieograniczonych możliwościach. Hasła są elementarnym narzędziem mającym na celu pomagać systemowi weryfikować użytkownika. Z założenia tylko użytkownik danego konta zna hasło dostępu do niego. Dbajmy o to, aby to założenie było zawsze spełnione.

Tworzenie silnych haseł

Powszechnie użytkownicy komputerów jako haseł używają jakichś losowych słów,

imion, nazw ulubionych drużyn, specjalnych dat itd. Dla zaawansowanych programów

do łamania kodów są to trywialne zadania, których

rozwiązanie zajmuje im kilka minut. Typowym błędem jest wybieranie jakiegoś

słowa, także obcojęzycznego. Nie decydujmy się również na imiona, ulubione nazwy

czy miejsca. Pamiętajmy o tym, żeby nie zostawiać w pobliżu komputera kartki

z hasłem. Dobre kod zawiera przynajmniej 8 znaków i jest kombinacją cyfr,

symboli, małych i dużych liter. Dodatkowo powinien być okresowo zmieniany i nikomu poza

nami nie może być znany. Złamanie takiego hasła to nieporównywalnie trudniejsze

zadanie. Należy jednak pamiętać, że możliwe do rozwiązania, ale wymagające

dłuższego okresu czasu (często miesięcy). Jeśli będziemy stosować zasady

bezpieczeństwa to zanim komuś uda się złamać nasz kod, będzie on już

zmieniony.

Jedyną wadą losowych haseł jest to, że w większości przypadków gdzieś

je zapisujemy. Sprytni użytkownicy mają swoje sposoby na to,

aby kod do komputera był tylko w ich głowach. Na przykład wykorzystując jakąś frazę "Juventus

Turyn wygrał z AC Milan 2-1", tworzę

hasło: "JTwzAM2-1".

Możemy wykorzystać polecenie Net User do stworzenia silnego hasła. W tym

celu w Wierszu poleceń wpisujemy: net user xxxxxx/random (w

miejsce xxxxxx nazwa użytkownika). Hasło zostanie wygenerowane i przypisane do

konta użytkownika. W Internecie możemy znaleźć wiele programów i usług online

losowo generujących hasła. Wystarczy wpisać w wyszukiwarce "generator hasła",

aby się o tym przekonać.

Hasła do systemu mogą składać się ze 127 znaków. Wraz ze wzrostem długości zwiększa się

poziom trudności złamania kodu. Do wykorzystania mamy dowolne znaki, także

spacje. Stosowanie spacji w hasłach pomaga tworzyć długie frazy. Jednak nie należy

używać spacji jako pierwszego lub ostatniego znaku, gdyż niektóre aplikacje

obcinają te pozycje.

Ustanawianie i wymuszanie zasad haseł.

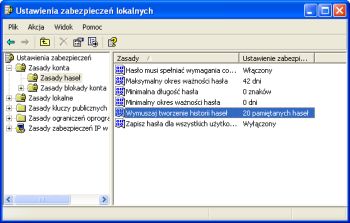

Należy narzucić wszystkim użytkownikom komputera zasady dotyczące haseł logowania. Większość reguł możemy wymusić wykorzystując konsolę Ustawienia zabezpieczeń lokalnych. Aby ją uruchomić w wierszu poleceń wpisujemy: secpol.msc. Aby przejść do zasad dotyczących haseł wszystkich kont otwieramy węzeł Ustawienia zabezpieczeń\Zasady konta\Zasady haseł.

Mamy do dyspozycji listę następujących zasad (otwieramy je klikając wybraną dwukrotnie):

- Wymuszaj tworzenie historii haseł. Windows tworzy listę dotychczasowych haseł (maksymalnie 24), dzięki której może kontrolować, aby użytkownik nie zmieniał hasła na takie, które juz wcześniej stosował. Jeśli korzystamy z tej funkcji powinniśmy też ustawić minimalny okres ważności hasła. W ten sposób nie pozwolimy na to, aby użytkownik mógł zmieniać sobie wielokrotnie hasło, a następnie znowu podać takie, jakie miał dotychczas.

- Maksymalny okres ważności hasła. Ustawiamy tu okres ważności konta (maksymalnie 999 dni). Aby dla wybranego konta wyłączyć tą funkcję, należy w przystawce Użytkownicy i grupy lokalne otworzyć właściwości konta i zaznaczyć Hasło nigdy nie wygasa.

- Minimalny okres ważności konta. Czyli liczba dni (maksymalnie 999), po upływie których hasło może być zmienione.

- Minimalna długość hasła. Maksymalnie 14 znaków. Zmiana tego ustawienia nie wpływa na dotychczasowe hasła.

- Hasła muszą spełniać wymagania co do złożoności. Włączenie zasady oznacza: hasła muszą mieć przynajmniej 6 znaków, muszą zawierać małe, duże litery, cyfry i symbole, nie mogą zawierać części nazwiska ani nazwy użytkownika. Zmiana nie wpływa na dotychczasowe hasła.

- Zapisz hasła dla wszystkich użytkowników w domenie,

korzystając z szyfrowania odwracalnego. Włączenie powoduje zapisywanie

haseł otwartym tekstem, a nie w postaci zaszyfrowanej. Stosuje się to bardzo

rzadko, jedynie w celu uzyskania kompatybilności ze starszymi aplikacjami.

Odzyskiwanie zapomnianego hasła

Jeśli często zmieniamy hasła, które są długie i

skomplikowane, to wysoce prawdopodobne jest to, że kiedyś możemy zapomnieć o

jednym z nich. Najrozsądniej jest zabezpieczyć się przed takim przypadkiem,

tworząc dyskietkę do resetowania hasła. Dzięki niej możemy zalogować się

do systemu, nie znając hasła. Możemy ją utworzyć tylko dla naszego lokalnego

profilu. Żeby zrobić omawianą dyskietkę należy zalogować się na konto, dla którego

chcemy utworzyć "ostatnią deskę ratunku", następnie wejść do konsoli

Konta użytkowników w Panelu sterowania, kliknąć nazwę swojego konta i

w okienku Zadania pokrewne kliknąć Zapobiegaj zapominaniu hasła, w

ten sposób uruchomimy Kreatora przypominania hasła. Moduł poprosi nas o włożenie

dyskietki do napędu i wpisanie hasła. Po zakończeniu pracy kreatora najlepiej

odłożyć dyskietkę w bezpieczne miejsce.

Jeśli zdarzy nam się zapomnieć kodu, w czasie logowania Windows wyświetla

pomocne opcje. Jeśli używamy ekranu powitalnego okno zawiera łącze Użyj

dyskietki do resetowania hasła, jeśli ekran powitalny jest wyłączony to

kontrolka zawiera przycisk Resetuj. Wybierając którąś z tych opcji,

kreator poprosi nas o dyskietkę, a następnie o wpisanie nowego hasła.

Innym, tradycyjnym rozwiązaniem problemu zapomnienia kodu jest zalogowanie się

jako administrator i ustawienie innego hasła. Jest to jednak nieefektywne rozwiązanie.

Po usunięciu starego kodu użytkownik traci wszystkie swoje osobiste certyfikaty

i zapisane hasła do witryn sieci Web oraz zasobów sieciowych. Bez tych

certyfikatów nie będzie miał dostępu do plików i wiadomości e-mail

zaszyfrowanych przy użyciu swojego indywidualnego klucza.

Jeśli nie stworzyliśmy zawczasu dyskietki do resetowania

hasła i nie znamy hasła administratora pozostaje nam zabawić się w hakerów i

spróbować paru sztuczek.

Jeśli nasz dysk systemowy ma format FAT32 to po pewnym czasie wyświetlania

ekranu logowania baz żadnej aktywności myszy ani klawiatury system uruchamia

wygaszacz ekranu Logon.scr z konta System czyli posiada pełnię

władzy. Możemy podstawić pod

niego inny program, który uruchomi się bez logowania. Cała operacja wygląda

następująco:

- Uruchamiamy system z dyskietki Windows albo MS-DOS.

- Wpisujemy polecenia:

cd \windows\system32 //przejście do folderu %SystemRoot%\System32

ren logon.scr logon.sav //przemianowanie pliku logon.scr

copy cmd.exe logon.scr //utworzenie kopii cmd.exe pod nazwą logon.scr - Wyjmujemy dyskietkę i ponownie uruchamiamy komputer.

- Czekamy chwilę aż pojawi się zamiast wygaszacza ekranu wiersz poleceń.

- W oknie wiersz poleceń wpisujemy: nest user administrator ****** (w miejsce ****** nowe hasło).

- Możemy się zalogować jako administrator używając nowego hasła.

W przypadku, gdy bardziej dbamy o bezpieczeństwo i wszystkie partycje dyskowe mamy sformatowane przy użyciu NTFS ta sztuczka nam się nie uda. Możemy użyć programu do łamania haseł. Ich działanie jest najbardziej efektywne, jeśli możemy się na jakimś innym koncie zalogować jako administrator. Niektóre z tych programów działają po załadowaniu systemu z dyskietki albo z innego systemu operacyjnego (jeśli został uprzednio zainstalowany). Można też skorzystać z innego komputera w sieci. Programy do łamania haseł wykorzystują następujące metody: atak słownikowy; pobranie wartości funkcji mieszającej dla hasła z bazy SAM albo z pamięci; metody siłowej, która polega na sprawdzaniu wszystkich kombinacji znaków. Nawet jeśli nie musimy znaleźć zapomnianego hasła, warto sprawdzić możliwości takich programów i trochę się nimi pobawić. Możemy przetestować siłę naszych haseł (i przekonać się dlaczego tak ważne jest stosowanie długiej skomplikowanej kombinacji znaków). Kilka takich programów:

- John the Ripper (www.openwall.com/john/ )

- Winternal Locksmith (www.winternals.com/Products/LockSmith/)

- Windows XP/2000/NT Key (www.lostpassword.com/windows-xp-2000-nt.htm)

Konfigurowanie bezpiecznego procesu logowania

Zabezpieczanie ekranu powitalnego

Ekran powitalny jest narzędziem, które pozwala nam w bardzo łatwy i wygodny sposób zalogować się do systemu. Jeśli dbamy o bezpieczeństwo to niestety musimy zrezygnować z tej wygody. Ekran powitalny ujawnia bowiem zbyt dużo informacji. Każdy może dzięki niemu zobaczyć wszystkie nazwy użytkowników oraz podpowiedzi do ich haseł (jeśli je stosujemy).

Aby wyłączyć wyświetlanie ekranu powitalnego otwieramy aplet Konta

użytkowników w Panelu sterowania. Następnie klikamy przycisk Zmień

sposób logowania lub wylogowywania użytkowników, odznaczamy pole wyboru Używaj ekranu powitalnego i klikamy

Zastosuj opcje.

Po zablokowaniu ekranu powitalnego korzystamy ze starego sposobu logowania -

okno dialogowe Logowania do systemu Windows. Nie możemy jednak już

korzystać z funkcji Szybkie przełączanie użytkowników, która

pozwala zalogować się na innym koncie bez wylogowywania się z tego, na którym

aktualnie pracujemy. Dzięki tej funkcji kilku użytkowników może być zalogowanych

jednocześnie, a programy uruchomione na kontach, z których aktualnie nie

korzystamy pracują w tle. Jeśli zależy nam na tej funkcji tak bardzo, że nie

chcemy pozbyć się ekranu powitalnego, to możemy przynajmniej podnieść poziom

jego bezpieczeństwa. Mamy do wykorzystania dwa sposoby:

- Na ekranie powitalnym są tylko członkowie grup Administratorzy, Goście, Użytkownicy i Użytkownicy zaawansowani. Możemy zmienić członkostwo w grupach kont, które chcemy ukryć.

- Możemy też zmienić ustawienia w rejestrze. W tym celu uruchamiamy Edytor rejestru, a następnie otwieramy klucz HKLM\Software\Microsoft\Windows NT\Current Version\Winlogon\SecialAccounts\UserList, tworzymy nową wartość DWORD, nazywamy ją tak, jak konto które chcemy ukryć i ustawiamy wartość na 0.

Teraz korzystając z ekranu powitalnego, aby zalogować się na ukryte konto, dwa razy naciskamy klawisze Ctrl+Alt+Delete, dzięki czemu wyświetli się okno dialogowe Logowanie do systemy Windows. Wpisujemy w nim nazwę i hasło. Nie możemy jednak przełączać na konta użytkowników, którzy są ukryci w ekranie powitalnym, gdyż dwukrotne naciśnięcie Ctrl+Alt+Delete działa tylko wtedy, gdy nikt nie jest zalogowany.

Zabezpieczanie klasycznego logowania

Klasyczne logowanie wymaga wciśnięcia kombinacji Ctrl+Alt+Delete, w celu wyświetlenia okna Logowanie do systemu Windows, w którym wprowadzamy nazwę i hasło użytkownika. Aby zabezpieczyć ten sposób logowania otwieramy okno dialogowe Uruchom i wpisujemy control userpasswords2. Aby na pewno przed każdym logowaniem użytkownik musiał stosować sekwencję bezpiecznego przywołania [Ctrl+Alt+Delete], klikamy kartę Zaawansowane i zaznaczamy Żądaj od użytkowników naciśnięcia klawiszy Ctrl+Alt+Delete. Kolejnym krokiem jest wyłączenie opcji autologowania. W tym celu klikamy kartę Użytkownicy i zaznaczamy Aby używać tego komputera, użytkownik musi wprowadzić nazwę użytkownika i hasło.

Kontrolowania automatycznego logowania

Z reguły, aby zwiększyć poziom bezpieczeństwa komputera

rezygnujemy z funkcji autologowania. Proces ten polega bowiem na pominięciu

procedury wpisywania hasła. Po uruchomieniu systemu od razu przechodzimy do pulpitu. Są

jednak przypadki, gdy autologowanie jest pomocne. Jeśli np. jesteśmy jedynymi

użytkownikami komputera, a poza tym znajduje się on w miejscu, w którym nikt

niepowołany nie ma do niego dostępu, funkcja ta nie jest specjalnie dla nas

niebezpieczna, przy czym sprawia, że korzystanie z komputera jest wygodniejsze.

Jeśli chcemy, aby jednostka służyła jakiejś grupie użytkowników o takich samych

uprawnieniach ta procedura także może okazać się pomocna. Użytkownik nie ma wtedy

nawet możliwości wyboru konta, lecz korzysta z tego, do którego automatycznie

loguje się do systemu.

Aby włączyć autologowanie w oknie Uruchom wpisujemy control

userpasswords2 i w karcie Użytkownicy tym razem odznaczamy pole

Aby używać tego komputera, użytkownik musi wprowadzić nazwę użytkownika i

hasło. Następnie wybieramy OK, system poprosi wówczas o nazwę i hasło

użytkownika konta, które będzie się automatycznie uruchamiać.

Skutkiem tego działania jest kilka zmian w kluczu rejestru HKLM\Software\Microsoft\Windows

NT\CurrentVersion\Winlogon. Tworzona jest wartość o nazwie

DefaultUserName i ustawiana jest na podaną nazwę użytkownika. Jeśli konto

nie jest kontem lokalnym, tworzona jest wartość łańcuchowa DefaultDomainName

i ustawiana jest na nazwę domeny podanego konta użytkownika. Dodawana jest także

łańcuchowa wartość AutoAdminLogon i ustawiana jest na 1.

W tym kluczu rejestru możemy dokonać jeszcze paru zmian, które wpływają na

proces autologowania. Omawiany proces uruchamia się tylko na początku, jeśli się

wylogujemy z domyślnego konta, pojawia się już standardowy ekran logowania.

Możemy to zmienić dodając łańcuchową wartość AutoLogon i ustawić ją na 1.

Domyślnie trzymając wciśnięty klawisz Shift podczas uruchamiania systemu,

blokujemy autologowanie. Jeśli chcemy zrezygnować z tej opcji, dodajemy wartość

łańcuchową IgnoreShiftOverride i ustawiamy ją na1.

Możemy ustalić liczbę działań autologowania, po której funkcja ta zostanie

wyłączona. Aby ograniczyć liczbę działań tej procedury dodajemy wartość DWORD

o nazwie AutoLogonCount i podajemy wybraną liczbę. Podczas każdego

startu systemu liczba będzie zmniejszana o 1. Gdy liczba osiągnie wartość 0,

funkcja zostanie wyłączona - system zmieni wartość AutoAdminLogon na 0 i

usunie wartość AutoLogonCount.

Wiadomość powitalna

Tuż przed oknem Logowanie do systemu Windows możemy umieścić wiadomość. Może to być przyjazny komunikat powitalny lub ostrzeżenie. Nie jest to żadna część filaru bezpieczeństwa, ale zdarzają się sytuacje, gdy wymagane jest np. ostrzeżenie o tym, że próba zalogowania się nieuprawnionego użytkownika jest nielegalna (sankcjonowane przez prawo). Jeśli kiedyś znaleźlibyśmy się w takiej (trzeba przyznać trochę naciąganej :)) sytuacji, to musielibyśmy poczynić następujące kroki:

- Wpisujemy w oknie Uruchom polecenie: secpol.msc, które otworzy Ustawienia zabezpieczeń lokalnych.

- Otwieramy gałąź: Ustawienia zabezpieczeń\Zasady lokalne \Opcje zapezieczeń.

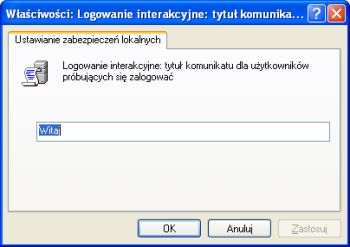

- Klikamy dwukrotnie pozycję Logowanie interakcyjne: Tytuł komunikatu dla użytkowników próbujących się zalogować, wpisujemy tekst, który pojawi się na pasku tytułu ostrzeżenia i klikamy OK.

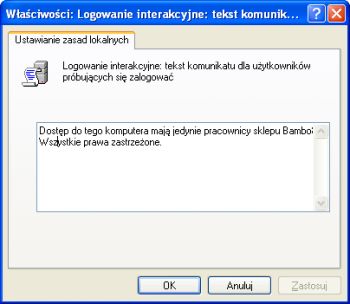

- Klikamy dwukrotnie zasadę Logowanie interakcyjne: Tekst komunikatu dla użytkowników próbujących się zalogować, wpisujemy tytuł

oraz treść ostrzeżenia i wybieramy OK.

Możemy też stworzyć ten komunikat modyfikując dwie wartości łańcuchowe w kluczu rejestru HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Wpisujemy wartość LegalNoticeCaption jako treść paska, a wartość LegalNoticeText jako treść samego komunikatu.

Zasady blokady kont

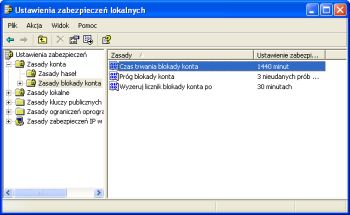

Skutecznym zabezpieczeniem przed użytkownikiem czy programem usiłującym się włamać do systemu przez podawanie kolejno różnych haseł jest ustawienie zasad blokady kont. Możemy je skonfigurować za pomocą konsoli Ustawienia zabezpieczeń lokalnych, którą uruchamiamy po wpisaniu w wierszu polecenia secpol.msc. Otwieramy węzeł Ustawienia zabezpieczeń\Zasady konta\Zasady blokady konta i klikamy dwukrotnie w wybraną zasadę, mamy do dyspozycji:

- Czas trwania blokady konta. Liczba wyznaczająca czas zablokowania użytkownika. Wartość 0 oznacza zablokowanie konta na zawsze (do czasu odblokowania go przez administratora). Maksymalna wartość to 9999 minut, czyli około 69 dni.

- Próg blokady konta. Liczba (od 1 do 999) wyznaczająca limit nieudanych logowań w ustalonym okresie czasu, którego przekroczenie powoduje zablokowanie konta.

- Wyzeruj licznik blokady konta po. Liczba (od 0 do 99999 minut) wyznaczająca okres, w ciągu którego obowiązuje limit nieudanych prób logowania. Jeśli ustalimy 10 minut oznacza to, że po tym okresie liczba prób jest zerowana i odliczanie zaczyna się od początku.

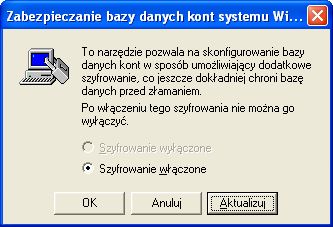

Dodatkowa ochrona dzięki narzędziu Syskey

Syskey chroni bazę danych SAM, w której zawarte są

informacje o kontach. Wykorzystuje klucz startowy do szyfrowania bazy.

Standardowym kluczem startowym jest wygenerowany klucz przechowywany w

komputerze lokalnym. Syskey uniemożliwia ataki polegające na uruchomieniu innego

systemu operacyjnego i skopiowaniu SAM albo kradzieży kopii zapasowej, stanowi

bardzo dobre zabezpieczenie informacji o hasłach w rejestrze.

Jeśli napastnik ma fizyczny dostęp do komputera, a do tego dobry program do

łamania haseł oraz sporo czasu to może poznać nasze hasła. Jeśli przewidujemy,

że istnieje możliwość takiego ataku na jednostkę, możemy użyć narzędzia Syskey do dodatkowej ochrony. Musimy je skonfigurować tak, aby klucz startowy

nie był przechowywany w komputerze. Od tego momentu pierwszym okienkiem

wyświetlającym się po włączeniu komputera, będzie to, w którym należy wpisać

hasło klucza startowego. Bez tego hasła lub dyskietki na której nagrane jest

hasło nic nie można zrobić w komputerze. Jeśli zgubimy dyskietkę lub zapomnimy

hasła jedynym rozwiązaniem jest użycie dysku do automatycznego odzyskiwania

systemu (ASR) i odtworzenie rejestru z kopii zapasowej utworzonej przed

włączeniem klucza uruchomienia. Jeśli zdecydujemy jednak, że ta dodatkowa

warstwa ochronna jest nam potrzebna, to musimy wykonać następujące kroki:

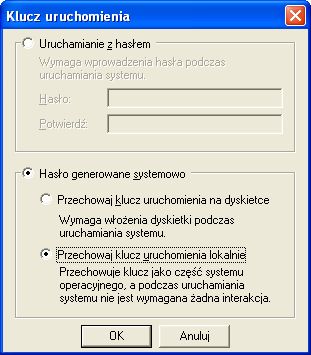

- Wpisujemy w wierszu poleceń syskey.

- Klikamy Aktualizuj.

- Wybieramy jedną z opcji: Uruchamianie z hasłem

lub Przechowaj klucz uruchomienia na dyskietce (standardowe

ustawienie to Przechowaj klucz uruchomienia lokalnie) i klikamy

przycisk OK.