Wirusy stały się prawdziwą plagą Internetu. Powstały na początku lat osiemdziesiątych, rozprzestrzeniały się wtedy za pośrednictwem dyskietek. W świecie komputerów od tamtych czasów wszystko niesamowicie się rozwinęło, także złośliwe oprogramowanie. Dziś ma ono wymarzone warunki do tego, aby rozmnażać się w zastraszająco szybkim tempie i docierać do milionów komputerów na całym świecie. Artykuł w głównej mierze poświęcony jest temu, w jaki sposób możemy się chronić przed wrogimi programami.

W jaki sposób atakuje złośliwe oprogramowanie?

- Wirus. Powiela się przez dołączenie do innego obiektu. Dołącza się (zaraża) do plików programów, dokumentów oraz struktur niskiego poziomu dysków bądź systemów plików (np. sektory startowe bądź tablice partycji). Mogą uruchamiać się na kilka sposobów: razem z zainfekowanym programem lub w momencie otwierania, zapisywania albo tworzenia plików przez użytkownika. Jeśli komputer z systemem Windows zostanie zarażony, wirus może zmienić zawartość rejestru, zastąpić pliki systemowe albo przejąć kontrolę nad programem pocztowym, aby dokonać replikacji.

- Robaki. Są niezależnymi programami, które replikują się przez kopiowanie samych siebie z jednego komputera do drugiego poprzez sieć albo załącznik wiadomości e-mail. Potrafią niszczyć dane czy niezależnie od nas odmawiać usługi innym komputerom. Ostatnimi czasy to właśnie te programy są najbardziej dokuczliwe.

- Konie trojańskie. Wykorzystują luki w prawach dostępu i przywilejach użytkowników w systemie. Uruchamiane są bez naszej wiedzy i zgody. Za ich pośrednictwem program lub użytkownik może zdalnie przejąć kontrolę nad naszym komputerem. Najczęściej podszywa się pod niewinny program lub narzędzie. Nieświadomi użytkownicy pobierają go z witryny sieci Web lub jako załącznik do wiadomości e-mail. Niesie ze sobą wiele szkodliwych działań takich jak kradzież poufnych informacji czy też kontrola zainfekowanego komputera.

Rozpoznawanie złośliwych programów

Najlepszym sposobem wykrycia wirusa jest przeskanowanie systemu za pomocą programu antywirusowego. Czasami zdarza się, że aplikacja nic nie wykryła, a jednak pewne zmiany w pracy komputera niepokoją nas. Całkiem możliwa jest sytuacja, że w bazie naszego programu nie ma wirusa, który zainfekował komputer. Nowe złośliwe programy pojawiają się przecież cały czas. Jeśli zauważymy jeden z poniższych objawów, powinniśmy podjąć działania mające na celu skontrolowanie systemu na obecność wirusów.

- Nagłe spowolnienie systemu. Koń trojański czy wirus może zajmować tyle zasobów, że pozostałe procesy są wykonywane znacznie wolniej. Ta sytuacja może być także skutkiem złej konfiguracji, jednak po pojawieniu się tego problemu należy w pierwszej kolejności sprawdzić obecność wirusa.

- Zmiany wielkości albo nazw plików z programami. Zgodnie z tym co zostało wyżej napisane, wirusy rozprzestrzeniają się przez zarażanie innych plików. Zmiana nazwy lub rozmiaru jakiegoś wykonywalnego pliku jest sygnałem, że został on zarażony lub usunięty i zastąpiony innym - fałszywym plikiem. Trudno jest wychwycić ten przypadek, niestety nie wszystkie programy antywirusowe na niego reagują.

- Niespodziewany dostęp do dysku. Gdy zauważymy nieoczekiwany wzrost aktywności dyskowej, należy znaleźć odpowiedzialną za to aplikacje, może się okazać, że jest nią koń trojański. Z reguły sięgają one do zasobów dysku twardego, w czasie gdy użytkownik nie jest niczym zajęty.

- Niespodziewany ruch w sieci. Wrogie programy często próbują przechwycić kontrolę nad połączeniem sieciowym w celu przesłania kodu wirusa do innego komputera albo użycia konia trojańskiego np. do przechwycenia danych zawartych w pliku. Przyczyną niespodziewanego ruchu w sieci niekoniecznie muszą być wrogie programy, ale tak jak w pozostałych przypadkach trzeba zlokalizować przyczynę tego zachowania.

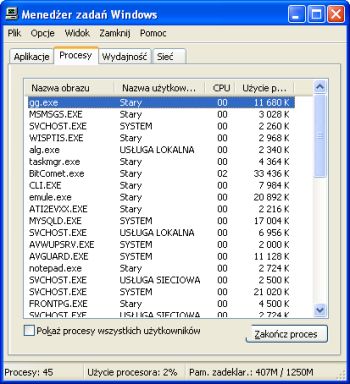

Gdy chcemy ustalić, która aplikacja jest odpowiedzialna za wzrost aktywności dysku czy CPU, bardzo pomocnym narzędziem staje się Menedżer urządzeń Windows. Uruchamiamy je wciskając klawisze CTRL+SHIFT+ESC, a następnie otwierając kartę Procesy. Wyświetlona zostanie wtedy lista wszystkich uruchomionych procesów. W kolumnie CPU podane jest zużycie procesora wyrażone w procentach. Klikając dwukrotnie CPU lista zostanie posegregowana według zużycia przez aplikacje procesora. Sprawdźmy procesy na pierwszych pozycjach tak ułożonej listy. Możemy zanotować nazwę podejrzanego programu, a następnie użyć narzędzia Wyszukaj w menu Start. Po odnalezieniu programu, klikamy prawym przyciskiem jego ikonę i wybieramy polecenie Właściwości, w karcie Wersja możemy przyjrzeć się szczegółowym danym programu.

Internet jest źródłem wyczerpujących wiadomości o wrogich programach. Najlepsze informacje dotyczące wirusów i instrukcje postępowania przeciw nim dla naszego systemu powinniśmy znaleźć na stronie producenta oprogramowania antywirusowego, które posiadamy.

Ochrona komputera przed wirusami, robakami i końmi trojańskimi

Żeby skutecznie bronić się przed różnymi rodzajami złośliwego kodu, musimy podjąć pewne działania i przestrzegać kilku ważnych zasad.- Instalacja oprogramowania antywirusowego i dbanie o jego aktualizacje. Częste skanowanie systemu w celu wyszukania wirusów i posiadanie jak najnowszej bazy danych o wirusach to podstawa. W dalszej części artykułu został opisany sposób wyboru najlepszego narzędzia.

- Instalacja zapory ogniowej zdolnej do wykrywania i blokowania połączeń przychodzących. Firewall wbudowany w system Windows XP jest skuteczny, ale nie pozwala wykryć aplikacji próbujących wysłać dane na zewnątrz komputera. Zapora, która pracuje dwukierunkowo alarmuje o działaniu koni trojańskich oraz wykrywa oprogramowanie "szpiegowskie".

- Aktualizacja systemu. Twórcy wirusów najczęściej wykorzystują luki w zabezpieczeniach programów pocztowych i przeglądarkach internetowych. Programiści cały czas pracują nad polepszaniem swoich produktów. System z przestarzałym systemem obrony, posiadający znane hakerom luki jest znakomitym celem rozprzestrzeniających się wirusów. Pamiętajmy, żeby być na bieżąco z ważnymi aktualizacjami i programami naprawczymi. Szczególnie istotne jest to dla komputerów świadczących usługi internetowe, takie jak serwery sieci Web.

- Blokowanie potencjalnie niebezpiecznych załączników do otrzymywanych wiadomości e-mail. Dobre programy pocztowe jak Mozilla Thunderbird potrafią same blokować podejrzane załączniki. Możemy powierzyć kontrolę poczty innym programom jak MailSafe z pakietu ZoneAlarm Pro.

- Świadomość zagrożenia. Wszyscy, którzy pracują z komputerem powinni zdawać sobie sprawę z realnego zagrożenia ze strony wrogiego oprogramowania. My, czyli administratorzy komputera powinniśmy przekazać innym przynajmniej podstawową wiedzę na ten temat. Użytkownicy nie mogą otwierać niespodziewanych załączników ani uruchamiać oprogramowania pobranego z nieznanej witryny bez ówczesnego przeskanowania pliku. Każdy załącznik, który jest dodany do wiadomości bez wyraźnej przyczyny w treści listu musi być sprawdzony. Jeśli nie możemy sprawdzić podejrzanego załącznika to najbezpieczniej jest go usunąć. Nigdy nie instalujmy programu naprawczego lub aktualizującego otrzymanego w wiadomości e-mail. Jest to bardzo popularna metoda intruzów - podają się za producentów oprogramowania (najczęściej Microsoftu) i wysyłają wrogie aplikacje ukryte pod przykrywką pomocnych narzędzi. Firmy komputerowe umieszczają aktualności w witrynach sieci Web, w wiadomościach e-mail rozsyłają jedynie informacje o nich i linki do tych zasobów na swoich oficjalnych witrynach.

Wybieranie programu antywirusowego

Na rynku jest sporo producentów interesującego nas oprogramowania. Żeby skrócić ich listę musimy sprecyzować swoje potrzeby i sprawdzić czy dany program jest kompatybilny z resztą naszych zasobów.

- Po pierwsze musimy określić czy szukamy rozwiązania indywidualnego czy sieciowego. Programy antywirusowe przeznaczone są dla jednego komputera. Sieciowe programy antywirusowe jak sugeruje nazwa są przeznaczone do kontrolowania komputerów w sieci. Zawierają one centralną konsolę zarządzania, dzięki której możemy pobierać definicje wirusów i rozsyłać do pozostałych jednostek. Tego typu aplikacje są lepsze, gdy w sieci jest więcej stacji niż 20.

- Sprawdźmy czy program antywirusowy można zintegrować z naszym programem pocztowym. Narzędzie musi współpracować z klientem poczty elektronicznej, żeby skutecznie chronić komputer. Bardzo dużo wirusów rozprzestrzenia się jako załączniki do wiadomości e-mail. Listy przychodzące muszą być wykrywane i poddawane kwarantannie.

- Możliwość automatycznej aktualizacji to bardzo przydatna funkcja. Żeby oprogramowanie było skuteczne, musi posiadać aktualną bazę danych. Najlepiej żeby samo się aktualizowało i nie wymagało w tym celu żadnych naszych działań. Jeśli nie jesteśmy szczególnie zorganizowani, to taka możliwość jest bardzo pomocna.

- Współdziałanie programu antywirusowego z zaporą ogniową. Często producenci proponują klientom pakiety zawierające oba te narzędzia. Chyba najlepszym rozwiązaniem jest wybranie jednego producenta. Jeśli jednak zdecydujemy się na inne zestawienie to upewnijmy się, że programy dobrze ze sobą współpracują.

- Wersja próbna programu to najlepszy sposób na sprawdzenie jakości produktu. Jeśli producent oferuje taką możliwość, skorzystajmy z niej i sprawdźmy przydatność potencjalnego zakupu.

- Certfikat ICSA Labs to bardzo dobra rekomendacja oprogramowania. Aktualną listę programów, które uzyskały certyfikat znajdziemy tutaj

- Kompatybilność z systemem Windows. Narzędzia antywirusowe korzystają z filtrów systemu, wnikając bezpośrednio do jego plików. Oprogramowanie powinno być skonstruowane specjalnie dla naszej wersji Windows.

Poniżej przedstawiam listę kilku czołowych producentów programów antywirusowych, które współpracują z Windows XP Professional oraz Home Edition ich dokładne opisy znajdują się na stronach wskazujących przez linki.

- mks

Produkt: mks_vir.

Witryna sieci Web: http://www.mks.com.pl - Kaspersky Lab Ltd.

Produkty: Kaspersky Anti-Virus.

Witryna sieci Web: http://www.kaspersky.pl - alwil software

Produkt: avast!.

Wistryna sieci Web: http://www.avast.com - Avira

Produkt: AntiVir.

Witryna sieci Web: http://www.free-av.com -

Panda Software

Produkt: Panda Antivirus.

Witryna sieci Web: http://www.pspolska.pl -

Network Associates (McAfee)

Produkty: McAfee VirusScan, McAfee Anti-Spyware, McAfee Desktop Firewall, McAfee SpamKiller, McAfee GroupShield.

Witryna sieci Web: http://www.mcafee.pl -

Symantec Corp.

Produkty: Norton AntiVirus, Norton Internet Security.

Witryna sieci Web: http://www.symantec.pl

Naprawianie zainfekowanego systemu

Jeżeli Windows został zarażony a niemożliwe jest skasowanie szkodnika przy pomocy zainstalowanego antywirusa trzeba usunąć złą aplikacje ręcznie. Poniżej prezentuję kilka instrukcji, dzięki którym skutecznie usuniemy szkody wyrządzone przez wirusy.

Na początku musimy dokładnie określić źródło problemów. Trzeba znaleźć

intruza w naszym systemie, a następnie korzystając ze źródeł wiedzy o wrogim

oprogramowaniu, upewnić się, czy postawiliśmy trafną diagnozę.

Kolejnym krokiem jest odłączenie zarażonego komputera z sieci. Wirus z naszego

komputera może rozprzestrzeniać się poprzez sieć oraz wewnętrzne serwery

pocztowe. Powinniśmy komputer całkowicie odizolować - od sieci lokalnej i

Internetu.

Przy użyciu niezarażonego komputera zdobądźmy wiedzę o wirusie. Jeśli znajdziemy instrukcję postępowania, powinniśmy ją wydrukować i

się do niej zastosować.

Musimy dysponować narzędziem startującym jak dyskietka startowa czy CD-ROM

Windows. Być może będzie potrzebne uruchomienie systemu w trybie awaryjnym.

Dokładniejsze informacje uzyskamy w instrukcji postępowania.

Producenci oprogramowania antywirusowego opracowują narzędzia do automatycznego

wykonywania procesu naprawiania systemu. Takie narzędzia znajdziemy na przykład

tutaj (jest to zbiór firmy Symantec). Jeśli odszukamy tam program do

usuwania efektów działania naszego szkodnika, pobieramy go i zapisujemy na

nośniku wymiennym. Następnie uruchamiamy na zarażonej jednostce. Niestety w ten

wygodny sposób z reguły możemy posprzątać po mało groźnych wirusach.

Proces usuwania szkód wyrządzonych przez wrogie programy powinien być

wyjaśniony w instrukcji postępowania, którą uprzednio pobraliśmy. Powinniśmy być

przygotowani na usunięcie wszystkich zarażonych plików i zastąpienie ich kopiami

zapasowymi. W przypadku, gdy wirus zainfekował komputer będący serwerem lub

stację roboczą zawierającą najważniejsze dane oraz programy, bezpiecznym

rozwiązaniem jest niestety sformatowanie całego napędu. Kopia zapasowa

pozbawiona wirusów jest w tej sytuacji nadzwyczajnie przydatna.

Po oczyszczeniu systemu, pierwsze działanie jakie mamy obowiązek podjąć to

ponowna instalacja programu antywirusowego. Plik instalacyjny musi pochodzić z

płyty lub być świeżo pobrany, w każdym bądź razie nie może znajdować się na

nośniku, który był zarażony. Po aktualizacji oprogramowania przeskanujmy lokalne

dyski w poszukiwaniu jakichkolwiek pozostałości po intruzie.

Programy i dane odtwarzajmy z bezpiecznych nośników.

Zanim ponownie podłączymy komputer do sieci, upewnijmy się czy pozostałe

jednostki nie są zarażone. Jeśli wszystko działa bez zarzutów, to możemy

system przywrócić do normalnej pracy.

Używanie Kopii zapasowej

Jak wynika z powyższych instrukcji zrobienie kopii zapasowej jest rozsądnym posunięciem (sposób wykonania jej został wyjaśniony tutaj). Niestety jeśli wirus pozostaje niewykryty przed dłuższy czas, może znaleźć się na kopii zapasowej. Grozi to tym, że po zwalczeniu szkód wirusa sami zainstalujemy znowu wrogie oprogramowanie. Żeby uniknąć tego beznadziejnego scenariusza, powinniśmy przed robieniem kopii zapasowej zawsze sprawdzać obecność szkodnika, a przed przywróceniem zasobów z kopii zapasowej zainstalować najnowsze oprogramowanie antywirusowe, dzięki któremu sprawdzimy czy nie odtworzyliśmy z kopii zarażonych plików.