Czy przeglądając strony internetowe, czytając pocztę lub dokonując przelewu w

internetowym banku, możemy czuć się bezpiecznie? Czy nasze poufne informacje nie

wydostają się na zewnątrz? Czy to my sprawujemy kontrole nad naszym komputerem?

Jeśli nie znamy jednoznacznej odpowiedzi na te pytania, warto zgłębić zagadnienia

bezpieczeństwa systemu.

Abyśmy mieli świadomość na co jesteśmy narażeni używając sieci, w tym artykule

zostaną pokrótce przedstawione najczęstsze zagrożenia.

W dalszej części poznamy proces konfiguracji zapory ogniowej, aby uchronić się

przed hakerami.

Zagrożenia z sieci

Zagrożenia z Internetu

Największym źródłem zagrożeń dla komputerów w sieci jest z pewnością Internet. To potężne środowisko, które przynosi nam wiele korzyści i udogodnień, niesie ze sobą również wiele niebezpieczeństw. O ile nad siecią lokalną (bez względu na jej rozmiary) czuwa administrator, to Internet jako taki jest w praktyce „niekontrolowany”. Wielu jego użytkowników stanowi dla nas poważne zagrożenie, którego musimy być świadomi. Dlatego postarajmy się utrudnić zadanie internetowym napastnikom.Wirusy, trojany, robaki, dialery – czym są?

Jakie dokładnie czyha na nas niebezpieczeństwo? Głównymi zagrożeniami dla komputerów podpiętych do sieci są zgrywane z Internetu małe programy, które oprócz jawnie wykonywanych zadań, mają także ukryte przez ich autorów funkcje, które często bez naszej wiedzy szkodzą systemowi i naruszają prywatność. Oprócz wirusów i robaków, które błyskawicznie rozprzestrzeniając się po komputerze, jak i jednostkach naszych znajomych (takie programy często samodzielnie wysyłają się do systemów w sieci lokalnej lub do osób z naszych książek adresowych), utrudniając lub też uniemożliwiając nam wręcz pracę, istnieją również bardziej wyrafinowane „szkodniki”. Tzw. dialery, często w bardzo przykry i kosztowny sposób doświadczające użytkowników linii dodzwanianych (dial-up'ów). Programy te zmieniały ustawienia połączenia telefonicznego, przez co komputer zamiast łączyć się za pośrednictwem lokalnego dostawcy usług sieciowych, łączył się poprzez egzotyczne dla nas kraje (np. Portoryko). Nie trzeba chyba uzmysławiać nikomu, jakie niosło to konsekwencje finansowe, jeśli osoba łącząca się z Internetem, nie zorientowała się w miarę szybko, jaki numer telefonu wybiera używany modem. Często też zgrywając programy z sieci możemy stać się posiadaczami tzw. „konia trojańskiego”. Ma on za zadanie przeniknąć do komputera ofiary i „otworzyć furtkę” napastnikowi. Czyli uruchomienie takiego programu przez użytkownika, sprawia że agresor bez większego trudu może przejąć kontrolę nad atakowanym komputerem.Bezpieczeństwo danych osobowych i spam

Wszystkie te szkodliwe programy, mogą posłużyć napastnikowi do wykradnięcia z zaatakowanego komputera danych osobowych, adresów e-mailowych czy informacji na temat naszych zainteresowań. Często jest to źródłem cennych informacji dla spamerów, którzy wykorzystując tego typu wiedzę, rozsyłają niechcianą pocztę zaśmiecając nam skrzynki.Bezpieczeństwo plików

Nierzadko agresja ze strony Internetu, zagraża bezpieczeństwu posiadanych plików. Poufne dane mogą zostać odczytane, a cenne dla nas pliki mogą zostać usunięte.Transakcje internetowe

Jednak jednym z najczęstszych ostatnio źródeł strachu, jest bezpieczeństwo transakcji bankowych. Coraz więcej osób dokonuje przelewów przez Internet. Niektórzy nieświadomi zagrożenia wpisują jednym tchem swoje hasła, innym przy tym drżą ręce, a są i tacy którzy nie ufają nawet najlepiej zabezpieczonym połączeniom i dlatego stronią od tego typu usług. Wszystkie te postawy są w pewnym stopniu uzasadnione. Mimo, że połączenia ze stronami banków są zabezpieczone na najwyższym poziomie i chyba zwykły użytkownik Internetu nie spotka się zbyt często z lepiej zabezpieczonymi serwisami, musimy mieć też świadomość istniejących zagrożeń. Nie zawsze strona wyglądająca na serwis banku, jest nim naprawdę i nie zawsze hasło wysyłane do serwera banku, właśnie tam trafi.Przechwycenie tożsamości

Dość poważnym problemem jest też tzw. „przechwycenie tożsamości”. Napastnik, który przejmuje kontrole nad atakowanym komputerem, staje się posiadaczem wielu danych osobowych, za pomocą których może korzystać i rejestrować się w różnych serwisach, ale może też użyć jego adresu IP do dokonania kolejnych włamań i nadużyć, których konsekwencje obarczą właściciela tego IP – czyli nas.Zagrożenia z sieci lokalnej

Jednak nie tylko ze strony Internetu powinniśmy wyglądać zagrożeń komputera. Musimy zadać sobie pytanie na ile ufamy innym użytkownikom naszej sieci lokalnej, jeśli do takiej jesteśmy podłączeni. I nie chodzi tu tylko o intencje danych osób, bo często zagrażają nam one nieświadomie. Ważne jest jednak to, jak dbają o bezpieczeństwo swoich komputerów? Jeżeli haker przejmie kontrole nad ich komputerem, to z jego poziomu może zaatakować nasz system. I będzie to dla niego prostsze, choćby dlatego że komputery z sieci lokalnej przeważnie traktowane są łagodniej przez zabezpieczenia, niż połączenia z Internetu.Sposoby ochrony przed zagrożeniami za pomocą zapory sieciowej

Jedną z najskuteczniejszych i najbardziej złożonych technik zabezpieczania

systemu, jest stosowanie tzw. „zapory ogniowej” (z ang. firewall). Ma ona za

zadanie oddzielenie naszego komputera od wszelkich negatywnych i niepożądanych

działań, pochodzących z zewnętrznych sieci (głównie Internetu). Istnieje wiele

rodzajów zapór ogniowych. Główny podział polega na wyróżnieniu zapór programowych

i sprzętowych. Te pierwsze są realizowane przez specjalne oprogramowanie,

uruchamiane na komputerze osobistym podpiętym do sieci. Zapory sprzętowe to

dedykowane urządzenia, często zintegrowane z routerami. Firewalle, można również

podzielić ze względu na funkcjonalność, a dokładniej sposób filtrowania.

Zasada działania zapór ogniowych jest prosta. Funkcjonuje ona na drodze

transmisji, pomiędzy komputerem który chroni, a siecią zewnętrzną. Przesyłane

przez nią dane, są sprawdzane wg tzw. „tablicy reguł”, w której określone są

warunki wymagane aby zezwolić na dalszą transmisję w kierunku docelowym, lub

jej zabronić. Procedura ta odbywa się w oparciu o zawartość danego pakietu.

Analizowane są adresy wysyłającego i adresata, porty źródłowy i docelowy oraz

protokoły. Istnieją także bardziej zaawansowane mechanizmy filtrowania pakietów –

tzw „stateful-inspection”. Polega to na tym, że oprócz analizowania adresów i

portów, sprawdzana jest również zawartość pakietów. Czyli obrazowo można

powiedzieć, że oprócz tego skąd i dokąd transmitowane są dane, sprawdzamy

także co przesyłamy i czy zgadza się to z naszymi oczekiwaniami.

Pakiety są sprawdzane czy np. należą do danej sesji i czy mają odpowiednie flagi

(bity w nagłówkach pakietu informujące o tym np. czy pakiet wzywa do rozpoczęcia

połączenia, czy też jest akceptacją na takie wezwanie itp.).

Istnieją również wyspecjalizowane tzw. filtry aplikacji, które potrafią

analizować przesyłane dane pomiędzy konkretnymi aplikacjami i usługami.

Dzięki temu zapora z takim mechanizmem, jest w stanie stwierdzić czy wymieniane

dane są właściwą transmisją, a nie działaniem hakera.

Dobór odpowiedniej zapory

Kto potrzebuje zapory ogniowej? Odpowiedź brzmi: każdy! Chyba, że dla kogoś nie ma wartości system na którym pracuje, dane które posiada i komfort pracy, jaki może mu zburzyć haker. Obecnie uruchomienie i podstawowa konfiguracja firewalla zajmuje mniej niż chwilę, a korzyści płynące z jej używania są nieproporcjonalnie bardziej wartościowe.- Zapora ogniowa systemu Windows XP

Do systemu Windows XP dołączona jest zapora połączenia internetowego ICF (Internet Conection Firewall). To nieskomplikowana, lecz skuteczna metoda ochrony przed hakerami. Używa filtrowania typu stateful-inspection, analizujący ruch przychodzący. - Inne programowe zapory ogniowe

Istnieją także alternatywne zapory programowe. Jednymi z najpopularniejszych są: Zone Alarm i Symantec Norton Personal Firewall. Są to zaawansowane aplikacje, które oferują wiele rozbudowanych funkcji zabezpieczania połączenia internetowego. - Sprzętowa zapora ogniowa

O ile zapory programowe skutecznie zabezpieczają pojedynczy komputer osobisty, to dla zabezpieczenia sieci lokalnej złożonej z większej ilości hostów często dodatkowo stosuje się rozwiązania sprzętowe. Jest to dobre uzupełnienie strategii obrony, które indywidualnym komputerom w sieci narzuci odgórne zasady polityki bezpieczeństwa i zapewni kilka dodatkowych funkcji nieoferowanych w zaporach programowych.

Konfigurowanie zapór ogniowych

Konfiguracja zapory w Windows Xp

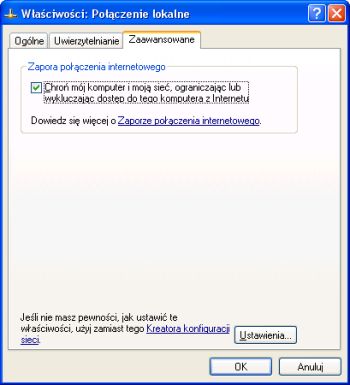

Rozpocznijmy zabezpieczanie połączenia internetowego od uruchomienia ICF, w tym celu przejdźmy do właściwości połączenia, za pomocą którego korzystamy z Internetu. Otwórzmy Panel sterowania przejdźmy następnie do Połączeń sieciowych i internetowych oraz otwórzmy Połączenia sieciowe. We właściwościach połączenia wybieramy zakładkę Zaawansowane i zaznaczamy opcję dotyczącą zapory połączenia internetowego.

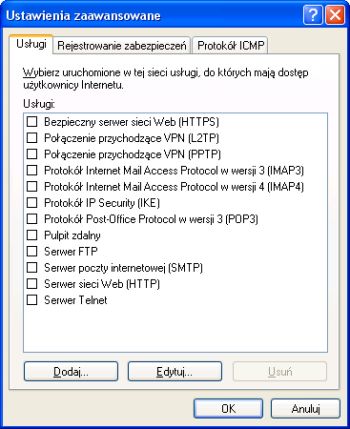

Teraz możemy kliknąć w przycisk Ustawienia w dolnej części okna. Ukaże nam się okno, w którym możemy zaznaczyć usługi, którym chcemy zezwolić na funkcjonowanie. Pamiętajmy jednak, że ICF filtruje połączenia przychodzące, więc nie musimy uaktywniać usług dotyczących poczty e-mail czy stron WWW, gdyż działanie zapory dotyczy ich udostępniania, a nie korzystania z nich jako klient. Jeśli jednak zamierzamy uruchomić jakiś serwer, wówczas możemy udostępnić go użytkownikom Internetu, zaznaczając go na wyświetlonej liście. Jeśli nasza usługa nie znajduje się w wyświetlonym oknie, możemy ją dodać klikając przycisk Dodaj.... Pojawi się wówczas okno dialogowe, w którym podajemy parametry usługi i adres świadczącego ją serwera.

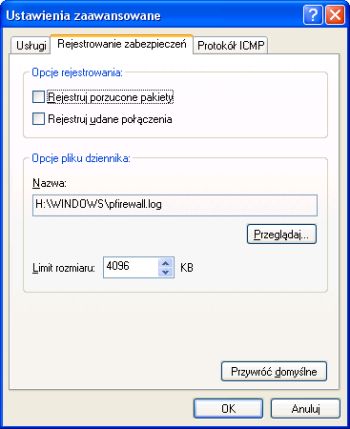

Przyjrzyjmy się jeszcze pozostałym zakładkom okna ustawień ICF. W Rejestracji zabezpieczeń możemy ustawić parametry dziennika zapory sieciowej – pliku, do którego zapisywane są wybrane zdarzenia podczas filtrowania pakietów. W części Opcje rejestrowania, wybieramy jakie czynności chcemy rejestrować w dzienniku. Do wyboru mamy rejestrowanie pakietów porzuconych, oraz rejestrowanie udanych połączeń. W normalnych warunkach, rozsądnie jest pozostawić obie opcje wyłączone. Rejestracja wszystkich udanych połączeń, szybko zapełniłaby nam dziennik zdarzeń. Podobnie zapisywanie porzuconych pakietów przydatna jest głównie podczas diagnostyki niewłaściwie skonfigurowanej zapory, bądź analizowaniu działań atakującego nas hakera. W codziennym użytkowaniu również niepotrzebnie tylko wypełnia plik dziennika. Często zdarza się jednak, że zapora sieciowa blokuje usługi, z których chcemy korzystać. W zdiagnozowaniu problemu i usunięciu przyczyny pomocny będzie dziennik zapory sieciowej z uaktywnioną opcją rejestracji porzuconych pakietów.

Plik dziennika zapory wskazany jest w następnej części okna – opcje pliku

dziennika. Tam też możemy ustalić maksymalny rozmiar pliku (nie należy z tym

przesadzać, jednym z pasożytniczych działań hakerów jest zapełnianie dzienników

takich aplikacji jak zapory sieciowe).

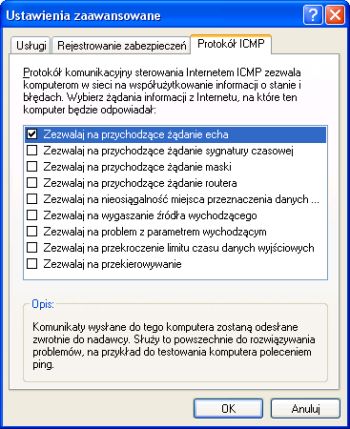

Istnieje jeszcze jedna zakładka – Protokół ICMP. Znajdują się tam

ustawienia ICF dotyczące protokołu kontroli stanu połączenia.

Najrozsądniej jest pozostawić je wszystkie wyłączone. Jeżeli chcemy by komputer

miał możliwość odpowiedzi na popularne narzędzia typu ping, zaznaczmy

opcję Zezwalaj na przychodzące żądania echa.

Klikając przycisk OK, akceptujemy ustawienia i dysponujemy już

funkcjonującą i skonfigurowaną zaporą ogniową.

Konfiguracja programowej zapory innego producenta

Czasami od zapory sieciowej oczekujemy więcej, niż jest w stanie nam zaoferować

ICF. Warto wówczas zapoznać się z ofertą alternatywnych rozwiązań.

W Internecie można znaleźć wiele wartościowych programów realizujących

zaawansowane funkcje zapory sieciowej. Rozwiązania udostępniane są na różnych

zasadach – jedne są darmowe – inne dość drogie. Do najpopularniejszych rozwiązań

należą ZoneAlarm formy ZoneLabs, oraz Norton Personal Firewall

firmy Symantec. Przyjrzyjmy się temu pierwszemu – dostępnego za darmo w wersji

podstawowej, która i tak posiada wartościowe rozwiązania.

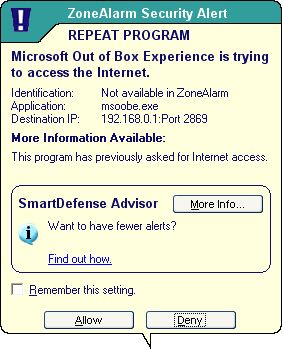

Przede wszystkim, sposób konfiguracji ZoneAlarm'a jest zupełnie inny niż

ICF dołączony do Windows XP. Podczas instalacji, produkt firmy ZoneLabs

ustala ustawienia podstawowe. Następnie działając w tle, kiedy wykryje naruszenie

zasad bezpieczeństwa, wyświetla informację o tym zdarzeniu i pyta się o

akceptację (Allow) bądź odrzucenie połączenia (Deny). Jest też

opcja, której zaznaczenie spowoduje zapamiętanie podjętej przez nas decyzji

(Remember this setting). Dzięki temu, ZoneAlarm nie będzie

zawracał nam głowy, jeśli sytuacja taka się powtórzy.

Konfigurowanie dziennika Zapory połączenia internetowego

Wspomniany już wcześniej dziennik zapory połączenia internetowego może dostarczyć

nam wartościowych informacji. Domyślnie plik dziennika ICF znajduje się w

folderze %SystemRoot% i nazywa się pfirewall.log. Odczytać go

możemy w dowolnym edytorze np. Notatniku lub importować do programu arkusza

kalkulacyjnego (np. MS Excel lub Calc z pakietu OpenOffice) i

przefiltrować poleceniem Autofiltr, co pozwoli nam w wygodny sposób

odnaleźć interesujące nas informacje. W dzienniku ICF zapisane są

docelowe i źródłowe adresy i porty, używane protokoły, flagi pakietów i

podejmowane przez zaporę akcje.

Podobnie można postąpić z rejestrami innych zapór sieciowych.

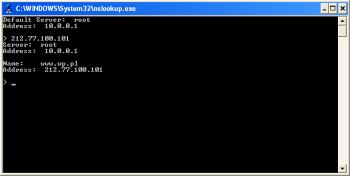

Skoro mamy juz pewne informacje (interesuje nas głównie IP sprawcy), możemy

przystąpić do dalszych działań. Przydałoby się zamienić to IP na nazwę hosta.

Z pomocą tutaj przychodzi program nslookup. W wierszu poleceń wpisujemy:

nslookup. W oknie, które nam się pojawi, wpisujemy adres IP

napastnika, po akceptacji klawiszem enter otrzymamy (jeśli to możliwe)

przetłumaczoną nazwę hosta.

Pomocna też może być usługa whois, dostęp do niej możemy uzyskać np. na stronach NASK: http://www.dns.pl/cgi-bin/whois.pl.

Podsumowanie

Poznaliśmy sposób szybkiego i skutecznego zabezpieczenia komputera, za pomocą zapór ogniowych. Jest to jednak jedynie jeden z wielu elementów zabezpieczenia systemu. Należy pamiętać że nie ma stuprocentowego zabezpieczenia systemu. Jeżeli komputer jest podpięty do sieci to jest on zagrożony ze strony hakerów. Jednak możemy utrudniać im zadanie takimi rozwiązaniami, jak zapory sieciowe, szyfrowanie transmisji danych i rozsądne zarządzanie hasłami i uprawnieniami.