Wstęp

Sieci bezprzewodowe stają się coraz bardziej popularne. Możemy je spotkać praktycznie wszędzie – w hotelach, centrach handlowych, na uczelniach ale także coraz częściej w prywatnych domach. Wraz ze wzrostem powszechności ich stosowania, coraz ważniejszy jest aspekt bezpieczeństwa tej technologii. Czy jednak będąc użytkownikiem sieci bezprzewodowych, możemy skutecznie uchronić się przed zagrożeniami? Na pewno możemy to uczynić lepiej lub gorzej.

Podstawowe zagadnienia dotyczące sieci bezprzewodowych

Sposób funkcjonowania sieci bezprzewodowych określany jest przez grupę standardów IEEE 802.11. Najistotniejsze dla nas będą: 802.11a/b/g. Ich opis przedstawia poniższa tabelka. Standardową częstotliwością pracy urządzeń sieci bezprzewodowych jest 2.4GHz, często spotyka się również częstotliwości 5GHz.

| Standard | Częstotliwość | Prędkość max. | Opis |

|---|---|---|---|

| 802.11a | 5GHz | 54Mbps | Mało popularny standard, ze względu na problemy techniczne. Charakteryzuje się jednak wielokrotnie wyższą prędkością niż 802.11b |

| 802.11b | 2.4GHz | 11Mbps | Najbardziej rozpowszechniony standard sieci bezprzewodowych |

| 802.11g | 2.4GHz | 54Mbps | Standard ten działa na popularnej częstotliwości 2.4GHz, natomiast jego prędkość jest równa prędkości 802.11a |

| 802.11i | - | - | Jest to standard opisujący sposób zabezpieczeń – określany także jako WPA2. Stosuje silne algorytmy kryptograficzne, do szyfrowania transmisji i uwierzytelnienia. |

| 802.1x | - | - | Standard uwierzytelniający stosowany zarówno w sieciach bezprzewodowych jak i przewodowych. |

Obecnie stosowane urządzenia najczęściej spełniają kilka z powyższych standardów, w celu zapewnienia możliwości pracy w różnych z nich. To co jest zaletą sieci bezprzewodowych – posługiwanie się falami radiowymi jako medium transmisji – jest zarazem jego największym zagrożeniem. Nie wymagane jest bowiem ustanowienie bezpośredniego połączenia (przewodowego), aby uzyskać możliwość wymiany danych z siecią. Fale radiowe nadawane przez urządzenia bezprzewodowe, może odebrać każdy odbiornik znajdujący się w ich zasięgu – także ten nieuprawniony. Wymiana danych może przebiegać na kilka sposobów : pomiędzy komputerem a punktem dostępowym (access point), pomiędzy dwoma punktami dostępowymi, lub pomiędzy komputerami bez pośrednictwa punktu dostępowego (taka komunikacja nosi nazwę ad hoc). Sieć bezprzewodowa komunikuje się w pewnym kanale o precyzyjnym paśmie częstotliwości, ma nadaną nazwę SSID (Service Set Identifier), oraz sprecyzowany standard zabezpieczeń. To wszystko może sprawiać wrażenie pewnego poziomu bezpieczeństwa, jednak zastanówmy się jakie zagrożenia mogą czyhać na taką sieć? Przede wszystkim obszar, w którym możemy uzyskać dostęp jest niesprecyzowany. Mieszkając w bloku o cienkich ścianach, sąsiad z mieszkania obok może mieć swobodny dostęp do używanego przez nas access-pointa. Jednak nieuprawniony dostęp może uzyskać ktoś całkowicie obcy, osoba przypadkowa, która przykładowo znalazła się w okolicy z laptopem. Mało prawdopodobne? A jednak coraz popularniejszym „hobby” staje się polowanie na niezabezpieczone sieci bezprzewodowe. Takie poszukiwania noszą nazwę wardriving (ang. Wireless Access Revolution Driving) – polegające na jeżdżeniu po mieście samochodem z urządzeniem wyszukującym potencjalne cele ataku (np laptop lub PDA). Wyróżnia się także tzw. warchalking, polegający na wyszukaniu sieci i oznaczeniu kredą na ścianie budynku poziomu jej zabezpieczeń, lub ich całkowitego braku. Bardzo często access pointy pozostawione są bez hasła administratora (lub z niezmienionym hasłem domyślnym), umożliwiając zmianę konfiguracji. Zdarza się również, że udostępniana sieć nie posiada żadnej kontroli dostępu i każdy może z niej korzystać. Wymienione zagrożenia mogą doprowadzić do przechwycenia danych, ataku DoS (odmowa usługi) itp. Stosując odpowiednie techniki zabezpieczeń, możemy te działania utrudnić, a często nawet uniemożliwić.

Zabezpieczanie sieci bezprzewodowych

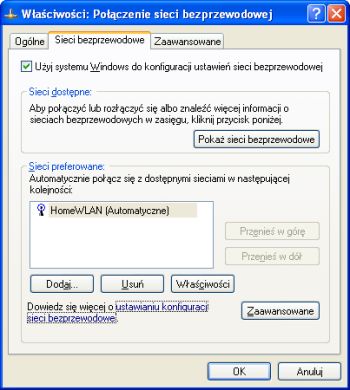

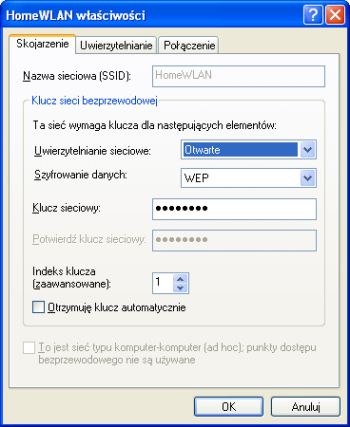

Podstawowym działaniem, od którego zaczniemy usuwanie luk w bezpieczeństwie, jest zapewnienie odpowiednich haseł. Chodzi o hasło administracyjne access pointa oraz kod wymagany aby uzyskać dostęp do sieci (szyfrowanie WEP). Jest jeszcze jedna podstawowa czynność jaką powinniśmy wykonać – lista adresów sprzętowych (tzw. adresów MAC), które są upoważnione do podłączenia się do sieci. Funkcje te uruchamiane są na urządzeniu dostępowym, zatem o tym jak dokładnie należy to wykonać dowiemy się z instrukcji obsługi. Szyfrowanie WEP (ang. Wired Equivalent Privacy) powstało by zapewnić sieciom bezprzewodowym poziom bezpieczeństwa porównywalny jak dla ich przewodowych odpowiedników. Szybko jednak się okazało, że szyfrowanie takie (początkowo 40 bitowym kluczem, później 104 bitowym), jest niezwykle łatwe do złamania. Jednak jest to podniesienie „poprzeczki” bezpieczeństwa nieco wyżej, co powinno uchronić nas przed przypadkowymi intruzami. Włączmy zatem WEP jeśli to możliwe ze 104 bitowym kluczem (uzależnione to będzie od sprzętu jakim dysponujemy). Następnie czeka nas skonfigurowanie systemu, aby obsługiwał takie szyfrowanie. Otwórzmy Połączenia sieciowe, znajdziemy je w Panelu sterowania, z menu wyświetlonego po kliknięciu prawym klawiszem myszy na ikonę urządzenia sieci bezprzewodowej, wybieramy Właściwości. W zakładce Sieci bezprzewodowe, wybierzmy z listy sieci preferowanych, tę której mamy zamiar używać i wybierzmy opcję Właściwości.

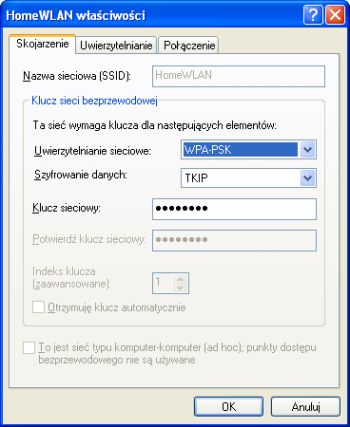

Pokaże się okno dialogowe, w którym wybieramy z listy Uwierzytelnienie sieciowe opcję Otwarte, natomiast z listy poniżej wybieramy WEP. Należy również odznaczyć Otrzymuję klucz automatycznie i wpisać hasło, jakie skonfigurowaliśmy na urządzeniu dostępowym. Konfigurowanie WEP jest nieco odmienne w różnych wersjach systemu Windows XP. Czasem nie mamy aż tylu opcji do wyboru i wystarczy jedynie włączyć Szyfrowanie danych oraz Uwierzytelnienie sieciowe. Reszta parametrów jest analogiczna jak powyżej zaprezentowana. Trzeba też pamiętać by ustawienia klucza szyfrowania były zgodne z tymi, jakie ustawiliśmy na Access Poincie. Akceptując wprowadzone zmiany, podnieśliśmy nieco poziom bezpieczeństwa. Jednak WEP jest już starym sposobem szyfrowania, który sprawny hacker jest w stanie szybko obejść. Jeżeli WEP jest jedyną techniką zabezpieczającą, jaką udostępnia nam urządzenie dostępowe, jedyne co możemy zrobić to pamiętać by często zmieniać klucz szyfrujący. Aktualnie dostępne urządzenia, mają jednak silniejsze mechanizmy obrony przed intruzami. Takim zabezpieczeniem jest WPA (ang. WiFi Protected Access). Wykorzystuje ono bardziej zaawansowane protokoły takie jak TKIP (ang. Temporal Key Integrity Protocol), który jest usprawnieniem mało skutecznego WEP-a. Jednak WPA zawiera również inne protokoły takie jak 802.1x, uwierzytelnienie za pomocą serwera RADIUS. Powstał jednak jeszcze bardziej zaawansowany standard – WPA2, który określany jest też jako IEEE 802.11i. Jedną z głównych zalet WPA2 jest dynamiczne ustalanie kluczy szyfrujących, które mogą mieć długość nawet 128 bitów. Jeśli urządzenie dostępowe pozwala na wykorzystanie takiego trybu, to jego obsługę w systemie Windows XP, ustawia się podobnie do wspomnianego wcześniej WEP-a. Z tą różnicą, że jako Uwierzytelnienie sieciowe wybieramy z listy opcję WPA-PSK, jako Szyfrowanie danych wybieramy TKIP oraz wprowadzamy właściwy klucz szyfrujący. Mamy już ustaloną listę dopuszczalnych adresów MAC, jakie obsługuje Access Point, hasło administratora oraz zaawansowane techniki szyfrowania i uwierzytelniania. Zatem możemy spać spokojnie? Oczywiście... że nie! Tak naprawdę, powyższe techniki są skuteczne i wartościowe, jednak uchronią nas jedynie przed początkującymi hackerami, jeżeli jednak napastnik będzie zdeterminowany, to obejście powyższych zabezpieczeń nie będzie dla niego niewykonalne. Adresy MAC można podrobić a nawet dobre szyfry WPA złamać. Czy zatem nie ma możliwości w sposób całkowicie bezpieczny korzystać z sieci bezprzewodowych? Otóż jest rozwiązanie tego problemu. Jeżeli zastosujemy tzw. tunelowanie, możemy wykorzystując sieć bezprzewodową jako medium transmisji, stworzyć szyfrowany tunel transmisji danych. Służą do tego zaawansowane i dobrze dopracowane protokoły, takie jak: IPSec, PPTP czy L2TP.| Protokół | Opis |

|---|---|

| IPSec | Zbiór protokołów zapewniających bezpieczne, szyfrowane przesyłanie pakietów IP |

| PPTP | Point-to-Point Tunneling Protocol - powszechnie stosowany przez systemy Windows protokół połączeń tunelowych |

| L2TP | Layer 2 Tunneling Protocol - protokół działający w warstwie drugiej, zapewniający za pomocą tunelu szyfrowaną wymianę danych |

Dostęp zdalny i Wirtualne Sieci Prywatne (VPN)

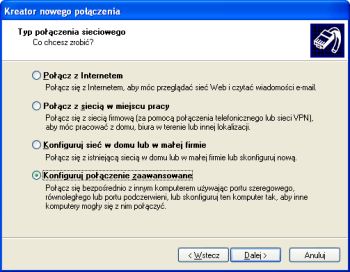

Stwórzmy zatem tunel. Jest to bardzo pożyteczny mechanizm o licznych zastosowaniach. Pozwala na bezpieczne przesyłanie danych, pochodzących z transmisji, które są podatne na zagrożenia. Tunelowanie polega na enkapsulacji – czyli „opakowania” pakietów jednego protokołu, za pomocą innego protokołu. Może trudno to sobie z początku przyswoić, dlatego wyobraźmy sobie dwa hosty, połączone siecią. Tunelowanie jest czymś w rodzaju wirtualnego kanału transmisji danych, pomiędzy tymi dwoma punktami, za pośrednictwem medium łączącego oba komputery. Tutaj pojawia się zastosowanie dla nas. Wykorzystując sieć bezprzewodową (potencjalnie niebezpieczną), zrobimy tunel, przez którą dane będą przesyłane w postaci szyfrowanej silnymi technikami kryptograficznymi. Tunelowanie można zrealizować na wiele sposobów, wykorzystując różne protokoły. Posłużmy się narzędziami dostępnymi w Windows XP i stwórzmy wirtualną sieć prywatną VPN. Jest to połączenie dwóch prywatnych sieci, za pomocą sieci publicznej (Internetu). Szyfrowanie będzie realizowane w ramach protokołu PPTP. Aby skonfigurować VPN, musimy skorzystać z konta administratora. W folderze Połączenia sieciowe wybieramy Nowe połączenie, uruchamiając w ten sposób kreatora, który przeprowadzi nas przez proces tworzenia sieci VPN. Zaznaczamy opcję Konfiguruj połączenie zaawansowane.

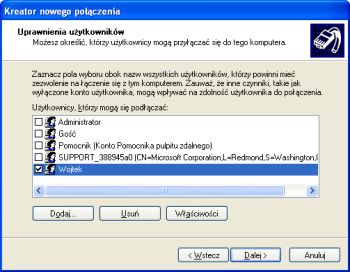

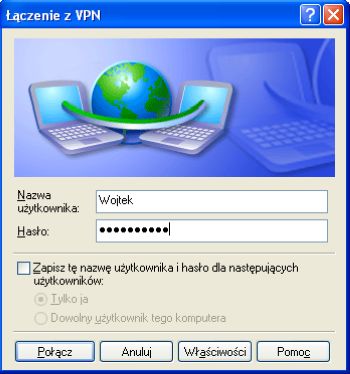

Przechodząc do kolejnego kroku przyciskiem Dalej zaznaczamy opcję Zaakceptuj połączenia przychodzące. Na kolejnym etapie, na karcie Połączenia przychodzące wirtualnej sieci prywatnej (VPN), zaznaczamy opcję Zezwalaj na wirtualne połączenia prywatne. Następnie z listy użytkowników, musimy wybrać tych, którym chcemy pozwolić na korzystanie z VPN. Bądźmy oszczędni, zgodnie z zasadą przyznawania tylko tylu przywilejów ile jest konieczne. Jeżeli któreś z kont nie będzie potrzebowało dostępu do VPN, nie uwzględniajmy go. Możemy również utworzyć nowe, przeznaczone dla właśnie konfigurowanej usługi. W tym celu musielibyśmy kliknąć przycisk Dodaj. Kiedy już wybraliśmy uprawnionych użytkowników, przechodzimy dalej aż do końcowego ekranu kreatora. Folder Połączenia sieciowe zawiera teraz nowy element połączenia przychodzącego. Kliknijmy prawym klawiszem myszy na tę ikonę i z menu wybierzmy Właściwości. Ukaże się okno z ustawieniami połączenia, w zakładce Użytkownicy zaznaczmy opcję Wymagaj od wszystkich użytkowników ochrony swoich haseł i danych, zapewni ona bezpieczne połączenie VPN. Aby teraz wykorzystać utworzone połączenie przychodzące, uruchamiamy kreatora nowego połączenia sieciowego analogicznie jak robiliśmy to powyżej. Z karty Typ połączenia sieciowego wybieramy Połącz z siecią w miejscu pracy. Przechodząc przez kolejne etapy, wybieramy nazwę połączenia a na karcie Sieć publiczna, zaznaczamy opcję odpowiednią dla nas – jeśli dysponujemy stałym łączem będzie nią: Nie wybieraj połączenia początkowego, natomiast jeśli łączymy się za pomocą połączenia dial-up (modem), wybierzmy: Automatycznie wybierz to połączenie początkowe. W ostatnim etapie, podajemy adres IP lub nazwę hosta docelowego i kończymy pracę kreatora. Teraz dysponujemy połączeniem VPN, które uruchamiamy podobnie jak połączenie dial-up, a podłączone zasoby będziemy mogli przeglądać za pomocą folderu Moje miejsca sieciowe.