Microsoft opublikował post na blogu, w którym szczegółowo opisuje nową lukę w zabezpieczeniach macOS Monterey. Podatność o nazwie "powerdir" wykryto w technologii Transparency, Consent and Control (TCC) dostępnej w systemie. Atakujący mogą ją wykorzystać do uzyskania nieautoryzowanego dostępu do danych użytkownika.

Microsoft najpierw udostępnił informacje firmie Apple poprzez mechanizm Coordinated Vulnerability Disclosure (CVD), za pośrednictwem Microsoft Security Vulnerability Research (MSVR). Wydawca macOS wypuścił już łatkę podatności, teraz określaną kodem CVE-2021-30970, w ramach grudniowych aktualizacji zabezpieczeń. Microsoft zachęca użytkowników systemu do pobrania aktualizacji i jednocześnie ujawnia szczegóły podatności.

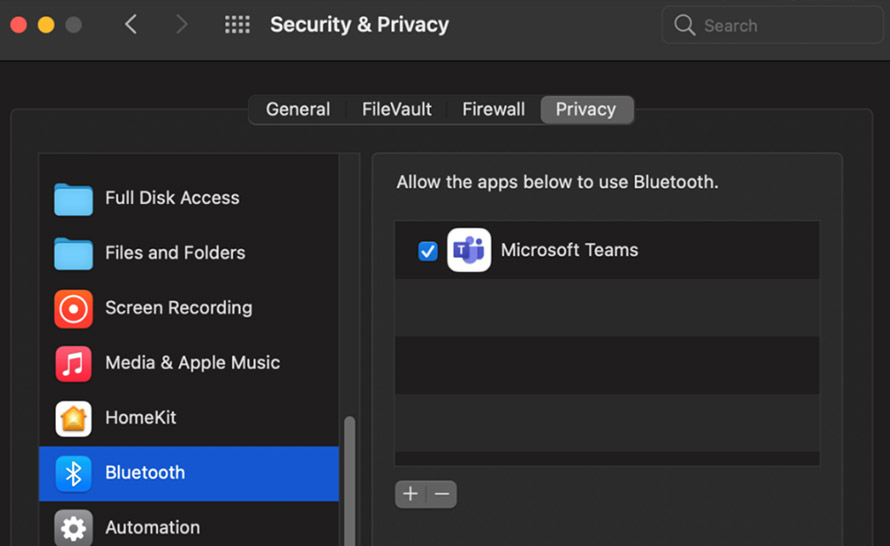

TCC, wprowadzony przez Apple w 2012 roku na macOS Mountain Lion, został zaprojektowany, aby pomóc użytkownikom konfigurować ustawienia prywatności aplikacji, takie jak dostęp do aparatu, mikrofonu lub lokalizacji urządzenia, a także dostęp do kalendarza użytkownika lub konta iCloud. Aby chronić TCC, Apple wprowadził funkcję, która zapobiega nieautoryzowanemu wykonywaniu kodu, oraz wprowadził zasadę, która ogranicza dostęp do TCC tylko do aplikacji z pełnym dostępem do dysku.

Odkryliśmy, że można programowo zmienić katalog domowy użytkownika docelowego i umieścić fałszywą bazę danych TCC, która przechowuje historię zgody na żądania aplikacji. W przypadku wykorzystania tej luki w niezałatanych systemach może to pozwolić złośliwemu podmiotowi na przeprowadzenie ataku opartego na chronionych danych osobowych użytkownika. Przykładowo atakujący może przejąć kontrolę nad aplikacją zainstalowaną na urządzeniu (lub zainstalować własną złośliwą aplikację) i uzyskać dostęp do mikrofonu w celu nagrywania prywatnych rozmów lub przechwytywania zrzutów ekranu poufnych informacji wyświetlanych na ekranie użytkownika.

— Microsoft 365 Defender Research Team

Szczegóły techniczne podatności zostały opisane na blogu Microsoft Security Blog.