W ostatnim czasie przybrały na sile ataki na Microsoft Exchange Server, które początkowo wiązały się z działalnością szpiegowską (chińskiej grupy Hafnium), a później służyły regularnym przestępcom do instalowania oprogramowania wymuszającego okup (ransomware). Co prawda łatki są dostępne już od ponad dwóch tygodni, a Microsoft szczegółowo opisuje sposoby zabezpieczenia, ale administratorzy przynajmniej kilkudziesięciu tysięcy serwerów nadal nie pokwapili się, by je zainstalować. Microsoft tymczasem udostępnia kolejną metodę chroniącą przed exploitem.

Microsoft donosi, że cyberprzestępcy dalej exploitują niezałatane wersje on-premise Exchange Server 2013, 2016, i 2019. Firma wciąż współpracuje z klientami i partnerami i do tej pory wypuściła całościową aktualizację bezpieczeństwa, tymczasowe narzędzie Exchange On-Premises Mitigation Tool do wdrożenia jednym kliknięciem zarówno na aktualnych, jak i niewspieranych wersjach Exchange Server, oraz poradnik krok-po-kroku o tym, jak odpowiedzieć na te ataki.

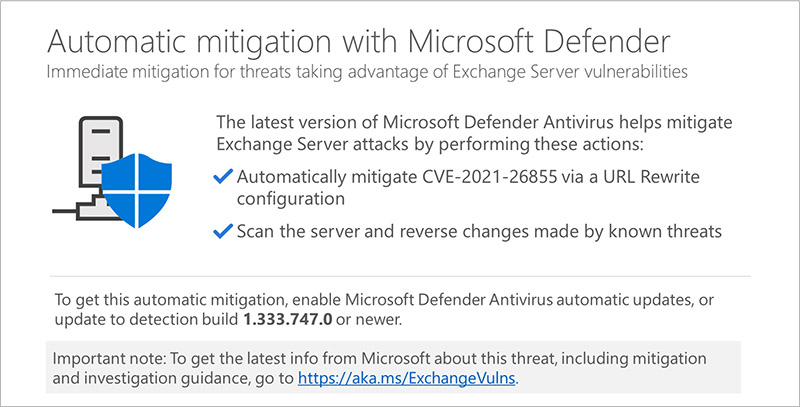

Dziś powzięliśmy dodatkowy krok, by dalej wspierać naszych klientów, którzy są wciąż podatni i nie zaimplementowali kompletnej aktualizacji zabezpieczeń. Wraz z najnowszą aktualizacją analityki bezpieczeństwa Microsoft Defender Antivirus oraz System Center Endpoint Protection będą atuomatycznie zapobiegać CVE-2021-26855 na wszystkich podatnych serwerach Exchange, na których ją wdrożono. Klienci nie muszą podejmować żadnych działań poza upewnieniem się, że zainstalowali ostatnią aktualizację analityki bezpieczeństwa (build 1.333.747.0 lub nowszy), jeśli wyłączyli automatyczne aktualizacje.

— Microsoft 365 Defender Team

Według klasyfikacji firmy aktualizacja zabezpieczeń Exchange nadal jest najbardziej wszechstronnym sposobem na ochronę serwerów przed tymi atakami, ale też innymi, przed którymi chronią wcześniejsze aktualizacje. Tymczasowe narzędzie zapobiegawcze zostało natomiast zaprojektowane, by chronić klientów, którzy potrzebują więcej czasu na pobranie najnowszej Exchange Cumulative Update dla ich wersji systemu.

Administratorzy systemu Exchange Server, na których Microsoft Defender Antivirus jest zainstalowany i ma włączone aktualizacje automatyczne (to ustawienie domyślne), nie muszą nic robić. Nie znaczy to jednak, że system jest w pełni bezpieczny! Nadal rekomendowane jest załatanie Exchange Server poprzez implementację całościowej aktualizacji bezpieczeństwa.