Instalacja i używanie certyfikatów cyfrowych

Wyobraźmy sobie prostą operację jako jest komunikowanie się dwóch osób poprzez pocztę elektroniczną. Alicja wysyła wiadomość do Boba. Wiadomość posiada bardzo ważną i tajną treść. Nie mogą sobie pozwolić na to by ktokolwiek przechwycił i przeczytał ją. Do tego Bob musi mieć pewność, że mail który odebrał, został wysłany właśnie od Alicji a nie od kogoś trzeciego, jedynie podszywającego się pod nią. Jak rozwiązać ten problem? Na ratunek przychodzą nam właśnie podpisy cyfrowe. Dzięki nim możemy podpisać naszą wiadomość w sposób jednoznaczny i nie do podrobienia, dzięki czemu Bob będzie miał pewność, że nadawcą jest Alicja. Do tego możemy również przy jego pomocy zaszyfrować wiadomość.Ogólnie certyfikaty mają dwie podstawowe funkcje:

- uwierzytelnianie - jest jednym z kluczowych zadań w zakresie zapewniania bezpieczeństwa w systemach komputerowych. Chodzi o to, by system komputerowy mógł sprawdzić, czy osoba podająca się za określonego użytkownika jest nim w istocie. Niekiedy to użytkownik chce sprawdzić, czy znalazł się we właściwym systemie. Postać komunikatów podawanych przez system jeszcze o niczym nie świadczy - mogą pochodzić od programu zainstalowanego przez przeciwnika w celu zdobycia tajnych informacji.

- szyfrowanie - czyli zamiana tekstu oryginalnego na zakodowaną postać tego dokumentu nieczytelną dla postronnego użytkownika. Taka postać jest z założenia możliwa do odczytania dopiero po zdeszyfrowaniu korzystając z tego samego klucza (szyfrowanie symetryczne) albo ze specjalnego drugiego klucza (szyfrowanie asymetryczne).

Certyfikaty cyfrowe - co to takiego?

Jedną ze wspomnianych metod szyfrowania jest kodowanie asymetryczne. W założeniach posiadamy dwa klucze - publiczny i prywatny. Pierwszym ogólnie dostępnym dla wszystkich możemy zakodować treść. Odczytać ją możemy tylko przy użyciu drugiego klucza, który jest skrzętnie ukrywany. Jak to wykorzystać?Biorąc pod uwagę sytuację Alicji i Boba, gdy ona wysyła wiadomość do niego szyfruje go jego kluczem publicznym. W ten sposób ma pewność, że treść zdeszyfrować będzie potrafił tylko Bob używając klucza prywatnego znanego tylko jemu. Problem pojawia się jedynie jak przekazać klucz publiczny? Oczywiście może go dostać tą samą drogą co mail'a, ale wtedy nie mamy pewności czy to rzeczywiście jest wiadomość z kluczem publicznym od Alicji a nie od kogoś podszytego pod nią. I tutaj właśnie ujawnia się pierwsze zastosowanie certyfikatów - uwierzytelnianie. Wiadomość z kluczem publicznym jest podpisana przez firmę trzecią - darzoną zaufaniem przez obie strony - która potwierdziła tożsamość Alicji, czyli nadała jej certyfikat.

Dzięki certyfikatom możemy przechowywać i przesyłać klucz publiczny. Certyfikaty te zawierają następujące informacje:

- Klucz publiczny podmiotu

- Dane identyfikacyjne podmiotu, takie jak nazwisko lub adres e-mail

- Data ważności certyfikatu

- Dane identyfikacyjne urzędu, który wydał certyfikat (urzędu CA)

- Podpis cyfrowy CA

Zastosowanie certyfikatu

Jak dotąd wspomnieliśmy jedynie o zastosowaniu certyfikatu do podpisywania i szyfrowania wiadomości elektronicznych. Jednak w wielu innych dziedzinach, wykorzystujemy to rozwiązanie I tak:- uwierzytelnianie klienta - uwierzytelnianie się użytkowników przed serwerami

- uwierzytelnianie serwera - odwrotna sytuacja (zastosowane między innymi przy protokole SSL)

- podpisywanie kodu - gdy twórca oprogramowania chce uwierzytelnić swój kod przed klientem

- bezpieczna poczta e-mail - tak jak wspomnieliśmy podpisywanie i szyfrowanie wiadomości przy użyciu standardu S/MIME (Secure/Multipurpous Internet Mail Extensions)

- podpisywanie list ufności - tworzenie zaufanych list certyfikatów

- system szyfrowania plików - zastosowanie klucza symetrycznego do szyfrowania i deszyfrowania plików

- odzyskiwanie plików - odzyskiwanie zaszyfrowanych plików przy pomocy klucza symetrycznego

Magazyny certyfikatów

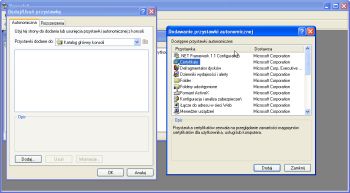

Oczywiście posiadając certyfikaty na swoim komputerze musisz je gdzieś przechowywać. System Windows przewidział do tego specjalne miejsce zwane właśnie magazynem certyfikatów. W nim możemy grupować je według zastosowania lub firmy która je wydała. Istnieją aplikację, które korzystają z większej liczby certyfikatów i właśnie z tego powodu tworzą grupy logiczne (dla przykładu można podać Microsoft NetMeeting).Aby zobaczyć magazyn certyfikatów należy w oknie uruchom wpisać komendę mmc. Następnie w Plik wybrać Dodaj/Usuń przystawkę i po naciśnięciu Dodaj wybieramy Certyfikaty.

W oknie Konsoli pojawi nam się rozwijana lista wszystkich certyfikatów zawartych w naszym systemie. Są one pogrupowane według użycia.

Urzędy certyfikacji

Stanowią one podstawową część PKI. Zadaniem takiego urzędu jest stwierdzanie i gwarantowanie autentyczności klucza publicznego należącego do danego użytkownika lub innych urzędów. Aby to zapewnić CA wystawia certyfikat podpisany własnym kluczem prywatnym a gdy zajdzie potrzeba również go odbiera.Oczywiście aby certyfikat był ważny obie strony muszą ufać firmie, która wystawiła go. Otrzymanie certyfikatu wiąże się ze zweryfikowaniem przez urząd certyfikacji tożsamości użytkownika lub firmy, która się o niego ubiega. Stąd łatwo wywnioskować, że takie poświadczenie jest na tyle wiarygodne jak wiarygodna jest firma, która go poświadczyła.

Dokument w pełni opisujący ścieżki certyfikacji i budowanie łańcuchów mieści się pod adresem http://www.microsoft.com/technet/prodtechnol/winxppro/support/tshtcrl.asp.

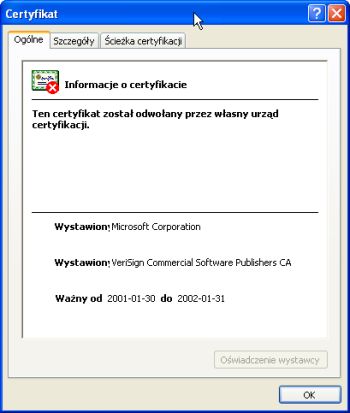

Poniżej pokazujemy przypadek, gdy posiadamy certyfikat, który został odwołany i dlatego nie jest darzony zaufaniem w naszym systemie.

Spotkamy też certyfikaty, które nie są zaufane ponieważ nie zostały potwierdzone przez główny urząd. Istnieje wtedy opcja zaufania im, ale jeżeli nie mamy pewności co do instytucji, która go utworzyła, lepiej być ostrożnym w tym przypadku i nie zatwierdzać ich w naszym systemie.

Uzyskiwanie osobistego certyfikatu

Jak widać w konsoli, w naszym systemie jest bardzo dużo certyfikatów już zainstalowanych automatycznie przy instalacji systemu Windows. Zapewnie wiele osób nawet nie zauważyła ich obecności ani wykorzystania. Dzieje się tak dlatego, że sprawdzanie i wykorzystanie ich wykonuje się bez naszej interakcji. Jest jednak kilka powodów dla których warto zastanowić się nad aktywnym wykorzystaniem certyfikatów. Otóż jeżeli zależy Ci na tajności swoich wiadomości e-mail zawsze możesz poprosić o publiczne klucze osób z którymi korespondujesz. Z drugiej strony gdy chcesz otrzymywać zabezpieczone wiadomości od kogoś, musisz sam przekazać mu swój klucz publiczny. Kolejnym przykładem może być sytuacja gdy tworzysz oprogramowanie i chcesz opublikować je w Internecie.Aby uzyskać certyfikat musisz udowodnić swoją tożsamość przed urzędem certyfikacyjnym. Oczywiście wymagania potrzebne do tego są zależne od celu używania certyfikatu. Większość urzędów pobiera opłatę za wystawienie. Przykładowe adresy pod którymi możesz zgłosić zapotrzebowanie na swój certyfikat:

- GlobalSign - http://www.globalsign.net/digital_certyficate/

- Thawte - http://www.thawte.com/certs/personel/content.html

- VeriSign, Inc. - http://digitalid.verisign.com

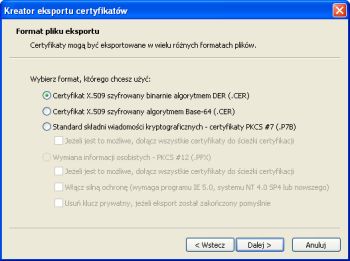

Eksportowanie certyfikatów

Czasami zdarzy się sytuacja gdy chcesz aby zdobyte certyfikaty czy wręcz ich grupy były dostępne na innym komputerze. Do tego celu służy właśnie Kreator eksportu certyfikatów. Aby go uruchomić należy odnaleźć żądany certyfikat (lub ich większą liczbę) i zaznaczyć, a następnie z menu Akcja wybrać Wszystkie zadania a następnie Eksportuj. W kolejnym kroku wybieramy format pliku eksportu. Jeżeli przenosimy certyfikaty między komputerami z systemami Windows to najlepszym rozwiązaniem jest użycie Standard składni kryptograficznej - certyfikaty PKCS #7. Następnie postępujemy według wskazówek kreatora.Importowanie certyfikatów

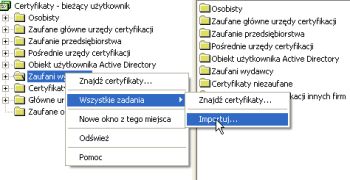

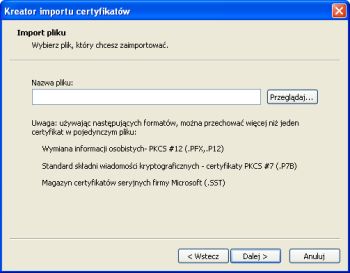

Gdy już mamy plik z wyeksportowanymi certyfikatami (przez nas lub w przypadku, gdy otrzymaliśmy go od CA) możemy go zaimportować na drugim komputerze lub na tym samym (gdy np. reinstalujemy system). By tego dokonać należy zaznaczyć grupę do której chcemy wpisać ten certyfikat a następnie z menu podręcznego wybrać Wszystkie zadania a następnie Importuj.Pojawi się Kreator importu, w którym podajemy ścieżkę naszych certyfikatów do zaimportowania. Następnie postępujemy według instrukcji.

Usuwanie certyfikatów

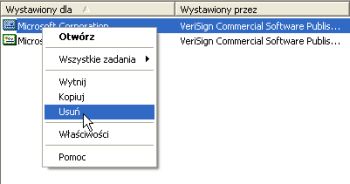

Jednak musimy się również zastanowić nad jeszcze jedną sytuacją. Gdy np. musimy oddać komuś nasz komputer z całą zawartością dysków twardych. Oczywiście otrzyma on też wszystkie zebrane certyfikaty być może nawet z naszymi osobistymi. Również w przypadku, gdy stracisz zaufanie do jakiejś organizacji lub osoby będziesz chciał usunąć ich certyfikat ze swojej listy zaufanych podmiotów.Aby tego dokonać należy zaznaczyć wybrany certyfikat a następnie z menu podręcznego wybrać opcję Usuń.

Przedstawiliśmy jedynie podstawowe informacje o instalacji i zarządzaniu certyfikatami. Zainteresowanych rozwinięciem swojej wiedzy na ich temat odsyłam do stron Microsoft na których z pewnością można znaleźć wyczerpujące informacje na ten temat.