Jak znaleźć równowagę między bezpieczeństwem a wygodą? O poziomie zabezpieczeń decyduje przeznaczenie komputera i wartość plików, które się na nim znajdują. Oczywiste jest, że serwer CBŚ powinien dysponować najlepszym z możliwych mechanizmem zabezpieczeń, podczas gdy domowy komputer, na którym nie znajdują się żadne ważne dokumenty, a dostęp do niego ma tylko rodzina może być zabezpieczony słabiej, a przez to będzie wygodniejszy w obsłudze.

Poznaj wroga: siedem zagrożeń dla komputera

Możesz sądzić, że jedynym zagrożeniem dla twojego komputera są złodzieje numerów kart kredytowych czy haseł oraz wirusy rozsyłane pocztą elektroniczną. Błąd! Ataki mogą pochodzić zewsząd, nawet z twojej sieci lokalnej. Według badań Computer Security Institute w 2002 roku aż 38 procent nielegalnych dostępów do systemów i poufnych danych firmowych pochodziło z wewnątrz. Najczęściej intruzami byli niezadowoleni lub byli pracownicy. Z jakimi atakami możemy się spotkać?Ataki fizyczne

Najprostsze włamanie do komputera nie wymaga od agresora praktycznie żadnych umiejętności technicznych. Łatwo możemy wyobrazić sobie sytuację, gdy tylko na chwilę spuszczamy z oka swój laptop na dworcu, lotnisku czy na uczelni. Jeżeli padnie łupem złodzieja - ten będzie miał mnóstwo czasu na złamanie zabezpieczeń w domowym zaciszu. Wtedy twoje hasła, numery kart kredytowych, wpisy książek adresowych i - rzecz jasna - dokumenty przestaną być dla niego tajemnicą. Podobnym zagrożeniem może być pozostawienie nawet na krótko włączonego komputera w biurze. W tej sytuacji skopiowanie danych na przenośny dysk, wysłanie ich gdzieś przez Internet albo zainstalowanie szpiegującego programu nie nastręcza trudności.Wykradanie haseł

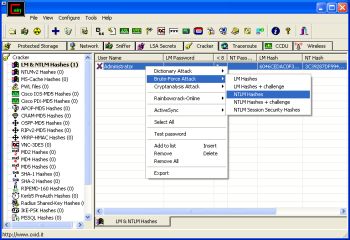

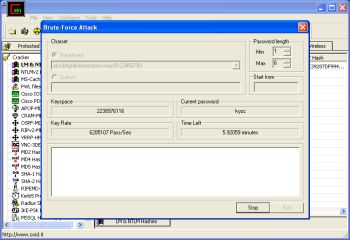

W większości komputerów i witryn sieciowych twoja tożsamość potwierdzana jest wyłącznie nazwą użytkownika i hasłem. Zwykle nazwa użytkownika nie jest informacją poufną (np. twój adres e-mail jest znany wszystkim twoim znajomym). Hasło - jak łatwo się domyślić - jest. Ktokolwiek, kto uzyska je od ciebie, czy od kogokolwiek innego, zgadnie lub ukradnie - ma pełny dostęp do chronionej nim zawartości. Intruz może czytać twoją pocztę, przeglądać dokumenty, albo obejrzeć historię operacji na twoim koncie bankowym. Co więcej, Windows XP wręcz zachęca nas, byśmy nie dbali o hasła. Domyślnie po zainstalowaniu systemu instalator tworzy nowe konto użytkownika z pełnymi uprawnieniami administratora i z pustym hasłem. Takie zachowanie jest delikatnie mówiąc - nierozsądne. Dobre, bezpieczne hasła trudne do odgadnięcia i złamania powinny mieć minimum 6 znaków i zawierać kombinację małych i dużych liter, cyfr i znaków specjalnych. Smutną prawdą jest, że większość osób stosuje proste hasła, jak np. swoje imię z cyfrą na początku lub na końcu, imię psa czy datę urodzenia. Co gorsza, mnóstwo osób używa jednego hasła do wszystkich autoryzacji w sieci (e-mail, konto bankowe, portale aukcyjne, fora...), co powoduje, że złamanie jednego hasła, powiedzmy - w komunikatorze internetowym - daje włamywaczowi dostęp do wszystkich wcześniej wspomnianych miejsc. Stosowanie złożonych haseł znacznie zwiększa bezpieczeństwo online. Posłużę się tu przykładem:Na komputerze ustawione jest proste hasło administratora - "metro". Przeprowadzimy wobec niego atak metodą brute-force jednym z prostszych programów służących do "odzyskiwania haseł".

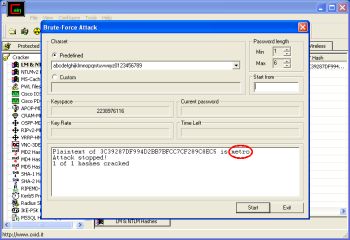

Program Cain potrzebuje niecałych sześciu minut (oczywiście zależnie od parametrów komputera) na wypróbowanie wszystkich możliwych sześcioznakowych kombinacji liter i cyfr: W tym konkretnym przypadku wyniki uzyskaliśmy po około trzech sekundach:

Po ustawieniu hasła na ośmioznakową sekwencję "[,3^jZ==" łamanie metodą brute-force zajmie 87 tysięcy razy dłużej i właściwie mija się z celem:

Oczywiście nawet najlepsze hasło na nic się zda, jeżeli jest zapisane na kartce leżącej koło komputera. Uważać należy także na próby tzw. phishingu, czyli nakłonienia naiwnego użytkownika do wyjawienia hasła przez telefon czy e-mail. Oszust może podszywać się pod administratora sieci czy pracownika obsługi technicznej próbującego usunąć usterkę w systemie. Wykorzystując znajomość struktury firmy i szczegółów organizacyjnych taka osoba może być całkiem wiarygodna. Co zrobić, gdy zadzwoni telefon a osoba po drugiej stronie przedstawi się, poda się za administratora i uprzejmie zażąda podania nazwy użytkownika i hasła? Natychmiast się rozłączyć. Tego typu informacje nigdy nie są zbierane przez adminów.

Wredni współużytkownicy sieci

Czy jesteś absolutnie pewien, że osoba siedząca przy sąsiednim biurku albo inna osoba, z która dzielisz sieć nie szpieguje cię? Nadmiar zaufania i zła konfiguracja systemu powodują, że twoje dane stają się ogólnodostępne. Jakie błędy najczęściej popełniamy przy pracy w sieci?- Udostępnianie plików, które powinny pozostać prywatne. Możesz stwarzać sobie zagrożenie nieświadomie, udostępniając folder z wieloma podfolderami, w których mogą znajdować się poufne informacje. Jeszcze gorzej jest, jeżeli udostępnimy główny katalog dysku, na którym zainstalowany jest system. Wtedy foldery z dokumentami, programami i z samym katalogiem Windows jest dostępny dla wszystkich w sieci.

- Przyznawanie nieograniczonego dostępu do udostępnionych plików. Zanim przyznasz komuś dostęp do danych na komputerze powinieneś określić, do jakich plików przyznać dostęp temu użytkownikowi. W firmie kadra zarządzająca powinna mieć dostęp np. do arkuszy płac pracowników czy szczegółowych analiz budżetu. Jeżeli prawa do przeglądania tych danych przyznasz zbyt szerokiemu gronu ludzi, może z nich skorzystać ktoś niepowołany.

- Zezwalanie na zmianę plików użytkownikom bez uprawnień. Łatwo wyobrazić sobie sytuację gdy wspólny zasób sieciowy będą mogły modyfikować albo skasować wszystkie osoby używające sieci. W takim przypadku nieostrożny użytkownik może nawet niechcący zniszczyć dane, nad którymi cały zespół pracował przez długi czas.

Wirusy, robaki i inne groźne programy

Aby skutecznie chronić sieć i komputer przed wirusami i robakami, należy wiedzieć czym są i jak działają.- Wirus to fragment kodu komputerowego, który potrafi powielać się przez doklejanie się do innych programów. Wirus nie musi być osobnym programem. Zainfekowana aplikacja automatycznie wykonuje doklejony kod i zaraża następne pliki. W zależności od typu wirusa, może on niszczyć wybrane dane lub całe dyski lub tylko utrudniać pracę na komputerze.

- Robak to niezależny program, który kopiuje się na inne komputery przy użyciu sieci lub wysyłając się jako załącznik w e-mailu. Robaki mogą wykradać hasła i wpisy książek adresowych, niszczyć dane lub uniemożliwiając korzystanie z komputera przez maksymalne obciążanie systemu.

Ataki z zewnątrz i trojany

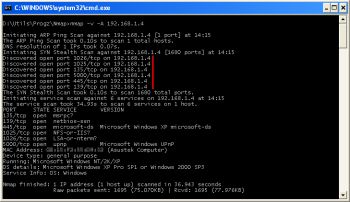

Większość tzw. crackerów nie obiera za cel konkretnej maszyny czy sieci. Najczęściej używają programów badających zabezpieczenia wielu komputerów i w rezultacie wybierają najgorzej chroniony. Programy te, tzw. skanery, potrafią przeszukiwać zadane zakresy IP pod wieloma różnymi kryteriami. Oto niektóre z nich:- Niezabezpieczone zasoby dzielone. W teorii udostępniane pliki i foldery powinny być dostępne wyłącznie w naszej sieci lokalnej. W praktyce okazuje się, że w wielu wypadkach słabo zabezpieczone dane mogą być dostępne z komputerów w innych lokalnych sieciach podłączonych do tego samego routera, bramy internetowej, lub korzystających z usług tego samego dostawcy Internetu. W ten sposób prywatne dane mogą "wyciekać" na zewnątrz.

- Otwarte porty. Jeżeli na Twoim komputerze zainstalowany

jest serwer WWW, FTP, program peer-to-peer, komunikator lub inne

usługi, to masz w systemie przynajmniej kilka otwartych portów. Każdy z

nich jest potencjalnym zagrożeniem, jeżeli obsługujący go program ma

błędy lub luki.

Program nmap. Rezultaty skanowania komputera w sieci lokalnej ukazują otwarte porty (oznaczone czerwoną linią) i uruchomione na nich usługi.

- Konie trojańskie (trojany). Te małe, trudno wykrywalne programy, zwane także "backdoorami" uruchamiają na komputerze własną usługę, do której można uzyskać zdalny dostęp zazwyczaj za pomocą innego programu (klienta). Zależnie od możliwości trojana pozawala on na przeglądanie zawartości dysków, podgląd aktualnej zawartości monitora, zapis wszystkich znaków wprowadzanych z klawiatury itp.

Naruszenie prywatności

Jeżeli napastnik połączy się z twoim komputerem oczywiste jest, że stwarza zagrożenie dla bezpieczeństwa danych czy ruchu w sieci. Nie tak proste jest wywnioskowanie, że stanowi on również zagrożenie dla twojej prywatności w sieci. Na przykład Internet Explorer ujawnia kilka informacji o sobie - numer wersji, zainstalowane wtyczki i adres witryny z łączem, które zaprowadziło cię na bieżącą stronę. Ujawnia również twój adres IP. Informacje te są raczej bezużyteczne dla włamywacza, usprawniają jedynie wymianę informacji między witrynami a twoim komputerem. Ale inna cecha współczesnych przeglądarek - pliki cookie - ujawniają dane o naszej aktywności w sieci. Najczęściej zawierają twój adres IP i numer sesji, świadczące, że już kiedyś odwiedziłeś konkretną witrynę. Ale jeżeli podasz swoje dane osobowe na jakiejś stronie - mogą być zapisane w pliku cookie, by wykorzystać je przy następnych odwiedzinach na stronie. Dodatkowo, każdy, kto uzyska dostęp do twojego komputera może przejrzeć historię odwiedzanych stron. Na tej podstawie również można wysnuć kilka wniosków dotyczących twojej osoby.Zagrożenia związane z pocztą elektroniczną

Już wiesz, że e-mailem docierają do nas są wirusy i robaki. A co z tekstem, który my wysyłamy w świat? Korzystając ze standardowych klientów poczty każda wiadomość przesyłana jest otwartym tekstem, nieznaną z góry trasą, która prawie zawsze prowadzi przez wiele pośredniczących routerów i komputerów zanim trafi do serwera, na którym znajduje się konto adresata naszego listu. W każdym punkcie tej trasy wiadomość może zostać przechwycona i odczytana, nawet zmieniona. Z tego względu, jeżeli wysyłamy e-mailem poufne informacje, czyli numery kart kredytowych, hasła, ważne dokumenty, należy je zaszyfrować i opatrzyć cyfrowym podpisem. Dzięki temu adresat może być pewien, że e-mail pochodzi od ciebie i nikt nie mieszał w jego treści.Metody obrony

Zaznajomiliśmy się z głównymi niebezpieczeństwami związanymi z pracą w sieci i Internetem. Wiedząc co nam grozi znacznie łatwiej jest podejmować czynności mające na celu ochronę komputera przed niepożądanymi gośćmi. Podsumowując - pamiętaj, aby stosować się do następujących reguł:- Korzystaj z aktualizacji automatycznych systemu Windows. Łatanie dziur w systemie będzie przebiegało sprawnie i nie będzie wymagało od ciebie praktycznie żadnej ingerencji.

- Dbaj, aby komputer był zabezpieczony fizycznie. Znacznie zwiększysz poziom bezpieczeństwa gdy do twojego sprzętu nie będzie miał dostępu nikt nieuprawniony.

- Zainstaluj oprogramowanie antywirusowe i dbaj, aby było regularnie aktualizowane. Zapewni to skuteczną obronę przed wirusami, robakami i większością koni trojańskich.

- Używaj długich, złożonych i trudnych do odgadnięcia haseł. Nie stosuj tego samego hasła do wielu kont. Wyłącz logowanie automatyczne w Windows.

- Pamiętaj o zainstalowaniu programowej, a najlepiej sprzętowej zapory ogniowej, aby utrudnić włamania z zewnątrz.

- Wykonuj kopie zapasowe najważniejszych informacji, które przechowujesz na komputerze i trzymaj je w bezpiecznym miejscu.