Rys historyczny

Pierwszym wydanym systemem z tej rodziny był Windows for Workgroups 3.0. Był to prosty, okienkowy OS pracujący właściwie jako nakładka na MS-DOS. W tamtych czasach Internet nie był tak powszechnym narzędziem jak dziś. Właściwie jego znajomość ograniczała się do instytucji rządowych i środowisk akademickich. Stąd słaba współpraca tego systemu ze światową siecią. W miarę modyfikacji systemy Windows powoli nabierały zdolności do coraz lepszej komunikacji z Internetem. Początkowo odbywało się to przy użyciu komponentów firm trzecich, z czasem dodatki takie wdrażał Microsoft. Firmie tej towarzyszyła polityka "maksimum wygody", dlatego produkty Windows, później także Office dostarczano z domyślnie wyłączonymi opcjami zapewniającymi bezpieczeństwo. Przysporzyło to wielu kłopotów, gdy klienty Windows uzyskały popularność. W Sieci przybywało niezabezpieczonych maszyn narażonych nawet na najprostsze ataki. Producent wydawał poprawki i zalecenia w kwestiach bezpieczeństwa, jednak użytkownicy i administratorzy ignorowali je, lub zwyczajnie nie rozumieli problemu. Tutaj na ratunek spieszył Windows Update. Po raz pierwszy dodatek ten został zaimplementowany w Windows 98. Znacznie ułatwiał aktualizowanie systemu i instalowanie poprawek. Dalszym krokiem naprzód była idea domyślnego wyłączania wszystkich potencjalnie niebezpiecznych funkcji. Na przykład - w Windows XP Professional serwer IIS należy samemu uruchomić. Dodatkowo, w Windows XP wprowadzono Aktualizacje Automatyczne, raportowanie błędów oraz Zaporę Połączenia Internetowego - pierwszy wbudowany w system, programowy firewall.Rodzaje zagrożeń

Zagrożenia dla systemu możemy z grubsza podzielić na dwa podstawowe rodzaje. Będą to zagrożenia zdalne (z sieci lokalnej lub Internetu) i lokalne (powodowane przez programy uruchomione na komputerze). Czasami granica między tymi dwoma kryteriami jest zatarta - istnieją robaki "siedzące" w naszym komputerze i jednocześnie pobierające lub wysyłające różne treści do sieci.Niektóre zagrożenia zdalne

Denial of Service (DoS)

Tego typu atak ma na celu swoiste "przeciążenie" komputera lub całej sieci, można go przeprowadzić na kilka sposobów. Choćby przez przesłanie odpowiednio zbudowanego pakietu, powodującego błąd w oprogramowaniu. Przykład - tzw. "Ping of Death". Zwykły pakiet protokołu ICMP o rozmiarze większym od 65535 bajtów powodował w starszych systemach przepełnienie stosu. Drugim sposobem jest "zalanie" sieci lub komputera natężonym ruchem. Procesor realizuje ogromną ilość żądań z zewnątrz i nie ma czasu na obsługę zadań systemowych. Trzecią możliwością jest wysyłanie pakietów inicjujących połączenie, bez wysyłania pakietów kończących je. Duża ilość takich pakietów może zdestabilizować system.Odmianą ataku DoS jest DDoS (Distributed Denial of Service). Zamysł i sposób działania jest ten sam, różnicą jest jednak fakt, że atak taki przeprowadza się z wielu komputerów na raz.

Niezabezpieczone zasoby

Niestety, crackerom nie chodzi tylko o blokowanie sieci i zakłócanie pracy serwerów. Równie często mają na celu przejęcie kontroli nad komputerem. Mają do dyspozycji szereg narzędzi. Podstawowym jest tzw. skaner portów. Jest to program badający po kolei wszystkie lub tylko zadane porty na danej maszynie poszukujący nasłuchujących portów i uruchomionych na nich usług. Otwarty, niezabezpieczony port, na którym nasłuchuje np. serwer WWW umożliwia intruzowi chociażby wykorzystanie luk w oprogramowaniu tego serwera czy przeprowadzenie specyficznego ataku w celu dostania się "do środka". Łupem paść mogą poufne dane. Napastnik może też zainstalować w systemie program przechwytujący tekst pisany na klawiaturze czy jakikolwiek inny rodzaj szpiegowskiego oprogramowania. Częstym błędem popełnianym przez użytkowników jest szerokie udostępnianie plików znajdujących się na dysku.Niezabezpieczone protokoły sieciowe

Ogromna większość danych krążących w globalnej sieci nie podlega szyfrowaniu. Strony WWW, e-maile, wiadomości rozmaitych komunikatorów - dane te przesyłane są tzw. otwartym tekstem, co w praktyce znaczy, że każdy dysponujący odpowiednim sprzętem, oprogramowaniem i wiedzą może te informacje przechwycić. Miejmy to na uwadze przesyłając poufne informacje, czy choćby logując się do skrzynki pocztowej. Beztroska może skończyć się ujawnieniem naszych danych osobowych, numeru telefonu lub karty kredytowej. Jeżeli możliwe jest bezpieczne logowanie do serwisu pocztowego - korzystajmy z tej funkcji. Jeżeli na stronie, na której podajemy choćby część danych osobowych jest możliwość korzystania z szyfrowania - róbmy to. Jeżeli komunikator obsługuje szyfrowanie - włączmy je. To nie boli ani nic nie kosztuje, w przeciwieństwie do konsekwencji przechwycenia naszej nazwy użytkownika i hasła lub innych prywatnych informacji.Zagrożenia lokalne

Wirusy

Jest to jedno z najczęstszych niebezpieczeństw czyhających w Sieci. Pod pojęciem wirusa zakwalifikujemy również robaka internetowego. Sposoby ich rozprzestrzeniania są rozmaite. Od "czajenia się" na stronach WWW przez zainfekowane zasoby po rozsyłanie w wiadomościach e-mail. Wirus (robak) ma na celu zniszczenie części lub całości danych zawartych na dysku, uszkodzenie konkretnego programu, spowolnienie pracy komputera lub skopiowanie jakichś informacji i wysłanie ich przez sieć. Nie należy zapominać jednak o wirusach, które nie mają w sobie kodu destrukcyjnego. Po prostu rozmnażają się nie czyniąc po drodze żadnych szkód.Konie trojańskie ("trojany")

Są to dość perfidne programy. Pod postacią prostej gry, interaktywnej kartki z życzeniami czy innego programu kryje się aplikacja służąca np. do przeprowadzania ataków DDoS, przejmowania kontroli nad pulpitem, przechwytywania informacji czy umożliwiająca intruzowi dostęp do plików na dysku.Aktywna treść WWW

Funkcje takie jak JavaScript, kontrolki ActiveX, skrypty PHP, dzięki którym strony w Internecie to prawdziwe multimedialne aplikacje, mogą narazić nas na niebezpieczeństwo. Problem tkwi w dziurach w zabezpieczeniach przeglądarek (np. Internet Explorer, Mozilla). Możliwe jest napisanie takiego skryptu, aby powodował awarię aplikacji, kopiował dane z dysku czy instalował złośliwe oprogramowanie i umieszczenie go na stronie WWW. Możliwe jest także śledzenie aktywności użytkownika w sieci.Jak chronić Windows XP?

Firewall

Koniecznością jest posiadanie przynajmniej programowego firewalla. Absolutnym minimum jest Zapora wbudowana w system. Lepiej jednak zaopatrzyć się w firewall innej firmy, a optymalnym wyborem będzie sprzętowa zapora ogniowa. Takie urządzenia i programy mogą chronić sieć na kilka sposobów, np.:Translacja adresów sieciowych (NAT)

Użycie NAT powoduje, że cała sieć widoczna jest jako jeden adres zewnętrzny. Adresem tym jest IP firewalla (w wypadku zapory sprzętowej) lub IP komputera, na którym zainstalowany jest programowy firewall. Dzięki takiemu rozwiązaniu potencjalne ataki ograniczone są do tego jednego hosta.Tablice

Tablice używane są do porównywania wysyłanych z komputera żądań i przychodzących danych. Jeżeli dane przychodzą z adresy - powiedzmy - www.centrumxp.pl, firewall sprawdza w tablicy, czy wysłano na taki adres żądanie. Jeśli tak - przepuszcza te dane. W innym wypadku pakiety są odrzucane.Zarządzanie portami

Idea zarządzania portami opiera się na założeniu, że port powinien być otwarty tylko wtedy, gdy jest używany. Dlatego niektóre firewalle zamykają wszystkie porty, do czasu, gdy użytkownik zażąda danych z sieci. Wtedy otwierany jest port niezbędny do odebrania tych informacji.Filtrowanie TCP/IP

Technika filtrowania pakietów TCP/IP służy do określania, z którym komputerem można się łączyć, na którym porcie i przy użyciu jakiego protokołu. W Windows XP opcja ta jest mocno ograniczona, a jej funkcjonalność praktycznie żadna, więc ograniczymy się tylko do tej krótkiej wzmianki. Filtrowanie jest dostępne w Zakładce Opcje w oknie zaawansowanych ustawień protokołu TCP/IP danego połączenia sieciowego.Wykrywanie potencjalnych zagrożeń

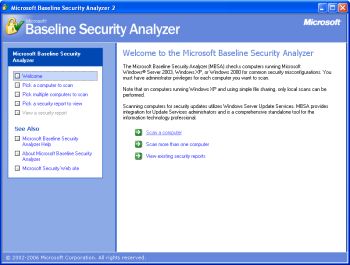

Microsoft dostarcza prostego narzędzia wykrywającego wiele różnych "dziur" w systemie. Nazywa się ono Microsoft Baseline Security Analyzer i jest do pobrania na stronie firmy.Baseline wykonuje szereg testów sprawdzających, czy na komputerze zainstalowane są najnowsze aktualizacje, jakie usługi są uruchomione i które z zainstalowanych komponentów stwarza potencjalne zagrożenie.

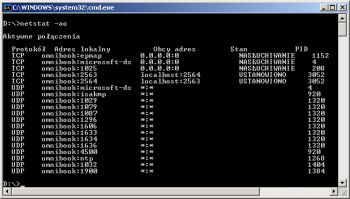

Monitorowanie połączeń - Netstat

Po wpisaniu netstat -ao w wierszu poleceń uruchomiony zostanie program wyświetlający wszystkie bieżące połączenia IP, Opcja -a odpowiada za wyświetlanie wszystkich połączeń i portów, przełącznik -o identyfikuje proces (PID), który używa danego połączenia.Jeśli w kolumnie stan zaobserwujemy wiele linii "OCZEKIWANIE_ZAMKN" lub "ODEBRANO_SYN" może świadczyć to o trwającym właśnie przeciw nam ataku DoS.