Wariant ransomware, znany dobrze z szyfrowania systemów Windows, został niedawno wykryty również na urządzeniach z systemem Linux. Jak wynika z raportu SentinelLabs, linuksowa wersja IceFire przejęła niedawno sieci kilku organizacji z sektorów mediów i rozrywki na świecie.

Operatorzy stojący za atakami exploitują lukę deserializacji w oprogramowaniu do udostępniania plików IBM Aspera Faspex. Po uzyskaniu dostępu do systemu ofiary wdrażają oprogramowanie ransomware IceFire, które szyfruje dane i dodaje rozszerzenie ".ifire" do przejętych plików. Złośliwe oprogramowanie w końcu samo się usuwa, aby zatrzeć ślady.

Another new ransomware just appeared: IceFire.

— MalwareHunterTeam (@malwrhunterteam) March 14, 2022

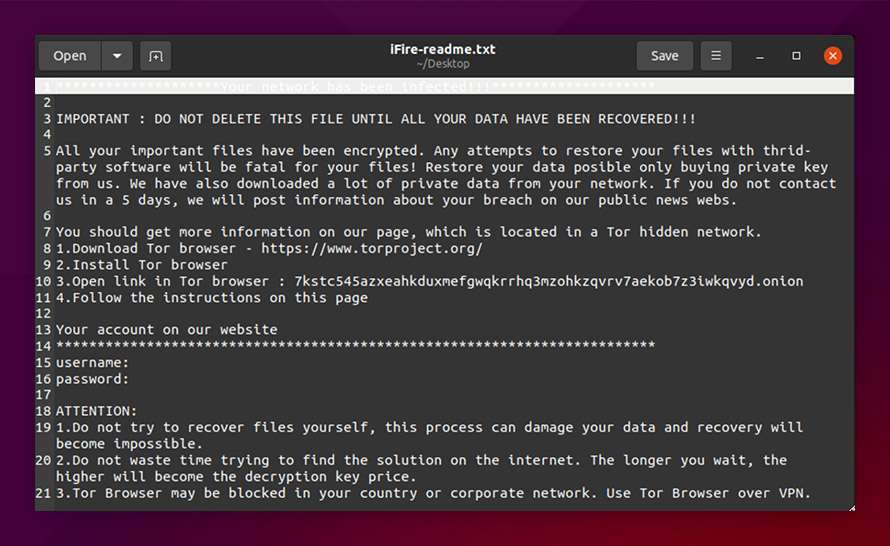

Note: iFire-readme.txt

Extension: .iFire

Already seen victim companies from multiple countries, including multiple victims from 1-1 countries in the past < 40 hours, so they started "hard" it seems...@demonslay335 pic.twitter.com/QfguAicNYO

Co ciekawe, IceFire nie szyfruje wszystkich plików na Linuksie. W rzeczywistości unika szyfrowania niektórych ścieżek, aby mieć pewność, że krytyczne części systemu będą nadal działały i nie spowoduje to dalszych uszkodzeń systemu. Po zakończeniu szyfrowania oprogramowanie zrzuca notatkę z żądaniem okupu, w której prosi użytkownika o skontaktowanie się z operatorem w ciągu 5 dni. A jeśli tego nie zrobi, atakujący grożą udostępnieniem jego danych online.

IceFire to jeden z wielu wariantów ransomware, które za cel obrały dystrybucje Linuksa. Choć fundamenty zostały położone w 2021 roku, to trend ransomware na Linuksa przyspieszył w 2022, kiedy to znakomite grupy dodały do swojego arsenału narzędzia szyfrujące Linuksa — czytamy na blogu SentinelLabs. Niektóre z wariantów takiego oprogramowania to Conti, LockBit, Hive i HelloKitty.