Petya, czyli ransomware, którego eskalacja nastąpiła pod koniec czerwca, przez niektórych postrzegany jest jako jeszcze groźniejszy następca WannaCry (WannaCrypt). W rzeczywistości Petya korzysta z tego samego exploita SMB, lecz dodaje do niego kolejny exploit i dodatkowe techniki po dokonaniu ataku. Microsoft przygotował szczegółowy raport, by omówić zagrożenie. Dowiemy się dzięki temu, czy nasze urządzenie może być zagrożone atakiem, oraz jakie regiony i systemy są najbardziej podatne.

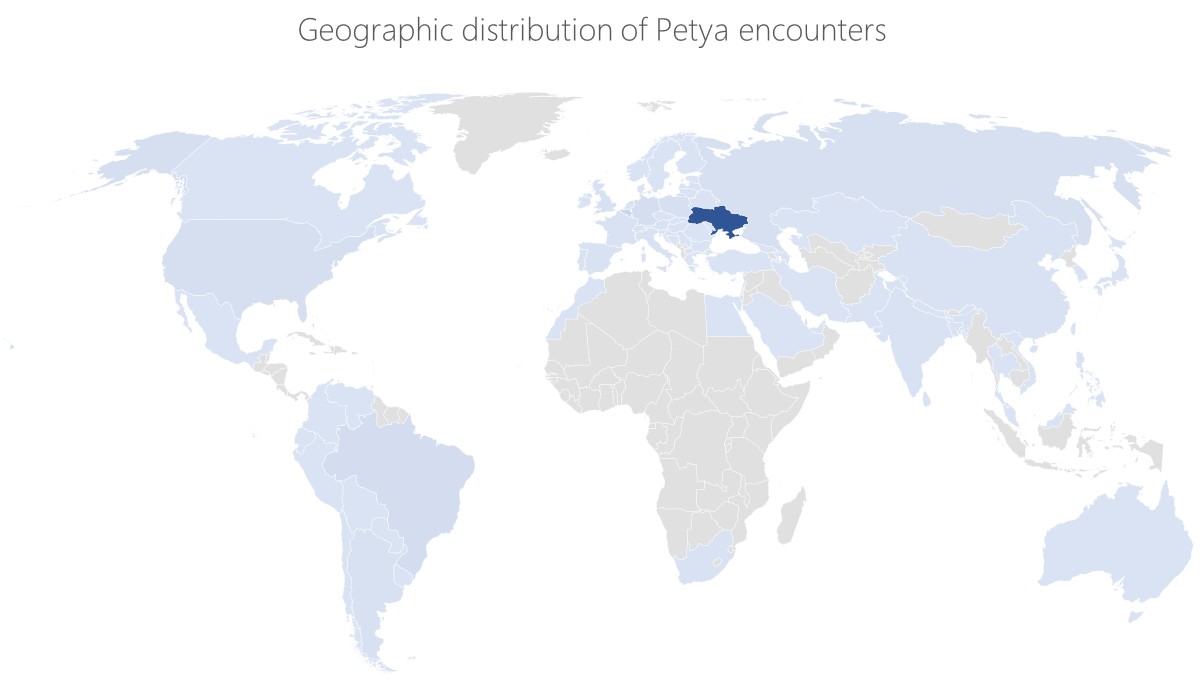

Mimo potencjalnie groźnej natury, Petya jako złośliwe oprogramowanie nie osiągnęła tak dużego zasięgu, jak jej poprzednik. Potwierdzają to wnioski, które opublikował Microsoft:

- Nowy wariant Petyi jest mocno wyrafinowanym malware, tym niemniej telemetria Microsoftu wykazała, że Petya - działająca podobnie jak robak - nie zdołała się specjalnie rozprzestrzenić;

- Ognisko ataku miało miejsce na Ukrainie. Gdy opadł kurz, okazało się, że 70% zainfekowanych maszyn stacjonuje właśnie w tym regionie;

- Petya rozniosła się do innych krajów, jednak skala zjawiska jest marginalna;

- Większość infekcji zarejestrowano na maszynach z Windows 7.

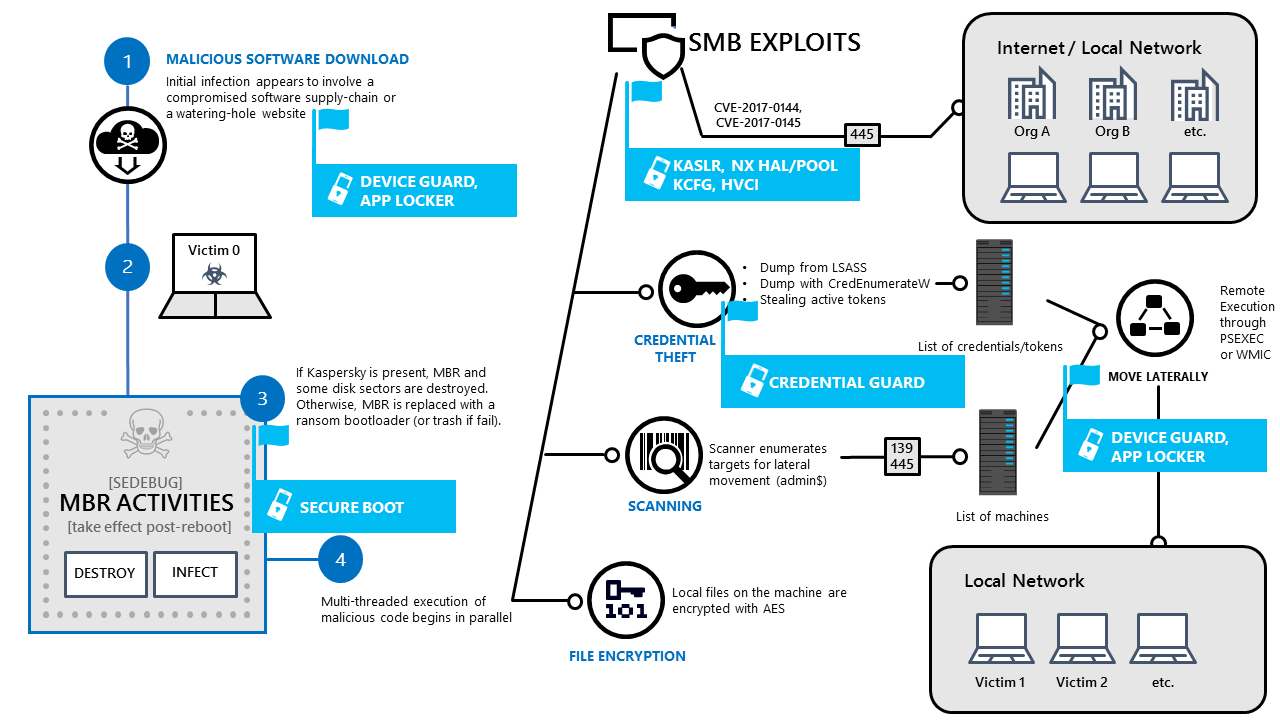

Jak twierdzi Microsoft, Windows 10 i Windows 10 S domyślnie blokują atak Petya. Co więcej, jego mechanizmy nie są w żaden sposób odkrywcze. Sposób infekcji znany jest pentesterom, hakerom i specjalistom z bezpieczeństwa IT. Z drugiej strony poznanie działania Petyi pozwoliło firmie z Redmond jeszcze bardziej umocnić swoje funkcje ochronne. Na diagramie poniżej możemy zobaczyć, w jaki sposób radzą sobie one z atakiem.

Petya nie ma łatwego życia w Windows 10 (o ile jakiekolwiek w ogóle wystąpiło). Microsoft dość szczegółowo opisał, jak odpierają atak poszczególne funkcje bezpieczeństwa: Device Guard, Credential Guard, zasady dotyczące konkretnych exploitów, UEFI Secure Boot i AppLocker. Jest też nadzieja dla Windows 7 i innych starszych systemów, także gdy brak nowoczesnych funkcji na poziomie sprzętowym. Ich administratorom Microsoft zaleca wdrożenie bardziej restrykcyjnych zasad. Szczegóły można przeanalizować na stronie Microsoft Malware Protection Center Blog.