Hakerzy znajdują co raz to nowsze i bardziej zaawansowane sposoby, aby w nieuczciwy sposób zarobić kosztem innych, np. poprzez wyłudzenia. Tym razem pomysłowością wykazała się grupa PLATINUM, która znalazła sposób na obejście zapory systemu Windows za pośrednictwem technologii Intel Active Management Technology (AMT), dostępnej w procesorach Intel obsługujących vPro.

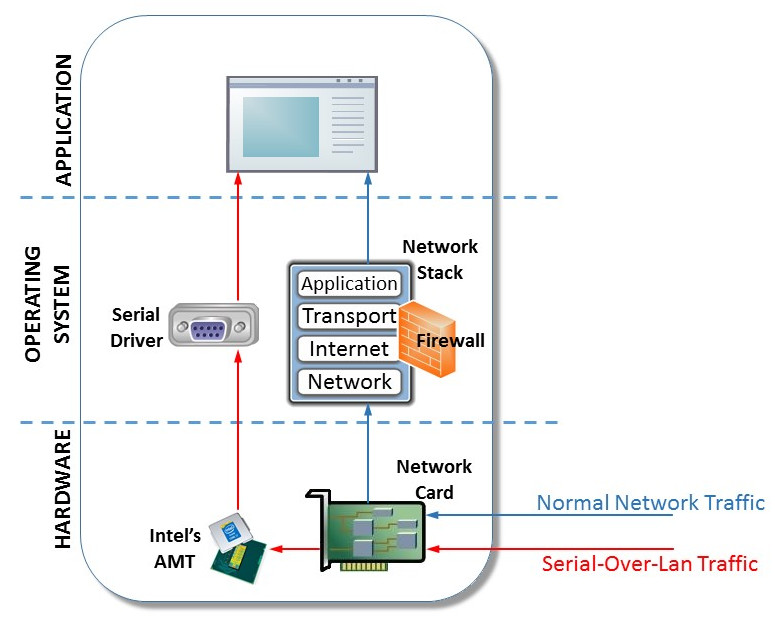

Grupa PLATINUM posiada narzędzie do transferu plików, które na swoim rdzeniu wykorzystuje kanał Serial-over-LAN (SOL) wbudowany w AMT, do celów komunikacyjnych. Z racji tego, że kanał ten jest niezależny od systemu operacyjnego, umożliwia on swobodną komunikację poprzez bycie niewidzialnym zarówno dla zapory, jak i aplikacji monitorujących sieć. Co więcej, SOL, który wystawia wirtualne urządzenie szeregowe z kanałem dostarczonym poprzez chipset przez TCP, nie jest domyślnie włączony i wymaga uprawnień administratora, aby możliwym było uruchomienie go na docelowych stacjach roboczych. Ponieważ udostępnienie takiego kanału wymaga użycia poświadczeń użytkowników (nazwy użytkownika i hasła), Microsoft przypuszcza, że grupa PLATINUM mogła wykraść te poświadczenia z sieci ofiar. AMT potrzebuje dostępu na niskim poziomie ze względu na jego rzeczywistą funkcję. Technologia ta pozwala na zdalną instalację systemów operacyjnych na maszynach, umożliwiając cykliczną pracę urządzeń, a tym samym zapewnia tak zwane rozwiązanie KVM oparte na protokole IP (przeznaczone dla myszy, klawiatury i wideo) – w celu realizacji zadań.

Zagrożenia nie muszą się obawiać użytkownicy, którzy korzystają z systemu Windows 10 w wersji 1607 lub nowszej oraz Configuration Manager w wersji 1610 lub nowszej, bowiem wykorzystują one usługę Windows Defender ATP (Advanced Threat Protecion). Umożliwia ona wykrycie ukierunkowanych ataków podobnych do tych wykorzystywanych przez PLATINUM, a także rozróżnia wykorzystanie kanału AMT SOL i ataki, które próbują wykorzystać go jako kanał komunikacyjny.