Kopanie kryptowalut to aktywność, która wyjątkowo obciąża zasoby komputera. Z tego względu od kilku lat powstają specjalne zestawy zbudowane tylko w tym celu. W przypadku zwykłych pecetów kopanie jest raczej nieopłacalne (więcej kosztuje prąd niż wydobyte kryptowaluty), ale dotyczy to użytkowników, nie zaś przestępców, którzy stosują metodę zwaną cryptojacking. Microsoft i Intel postanowili połączyć siły w walce z tym rodzajem malware.

Rosnące wartości kryptowalut stały się dla wielu przestępców na tyle atrakcyjne, że stosują cryptojacking zamiast oprogramowania ransomware. Atakujący wrzucają koparki jako payload w swoich kampaniach malware. Według ostatnich badań Avira Protection Labs zaledwie w ciągu jednego kwartału (Q3 2020 na Q4 2020) ilość ataków połączonym z koparkami kryptowalut wzrosła o 53%. Ponadto wykrywanie oprogramowania kopiącego może stanowić wyzwanie dla wielu pakietów chroniących.

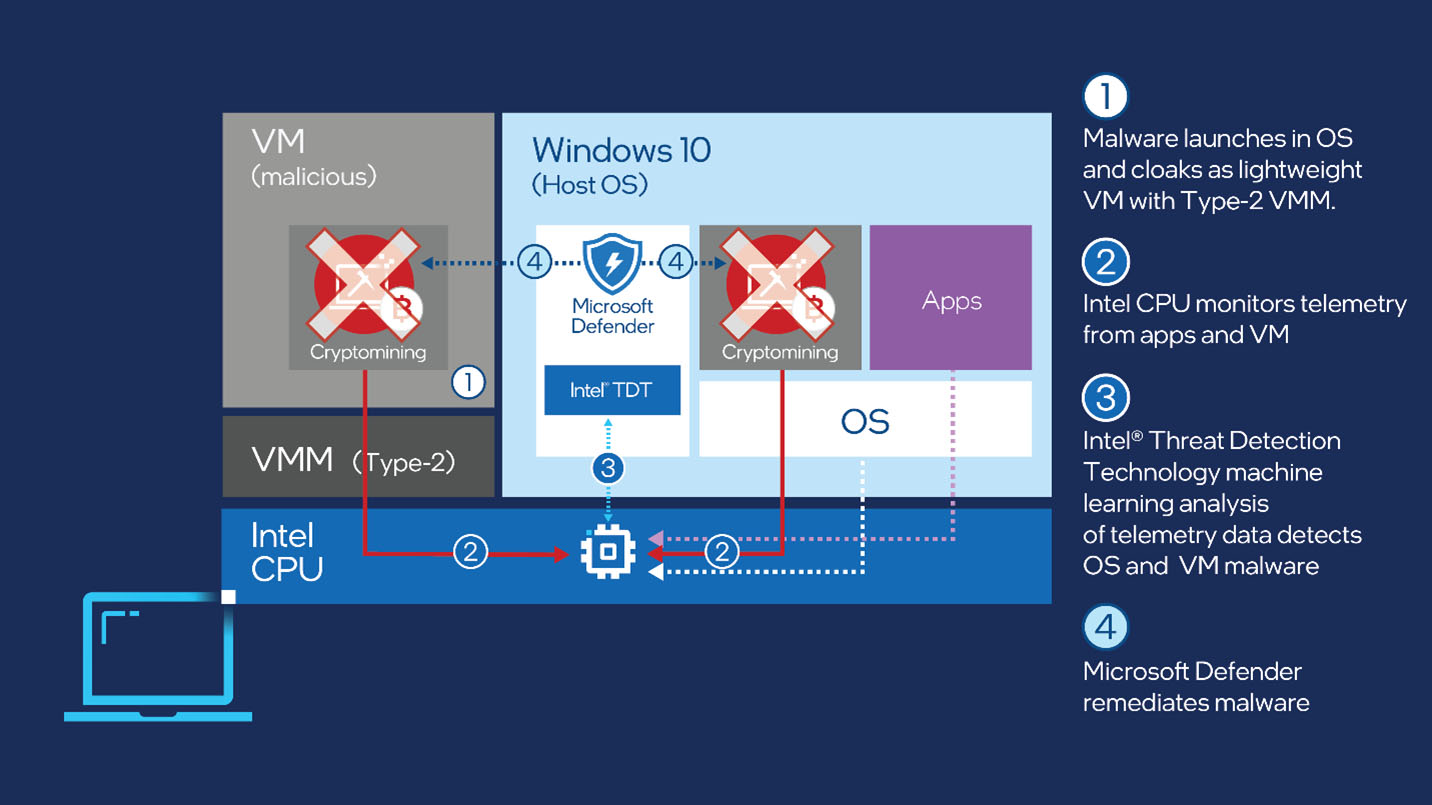

To rosnące zagrożenie jest powodem, dla którego Microsoft i Intel nawiązali partnerstwo, które ma na celu dostarczenie technologii używającej wykrywania zagrożeń opartego na krzemie, które umożliwi funkcjom wykrywania i odpowiadania na punktach końcowych (EDR) w Microsoft Defender for Endpoint lepiej wykrywać złośliwe oprogramowanie kopiące kryptowaluty, nawet jeśli malware jest zaciemnione i próbuje omijać narzędzia chroniące.

— Karthik Selvaraj, Principal Research Manager w Microsoft 365 Defender Research Team

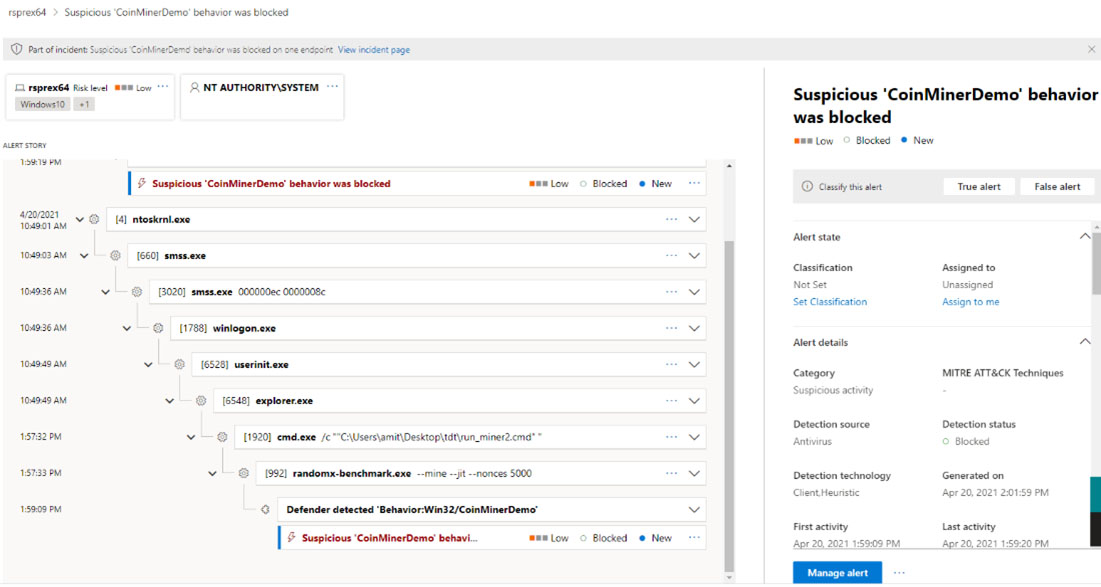

Microsoft ogłosił wczoraj integrację Intel Threat Detection Technology (TDT) z Microsoft Defender for Endpoint, co rozszerza możliwości wykrywania i ochrony przed cryptojackingowym złośliwym oprogramowaniem. Opiera się to na istniejącym partnerstwie obu firm i dotychczasowej współpracy zorientowanej na integrację Accelerated Memory Scanning od Intela z Defenderem.

Implementacja opiera się na machine learningu implementowanym niskopoziomowo do telemetrii jednostki PMU (performance monitoring unit) w procesorze, aby wykrywać "odciski palca" wykonywania złośliwego kodu. TDT wykorzystuje spory zestaw zdarzeń dostępnych na SoC od Intela, by monitorować i wykrywać malware na ich finalnym punkcie wykonywania, czyli CPU. Technologia ta bazuje na sygnałach telemetrii płynących wprost z PMU, jednostki rejestrującej niskopoziomowe informacje o wydajności oraz mikroarchitekturowej charakterystyce wykonania instrukcji przetwarzanych przez procesor.

Koparki kryptowalut wykonują zasobożerne, powtarzające się operacje matematyczne i ta aktywność jest rejestrowana przez PMU, co wyzwala sygnał, gdy określony próg użycia zostaje przekroczony. Sygnał jest przetwarzany przez warstwę machine learningu, która rozpoznaje specyficzny "footprint" aktywności kopania kryptowalut. Jako że sygnał nadchodzi wyłącznie z użycia CPU, spowodowanego charakterystyką wykonania malware, nie dotykają go typowe techniki antimalware, takie jak binarne zaciemnianie czy payloady memory-only.

Choć technologia została uruchomiona głównie z myślą o kopaniu, jej horyzonty wykrywania sięgają dalej i obejmują tez bardziej agresywne zagrożenia, takie jak ataki side-channel i ransomware. Intel TDT ma już możliwości dla takich scenariuszy, a uczenie maszynowe można wytrenować w taki sposób, by rozpoznawało te wektory ataku.

Opisywana wyżej technologia nie wymaga żadnych dodatkowych inwestycji, konfiguracji czy instalowania agentów. Microsoft Defender for Endpoint i zintegrowane rozwiązanie Intel TDT działają natywnie na procesorach Intel® Core™ z platformą Intel vPro®, 6 generacji lub nowszej.