"Nazbyt pomocna" asystentka znalazła się na celowniku McAfee, który opisał sposób odpalania za jej pomocą skryptów PowerShell na ekranie blokady. Na szczęście podatność została załatana w ramach wczorajszego Patch Tuesday. Urządzenia zwlekające z aktualizacją (przede wszystkim komputery firmowe) są jednak dalej narażone. Wystarczy fizyczny dostęp do komputera. Zobaczcie, jak przebiega(ł) taki atak.

Tuż po wypuszczeniu czerwcowych łatek dla Windows 10 (a być może nawet nieco wcześniej) McAfee opublikował szczegóły, dotyczące podatności CVE-2018-8140, której falą nośną jest nieco zbyt nadgorliwa asystentka użytkownika. Badacze twierdzą, że cyfrowi asystenci, tacy jak Siri, Alexa, Google Assistant i Cortana stały się powszechne w naszych domach, opowiadając kawały, pomagając w listach zakupów czy zapalając kuchenne światła. Jest też jednak druga strona medalu, o której nie zawsze pamiętamy: dzięki swym wysokim uprawnieniom wbudowane asystentki, odpowiednio pokierowane, mogą stać się wektorem ataku na laptopy, tablety i smartfony. Jeden z nich odkryli, opisali i udostępnili Microsoftowi w kwietniu badacze z McAfee. Rezultaty zostały upublicznione w dniu publikacji łatek.

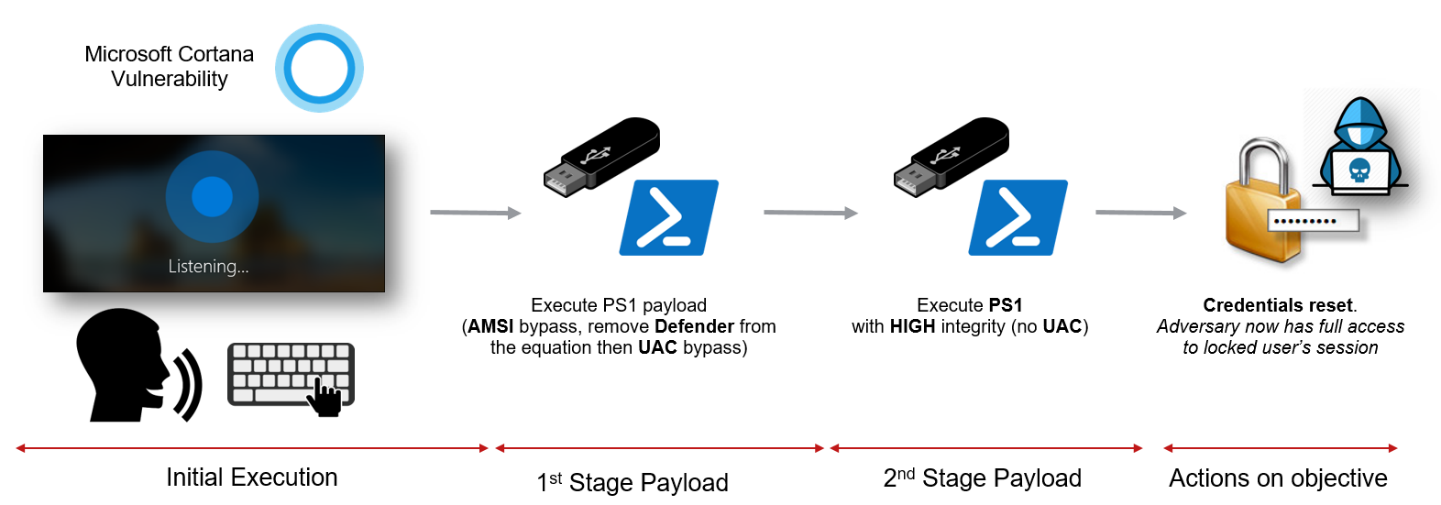

Zobaczmy teraz, jak krok po kroku przebiega atak. Sztuczka wydaje się całkiem prosta:

- Wywołujemy Cortanę, klikając lub mówiąc "Hej, Cortana".

- Zadajemy pytanie, np. "Która godzina?".

- Przyciskamy spację, po czym pojawia się menu kontekstowe.

- Klawiszem Esc zamykamy menu kontekstowe.

- Znów naciskamy spację, znów pojawia się menu kontekstowe, ale tym razem zapytanie jest puste.

- Zaczynamy pisać (nie możemy używać backspace'a): powershell [console]::beep (2000,1000). Jeżeli się pomylimy, naciskamy Esc i zaczynamy ponownie.

- Po ostrożnym wpisaniu polecenia klikamy wynik, wyświetlony jako polecenie z ikoną PowerShell.

- Polecenie można kliknąć prawym przyciskiem, by "Uruchomić jako administrator" (użytkownik musi się jednak zalogować, by potwierdzić UAC).

Prócz wykonywania arbitralnych poleceń Cortana może również dostarczyć wrażliwych informacji, takich jak zawartość plików. Wszystko to oczywiście z poziomu ekranu blokady. O ile nasz Windows 10 pozostaje aktualny, to nie musimy się martwić, ale w przypadku wielu firm, często odwlekających aktualizacje w nieskończoność, podatność nadal występuje. Jak widać, by wykonywać skrypty i przeglądać pliki, wystarczy tylko fizyczny dostęp do komputera z Cortaną i niepotrzebne jest nawet hasło użytkownika. Te jednak - jak demonstruje McAfee - także da się załatwić, a właściwie zresetować.