Administrator komputera współużytkowanego musi zabezpieczyć system operacyjny oraz zadbać o prywatność każdego użytkownika. Wszystkie dyski dobrze zabezpieczonej jednostce powinny być w formacie NTFS. Jeśli korzystamy z innego systemu plików, to pierwszym krokiem jaki należy wykonać w celu poprawy bezpieczeństwa jest przekonwertowanie woluminów na format plików NTFS. System ten jest integralną częścią zabezpieczeń w Windows XP. Zdecydowana większość instrukcji w tym artykule opiera się na mechanizmie kontroli dostępu systemu plików NTFS. W środowisku operacyjnym istnieje interfejs Proste udostępnianie plików, który bardzo ułatwia pracę z kontrolowaniem dostępu NTFS, ale też nas ogranicza. Standardowe ustawienia dostępu przy wykorzystaniu Prostego udostępniania plików jest rozsądne i skuteczne. Jeśli jednak chcemy i przede wszystkim potrafimy skonfigurować te ustawienia unikatowo i samodzielnie, to to udogodnienie jest niepotrzebne.

Wyłączanie Prostego udostępniania plików

Musimy zalogować się jako administrator. Otwieramy dowolny folder w Eksploratorze Windows i wybieramy z menu Narzędzia polecenie Opcje folderów. W kolejnym kroku klikamy kartę Widok, przewijamy do końca listę i odznaczamy pole wyboru Użyj prostego udostępniania plików (zalecane). Po wyłączeniu Prostego udostępniania odkryjemy kartę Zabezpieczenia. Możemy w niej dodawać i zmieniać uprawnienia dostępu dla użytkowników lub grup. Instrukcja dotyczy wersji Windows XP Professional. W przypadku Windows XP Home Edition możliwości ustawień uprawnień NTFS są znacznie uboższe. Żeby odkryć kartę Zabezpieczenia musimy uruchomić system w trybie awaryjnym i zalogować się jako Administrator.

Uprawnienia NTFS do kontroli dostępu

Pozycje w głównej tablicy plików woluminu w NTFS (plik, folder i podfolder) zawierają listę kontroli dostępu - ACL, która definiuje użytkowników i/lub grupy z prawem dostępu do danego obiektu. Pojedynczy element ACL składa się z identyfikatora konta (SID) oraz ze zbioru uprawnień. Kontrola dostępu sprowadza się więc do wybrania obiektu i określenia tego, co może z nim zrobić dany użytkownik. Możemy kontrolować dostęp do zasobów systemu za pomocą zbioru predefiniowanych uprawnień podstawowych. Poniżej prezentujemy podstawowe uprawnienia i skutki przypisania ich grupom lub użytkownikom.- Pełna kontrola

Użytkownik posiadający to prawo może robić wszystko z danym obiektem. Zaznaczenie tej opcji na karcie Zabezpieczenia (będzie ona opisana w dalszej części artykułu) automatycznie powoduje zaznaczenie wszystkich innych uprawnień. - Modyfikacja

Użytkownik może oglądać pliki i wykonywać programy. Zaznaczenie tej opcji pociąga za sobą automatyczne zaznaczenie uprawnień Zapis oraz Odczyt i Wykonanie. - Odczyt i Wykonanie

Pozwala oglądać pliki i wykonywać programy. Powoduje zaznaczenie również Wyświetlanie zawartości folderu i Odczyt. - Wyświetlanie zawartości folderu

Dotyczy tylko folderów. Daje takie same uprawnienia jak Odczyt i Wykonanie z tą różnicą, że uprawnienia są dziedziczone przez podfoldery ale nie przez pliki. - Odczyt

Pozwala oglądać zawartość folderu, wyświetlać atrybuty pliku i czytać uprawnienia. - Zapis

Użytkownik z tym uprawnieniem może tworzyć pliki, zapisywać dane, odczytywać atrybuty i uprawnienia.

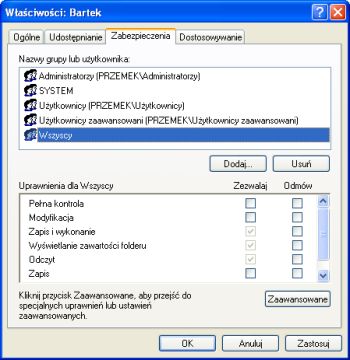

Klikamy prawym przyciskiem myszy ikonę folderu lub pliku i wybieramy

Właściwości (Proste udostępnianie plików musi być wyłączone).

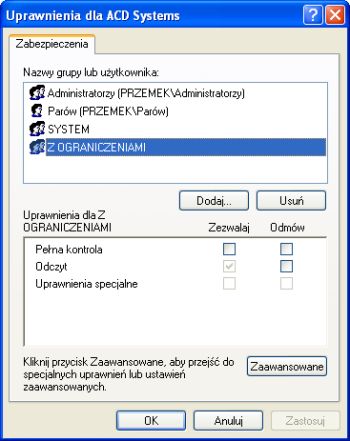

Następnie klikamy kartę Zabezpieczenia. Na ekranie pojawi się okno

dialogowe z listą wszystkich grup i użytkowników posiadających uprawnienia do

danego obiektu. Jeśli użytkownik lub grupa, której uprawnienia chcemy zmienić,

jest na liście, zaznaczamy odpowiednie pole w kolumnie Zezwalaj,

aby dodać uprawnienie albo Odmów, żeby je odebrać.

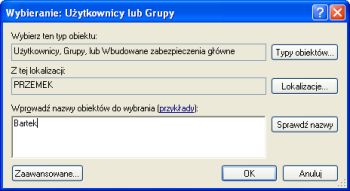

Jeśli nazwa grupy lub użytkownika, których uprawnienia chcemy zmienić nie

figuruje na liście Nazwy grupy lub użytkownika, musimy wykonać

następujące czynności. Otwieramy kartę Zabezpieczenia i klikamy przycisk

Dodaj. W oknie dialogowym Wybieranie: Użytkownicy lub Grupy

wpisujemy nazwę użytkownika lub grupy. Żeby wybrać użytkowników lub grupy z

listy, klikamy Zaawansowane a następnie przycisk Znajdź teraz.

Następnie klikamy Sprawdź

nazwy, aby sprawdzić czy wpisana nazwa znajduje się w bazie danych kont.

Jeśli nie, to pojawi się komunikat o błędzie. Jeśli konto istnieje klikamy OK,

wracamy do karty Zabezpieczenia i ustawiamy uprawnienia dla dodanego

użytkownika bądź grupy.

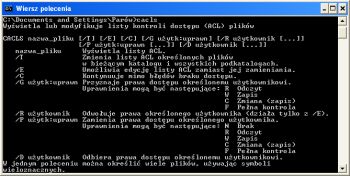

Ustawianie uprawnień NTFS za pomocą narzędzi w wierszu polecenia

Cacls.exe to narzędzie, które pozwala nam edytować i modyfikować uprawnienia w konsoli. Jeśli w wierszu polecenia wpiszemy cacls, zostanie wyświetlony opis składni i komend tego polecenia. Sposób korzystania z tego narzędzia jest tam bardzo dobrze opisany. Po wpisaniu cacls plik1 (plik1 to przykładowa nazwa pliku lub folderu) w wierszu polecenia, pojawią się na ekranie aktualne uprawnienia tego obiektu.

Żeby dodać nowe uprawnienia do pliku albo folderu, należy dopisać odpowiednie klucze na końcu polecenia. Litera F (Full Control) odpowiada zaznaczeniu Zezwalaj w wierszu Pełna kontrola w karcie Zabezpieczenia. Litera C (Changes) odpowiada zaznaczeniu Zezwalaj w wierszu Modyfikacja. Litera R (Read) odpowiada uprawnieniu Odczyt i Wykonanie. Litera W (Write) odpowiada uprawnieniu Zapis. W poleceniu możemy podać więcej niż jednego użytkownika jak i więcej niż jeden plik. Przykładowo, jeśli w folderze Dokumenty udostępnione utworzyliśmy folder Bajery i chcemy, aby użytkownik Przemek miał uprawnienie Pełna kontrola, a użytkownik Magda Modyfikacja, otwieramy okno Wiersz polecenia, wchodzimy do folderu Dokumenty udostępnione i wpisujemy:

cacls bajery /g przemek:f magda:c

Jeśli chcemy odebrać Magdzie prawa dostępu, wpisujemy:

cacls bajery /e /r magda

Blokowanie dostępu do prywatnych dokumentów

Tworzenie folderu prywatnegoWszystkie pliki zapisywane w naszym profilu osobistym są dostępne dla każdego użytkownika należącego do grupy Administratorzy. Użytkownik o ograniczonym dostępie widzi tylko folder własnych dokumentów w oknie Moje dokumenty. Administrator widzi takie foldery każdego użytkownika i może dowolnie zmieniać ich zawartość. Jeśli na naszym komputerze istnieje jedno konto Administrator (pozostałe to konta z ograniczeniami), to nie ma potrzeby tworzenia plików prywatnych. W przeciwnym wypadku musimy uczynić osobiste pliki prywatnymi, aby je skutecznie chronić. Sama operacja tworzenia plików prywatnych jest prosta, ale należy pamiętać o kilku szczegółach z nią związanych. Przede wszystkim format plików dysku musi być NTFS. Konto użytkownika musi być zabezpieczone hasłem. Możemy utworzyć pliki prywatne po zalogowaniu się na koncie bez hasła, ale będzie to bez sensu, gdyż każdy może wejść na to konto i dostać się do plików prywatnych. Opcja Uczyń ten folder folderem prywatnym jest dostępna tylko dla naszego profilu użytkownika i jego podfolderów (folder \Documents and Settings\nazwa_konta). Żadnego innego folderu nie możemy uczynić prywatnym. Funkcja Uczyń ten folder folderem prywatnym jest dostępna tylko, gdy włączony jest interfejs Proste udostępnianie plików. Jeśli jest wyłączony, musimy ręcznie ustawić prawa dostępu NTFS (bo tak naprawdę funkcja Uczyń ten folder folderem prywatnym to automatyczne wykonanie tej operacji). Najbezpieczniejszym rozwiązaniem jest chronienie całego profilu użytkownika. Niedostępne staną się dla innych nasze dokumenty, ustawienia, historia ostatnio przeglądanych stron czy oglądanych dokumentów.

Jeśli w naszym systemie jest włączona funkcja Proste udostępnianie plików, klikamy na folder prawym przyciskiem, wybieramy Właściwości, otwieramy kartę Udostępnianie i zaznaczamy Uczyń ten folder folderem prywatnym.

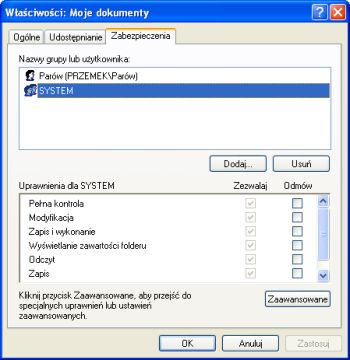

Jeśli Proste udostępnianie plików jest wyłączone, musimy sami zmienić uprawnienia NTFS. W tym celu klikamy prawym przyciskiem na folder, następnie Właściwości i otwieramy kartę Zabezpieczenia. Odznaczamy uprawnienia Pełna kontrola dla wszystkich. Zostawiamy je tylko dla użytkowników konta System i właściciela folderu.Udostępnianie plików w komputerze współużytkowanym

Folder Dokumenty udostępnione pozwala użytkownikom udostępniać sobie bezpiecznie nawzajem dokumenty. Znajduje się w profilu All Users (standardowa ścieżka C:\Documents And Settings\All Users). Użytkownicy z grupy Administratorzy mają uprawnienia Pełna kontrola do tego folderu. Użytkownicy zaawansowani (istnieją tylko w Windows XP Professional) mają pełne uprawnienia oprócz możliwości zmiany uprawnień oraz przejmowania na własność plików w tym folderze. Użytkownicy kont z ograniczonym dostępem mogą otwierać, czytać i tworzyć nowe pliki, nie mogą natomiast modyfikować ani usuwać istniejących plików, chyba że są ich właścicielami.

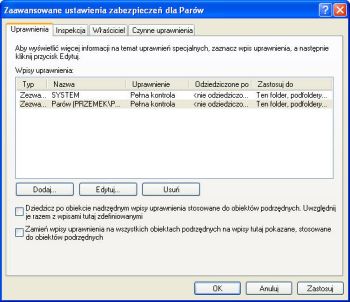

Jeśli chcemy utworzyć obszar pamięci dostępny nie dla wszystkich i z różnymi prawami dostępu dla poszczególnych użytkowników, musimy ustawić odpowiednio uprawnienia NTFS do współdzielonego miejsca. Możemy utworzyć jeden katalog z podfolderami dla wszystkich użytkowników. Przykładowo każdy użytkownik z ograniczeniami ma prawo odczytu i czytania pliku w głównym folderze, w jego podfolderach może natomiast dodatkowo zapisywać pliki. Ponadto użytkownicy mogą tworzyć nowe katalogi tylko w wydzielonych miejscach, aby nie psuć struktury naszego szablonu. Aby skonfigurować ogólnodostępne miejsce w taki lub inny sposób musimy wejść do karty Zabezpieczenia (prawym przyciskiem klikamy na folder, następnie Właściwości i Zabezpieczenia). Tam możemy ustawić prawa dla użytkowników. Musimy także wyłączyć dziedziczenie uprawnień. Żeby to zrobić w karcie Zabezpieczenia klikamy przycisk Zaawansowane i usuwamy zaznaczenie z pola wyboru Dziedzicz po obiekcie nadrzędnym wpisy uprawnienia stosowane do obiektów podrzędnych.

Blokowanie dostępu do rejestru

Każdy szczegół konfiguracji Windows jest zapisywany w rejestrze. Rzadko edytujemy bezpośrednio rejestr. Kiedy zmieniamy ustawienia w poszczególnych narzędziach, oknach system dokonuje pośrednio zmian w rejestrze. Istnieje jednak w Windows wbudowany Edytor rejestru, dzięki któremu możemy bezpośrednio zajrzeć do tej bazy danych. Przydaje się nam, gdy chcemy wykonać pewne bardziej skomplikowane zadania, które wymagają bezpośredniego dostępu do rejestru. Przystępując do zmian musimy jednak znać przynajmniej podstawy tego programu. Każda pomyłka może nieść za sobą poważne konsekwencje. Na szczęście możemy dostęp do rejestru niekompetentnym użytkownikom. Klucze rejestru mają podobne zabezpieczenia jak napędy NTFS. Każdemu użytkownikowi lub grupie możemy przyznać odpowiednie dla nich prawa. Żeby uruchomić edytor wpisujemy w wierszu polecenia lub oknie Uruchom komendę regedit. Żeby wyświetlić lub zmienić uprawnienia, zaznaczamy odpowiedni klucz lub podklucz, klikamy go prawym przyciskiem myszy i wybieramy polecenie Uprawnienia.

Domyślne ustawienia nie pozwalają użytkownikom z ograniczeniami dokonywać zmian, które miałyby wpływ na cały system. Jest to całkiem rozsądne i restrykcyjne rozwiązanie. Częściej korzysta się z możliwości zmieniania uprawnień w celu dodania prawa użytkownika (na przykład aby mógł uruchomić program nie przystosowany do pracy na naszym systemie). Możemy oczywiście wykorzystać je także do zwiększenia ograniczeń, nawet do całkowitego zablokowania dostępu do rejestru.

Uniemożliwienie dostępu do rejestru

Konto, które chcemy zablokować, musi należeć do grupy Administratorzy. Zmieniamy więc ewentualne konto z ograniczeniami na konto administratora. Następnie logujemy się na tym koncie. Uruchamiamy Edytor rejestru, wpisując w wierszu polecenia regedit. Szukamy klucza HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies. Zaznaczamy podklucz System. Jeśli taki klucz nie istnieje, tworzymy go. Następnie tworzymy nową wartość DWORD o nazwie DisableRegistryTools i ustawiamy ją na 1. Po wyłączeniu edytora zmiana zaczyna obowiązywać. Jeśli zmieniliśmy na początku konto z ograniczeniami na konto administratora, musimy je teraz przywrócić do starej postaci.

Żeby cofnąć powyższe zmiany, podejmuje następujące czynności. Logujemy się na zablokowanym koncie. Tworzymy skrót do programu regedit.exe. Klikamy go prawym przyciskiem myszy i wybieramy Uruchom jako. Podajemy parametry logowania konta administratora. Szukamy klucza HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList. Zaznaczamy każdy SID w tym kluczu i sprawdzamy wartości ProfileImagePath. Na końcu łańcucha powinna być nazwa użytkownika. Odszukujemy SID użytkownika, któremu chcemy odblokować dostęp do rejestru. Zaznaczamy klucz HKU\SID\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System, gdzie SID odpowiada danemu użytkownikowi. Zmieniamy wartość DisableRegistryTools na 0.