Minimalne wymagania sprzętowe Windows 11 wywołały spore zamieszanie z powodu ograniczeń stawianym starszym pecetom. Oficjalnie wspierane są tylko komputery z prockami ostatnich generacji i modułem TPM 2.0. Choć te restrykcje wywołują krytykę ze strony wielu użytkowników, to z punktu widzenia bezpieczeństwa są one uzasadnione — przynajmniej jeśli chodzi o Trusted Platform Module. Czym grozi brak TPM? Na to pytanie Microsoft odpowiedział na nowym wideo demonstracyjnym.

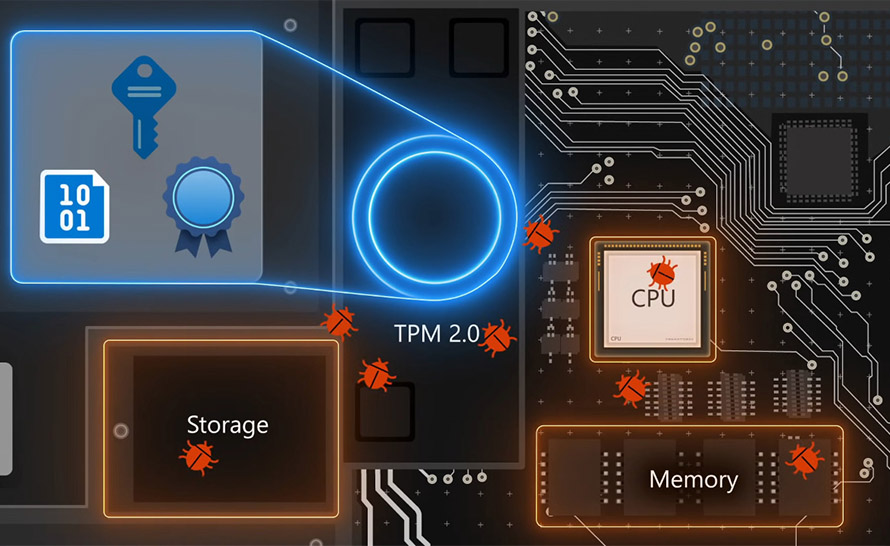

Trusted Platform Module (TPM) to specjalny podzespół komputera, który służy on do obsługi różnych zadań kryptograficznych, takich jak ochrona kluczy szyfrujących, danych uwierzytelniania i innych wrażliwych danych. Blokuje też dostęp i uniemożliwia naruszenie danych zarówno przez atakujące osoby, jak i złośliwe oprogramowanie. TPM pomaga chronić zarówno przed typowymi atakami, jak również przed nowymi ich rodzajami, wliczając w to ransomware. Z naszego poprzedniego artykułu dowiecie się, co to jest TPM 2.0 i jaka jest jego rola w Windows 11, jak sprawdzić, czy jest obecny i włączony, i wreszcie czy warto zrobić upgrade i dokupić moduł, a może lepiej się wstrzymać.

Dziś spojrzymy na to od drugiej strony, a mianowicie na skutki braku modułu TPM, Virtualization-based Security (VBS) i Secure Boot. Czym to grozi — wyjaśnia David Weston, haker i Partner Director of Enterprise and OS Security w Microsoft.

Pierwsza część wideo ukazuje pomyślny atak exploitem na otwarty port RDP (Remote Desktop Protocol), aby zyskać dostęp administratora i instalować ransomware na komputerze z Windows 10 bez włączonego TPM 2.0 i Secure Boot. Drugie demo pokazuje lokalny atak na proces uwierzytelniania poprzez odcisk palca na komputerze bez VBS. Pozwoliło to hakerowi zyskać dostęp do pamięci i zmodyfikować kod uwierzytelniania biometrycznego, co umożliwia jego ominięcie.

Film podzielono na segmenty:

- 00:00 - Wprowadzenie

- 01:36 - Atak zdalny

- 06:05 - Atak osobisty

- 08:01 - Virtualization-based Security

- 11:06 - Trusted Platform Module (TPM)

- 12:08 - UEFI, Secure Boot i Trusted Boot

- 14:27 - Dowód na działanie

- 15:37 - Zakończenie

Microsoft przekonuje, że cyberataki są obecnie natężone bardziej niż kiedykolwiek wcześniej, a wiele opcjonalnych lub zaawansowanych funkcji bezpieczeństwa z Windows 10 jest teraz domyślnie włączonych i wymaganych na nowych komputerach z Windows 11. Jedną z wbudowanych nowości jest także model Zero Trust.

Więcej info o Trusted Platform Module w naszym artykule: TPM 2.0 w Windows 11 - czym właściwie jest?