Google Project Zero opublikował doroczny raport o zagrożeniach exploitami 0-day. Dane obejmujące 2021 rok zostały porównane z wcześniejszymi raportami, aż do roku 2015. Ich analiza zaowocowała wieloma interesującymi spostrzeżeniami i pytaniami. Niektóre z nich są alarmujące.

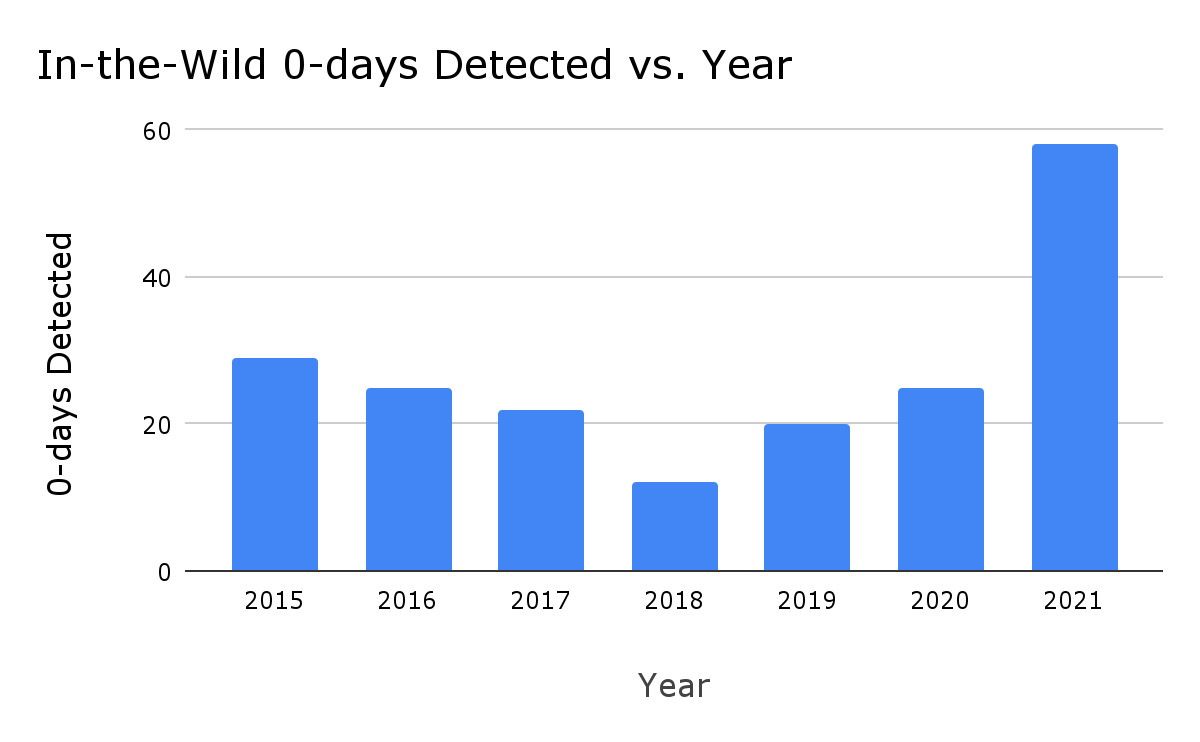

Najbardziej alarmująca jest liczba znalezionych aktywnych (In-the-wild) exploitów zero-day w porównaniu do wcześniejszych lat. W sumie w 2021 roku badacze wykryli ich aż 58, czyli najwięcej od uruchomienia projektu. Przykładowo w 2020 roku wykryto o ponad połowę mniej 0-dayów. Nie znaczy to koniecznie, że atakujący stali się bardziej aktywni i zaczęli odnosić większe sukcesy. Google twierdzi, że wzorce i powierzchnie ataków pozostały w większości statyczne w 2021 roku (z wyjątkiem kilku nowych exploitów). Badacze uważają zatem, że rekordowo wysoka liczba jest w rzeczywistości spowodowana lepszym wykrywaniem i ujawnianiem.

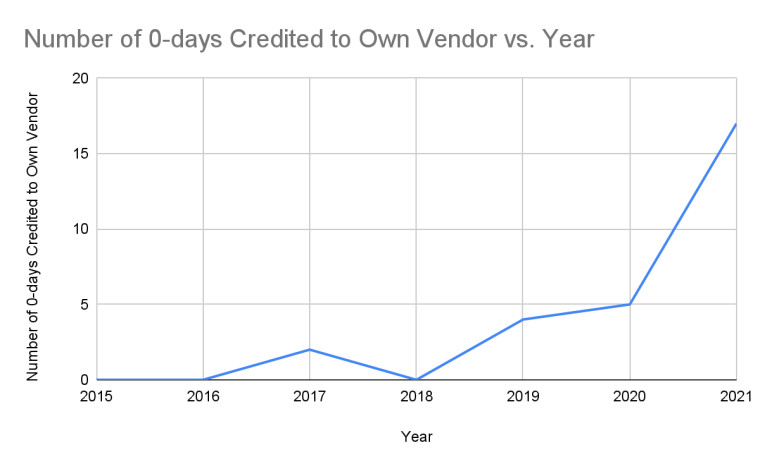

Google pochwalił Microsoft, Apple, Apache oraz własne zespoły Chromium i Android za publiczne ujawnianie podatności w biuletynach bezpieczeństwa. Odnotował też, że były one ujawniane również w przypadku produktów ARM i Qualcomm, niemniej jednak dostawcy nie przekazywali szczegółów we własnych poradnikach. Google Project Zero uważa, że exploitów 0-day jest znacznie więcej, ale ich liczba jest nieznana, ponieważ wielu producentów zataja fakt ich wykrycia/istnienia. Mimo to rośnie liczba dostawców, którzy to robią, co obrazuje poniższy wykres.

Badacze doszli do jeszcze innych ciekawych wniosków. Okazuje się, że niemal wszystkie wykryte zero-daye używają znanych publicznie wzorów bugów, powierzchni ataków i mechanizmów exploitowania. Może to oznaczać, że ten sposób ataku wciąż jest dość łatwy. W przeciwnym razie atakujący szukaliby nowych metod i celów. Z raportu wynika też, że najwięcej exploitów w 2021 roku celowało w Chromium (w sumie 14), z czego 13 wykorzystuje naruszenie pamięci. 7 exploitów celuje w Apple WebKit, a 4 — w Internet Explorera.

Jeśli chodzi o Windows, w 2021 roku znaleziono w sumie 10 exploitów, z czego tylko 20% wymierzonych w Win32k (w porównaniu do 75% w 2019 roku). Pozostałe celowały w Androida (7), Microsoft Exchange Server (5), iOS (4) i macOS (1).

341f31d.png)